以色列安全厂商LightCyber发布2016网络武器报告结果,LightCyber首开先河暴露攻击者渗透网络或窃取数据或其它实施攻击最常使用的工具。

研究发现,入侵后的网络攻击活动中,99%的活动不使用恶意软件,而是采用标准网络、IT管理和其它工具。攻击者最初攻击主机时常使用恶意软件,一旦入侵网络,恶意攻击者通常不会使用恶意软件。多个行业报告指出,攻击者使用普通的网络工具实施“低且慢”的攻击活动避免被发现。富有经验的攻击者使用网络工具—而不是知名的恶意软件—平均可以实施5个月的攻击活动,而不被发现。

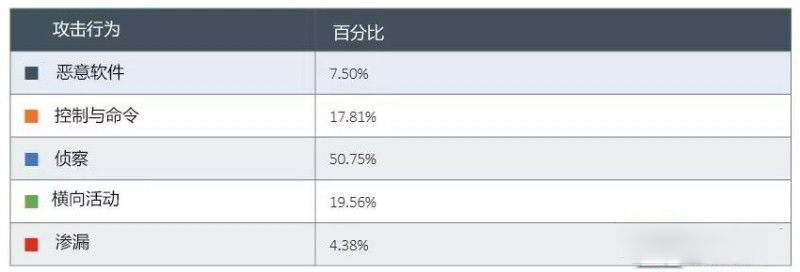

一旦入侵网络,攻击者必须了解劫持的网络、资源和漏洞。频率最高的攻击活动排序为侦察、横向活动与控制与命令通信。

LightCyber的执行副总裁Jason Matlof称,“新网络武器报告显示,一旦攻击者绕过预防性安全并成功入侵网络,攻击者不会使用恶意软件。虽然我们已经认清这些现实,但行业仍坚定不移地“迷恋”恶意软件。随着越爱越多的数据被泄以及公司机密被窃,很明显,关注恶意软件的安全基础设备建设远远不够,我们必须开发新技术使用攻击者的操作活动幕后黑手。”

研究覆盖的行业包括金融、医疗、交通、政府、电信和技术。

研究分析了LightCyber Magna™攻击行为检测平台收集的网络活动。此检测平台可以自动检测异常网络行为有关的源码软件过程。此外,LightCyber Magna还能通过Magna云专家系统自动分析这些执行文件增加安全操作调查流程。

研究的重大发现:

攻击常使用的管理工具为SecureCRT、SecureShell和客户端,这三大工具占比28.5%。

最流行远程桌面工具为TeamViewer,占比37.2%。TeamViewer是一款基于云或本地的远程桌面和网络会议工具。

攻击者可以利用普通的终端用户程序,比如网页浏览器、文件传输客户端、命令与控制本地系统工具以及数据渗漏活动。最普通的应用程序可能作为恶意用途。

报告发现,攻击者使用普通且知名的网络工具部署网络、调查客户并监视活动。

LightCyber Magna平台采用行为性能分析了解网络和端点的正常行为,从而发现攻击者的异常行为。这些行为为成功窃取数据、实施恶意攻击的必需条件,包括控制与命令、侦察、横向活动和数据渗漏。同时,Magna能识别内部有害活动—盗贼、无意员工或承包商—故意实施的恶意活动或无意造成的危险。

(责任编辑:宋编辑)