在过去的几年里,媒体所报道的“与APT组织有关的”攻击事件数量呈现出了明显的增长趋势。虽然媒体将这些攻击事件描述为“APT攻击”,但通常这种说法都有些夸张的成分在里面。我们这里所说的“APT”,指的是“高级持续性威胁(Advanced Persistent Threat)”。但也有一些值得注意的例外情况,因为有一小部分攻击者所采用的攻击技术的确是非常先进的。

我们之所以会认为这些APT组织的攻击技术非常先进,是因为他们所使用的网络间谍工具非常厉害:目前真正的高级恶意软件有Equation,Regin,Duqu和Careto。除此之外,还有一个特殊的网络间谍平台-“ProjectSauron”,又名“Strider”。

那么,真正的高级APT组织和普通的黑客组织之间有什么区别呢?我们在下方列出了顶级网络间谍组织所特有的一些表征:

-利用0 day漏洞进行攻击;

-未知的、无法检测的初始感染载体;

-已经成功入侵过多个国家的政府机构;

-在被发现之前,已经成功进行了多年的信息窃取活动;

-能够从空气间隙网络系统中窃取数据;

-恶意软件模块能够驻留在内存中,而无需触及硬盘;

-拥有罕见的持久化技术,能够使用未经记载的操作系统功能;

值得注意的是,“ProjectSauron”基本符合上述的特性。

从发现到检测:

当我们在讨论长期持续性的网络间谍活动时,很多人都会想知道:为什么往往需要花费很长的时间才能够发现他们的活动踪迹?也许其中一种可能的解释就是,我们必须使用正确的工具才能够检测到特定的攻击行为。如果想要检测到军事级别的恶意软件,那么就需要使用到专门的检测技术和特制的安全工具。其中的一种安全产品就是卡巴斯基实验室的AntiTargeted攻击平台-KATA。在2015年9月,我们的AntiTargeted攻击技术检测到了一种此前从未见过的攻击。检测发现,其中的可疑模块是一个可执行库,它会在目标主机的内存中家在一个Windows域控制器(DC)。这个库会在Windows操作系统中进行注册,并以Windows密码过滤器的身份运行,然后访问明文形式的敏感数据。此外,我们在研究过程中还发现了一个新型攻击组织的大规模攻击活动迹象,我们将该组织命名为“ProjectSauron”。据了解,该组织此前还针对多个国家的关键政府机构进行过大规模的网络攻击。

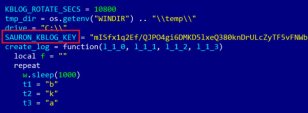

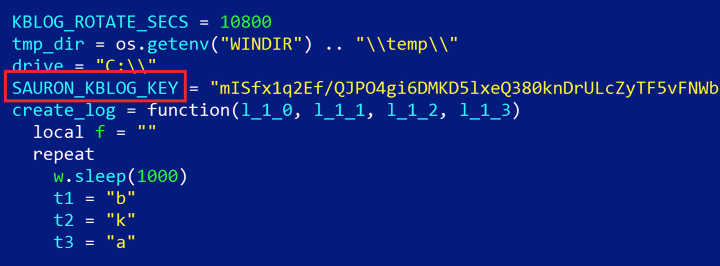

如上图所示,在一个LUA脚本中,我们发现了一个名为“SAURON”的变量。

ProjectSauron包括一个十分复杂的模块化网络间谍平台,该平台采用了隐蔽性非常强的隐藏生存机制,并能够对目标进行长期的网络间谍活动。在对该平台进行了深入分析之后,我们发现攻击者可以利用该平台学习其他攻击者的先进技术,并避免重复他们此前所犯的错误。

ProjectSauron的某些其他关键特性:

-这是一个能够进行持续性网络间谍活动的模块化平台;

-所有的模块和网络协议都使用了健壮的加密算法,例如RC6,RC5,RC4,AES,Salsa20等等;

-使用了自定义的LUA脚本引擎来实现平台的核心功能和部分插件;

-至少有五十余种不同类型的插件可供选择;

-ProjectSauron背后的攻击者对政府机构广泛使用的通信加密软件有着非常浓厚的兴趣。它能够窃取与加密软件有关的加密密钥,配置文件,以及关键服务器的IP地址;

-可以通过使用特殊的USB存储驱动器从空气间隙网络系统中提取数据,并将数据存储在操作系统不可见的内存空间中;

-在数据提取和实时状态报告过程中使用了大量的DNS协议;

-这一APT组织的网络间谍活动始于2011年6月份,并且到2016年4月份都一直保持着活跃状态;

-目前仍不清楚该组织用于渗透目标网络的初始感染载体;

-攻击者能够利用合法的软件分发渠道,并在目标网络中实现横向感染;

为了能够让我们的读者更好地了解ProjectSauron攻击平台,我们在本文中给大家准备了一个问答环节。在这个问答环节中,我们将会对关于ProjectSauron的一些关键问题进行讨论。

ProjectSauron的问与答(FAQ):

1.ProjectSauron到底是什么?

ProjectSauron是一个顶级的模块化网络间谍平台,它能够实施并管理长期持续性的网络间谍活动。它采用了隐蔽性超强的隐藏生存机制,并能够通过多种方法来提取目标数据。

技术细节显示,攻击者可以利用该平台学习其他攻击者的先进技术,并避免重复他们此前所犯的错误。除此之外,该平台还能够根据不同的攻击目标来制定专门的攻击方案,并最大程度地降低其攻击被目标主机检测到的可能性。

通常情况下,APT组织的攻击活动在地理位置和范围上有一定的局限性,他们往往会针对某一特定的地区或者行业来进行信息窃取活动。所以这类网络间谍活动通常会导致某一地区内的一些国家受到感染,或者影响全世界范围内的某些特定行业。但有趣的是,ProjectSauron虽然只将注意力放在了少数几个国家的身上,但是攻击者会从这些国家所有能够触及到的关键实体中收集高价值的情报。

2.谁是受害者?

我们的分析结果显示,在俄罗斯、伊朗、卢旺达和一些说意大利语的国家中,总共有三十多个机构组织受到了感染。我们推测,在将来可能还会有更多的组织和地区受到影响。

这些受到攻击的组织基本上都是十分重要的国家机构,它们需要履行关键的政府职能:

-政府;

-科学研究中心:

-军队;

-通信服务提供商;

-金融机构;

3.是否已经将相关信息告知了受害者?

与往常一样,卡巴斯基实验室会主动与行业伙伴进行沟通与合作,CERT和执法部门会将相关信息告知受影响的企业和机构,我们会帮助他们缓解安全威胁所带来的影响。除此之外,我们还需要依靠公众的力量来传播这些信息。

4.ProjectSauron出现了多久了?

取证分析发现,这一APT组织至少从2011年的六月份就开始处于活跃状态了,并一直持续到2016年

5.攻击者使用了哪些先进的攻击技术?

攻击者使用了大量有趣的高新技术,包括:

-利用DNS请求来进行数据提取和实时状态报告;

-使用合法软件的更新脚本来植入和部署恶意软件;

-可以通过使用特殊的USB存储驱动器从空气间隙网络系统中提取数据,并将数据存储在操作系统不可见的内存空间中;

-使用了自定义的LUA脚本引擎来实现平台的核心功能和部分插件。值得注意的是,在恶意软件中使用LUA组件是非常罕见的。在此之前,这类技术只在Flame攻击和Animal Farm攻击中出现过。

(责任编辑:宋编辑)