近日,国家信息安全漏洞库(CNNVD)收到北京白帽汇科技有限公司关于Joomla!内容管理系统存在安全绕过漏洞(CNNVD-201610-739)及远程提权漏洞(CNNVD-201610-740)的情况报送。10月25日,Joomla!官方对上述漏洞已发布升级公告。由于上述漏洞影响范围广,危害级别高,国家信息安全漏洞库(CNNVD)对此进行了跟踪分析,情况如下:

一、漏洞简介

Joomla!是美国Open Source Matters团队使用PHP和MySQL开发的一套开源的、跨平台的内容管理系统(CMS)。

Joomla! 3.4.4至3.6.3版本的内核组件中的components/com_users/controllers/user.php文件中的‘UsersControllerUser::register()’函数存在安全绕过漏洞(漏洞编号:CNNVD-201610-739、CVE-2016-8870),该漏洞源于注册函数没有判断网站是否关闭注册。攻击者可利用该漏洞绕过安全限制,注册新用户。

Joomla! 3.4.4至3.6.3版本的内核组件中的components/com_users/controllers/user.php文件中的‘UsersControllerUser::register()’函数中存在远程提权漏洞(漏洞编号:CNNVD-201610-740、CVE-2016-8869),该漏洞源于注册函数未对注册的字段进行过滤。攻击者可通过构造恶意数据利用该漏洞提升权限。

二、漏洞危害

远程攻击者可利用含有上述漏洞的注册函数进行用户注册,并构造恶意数据使该用户权限提升至管理员权限,从而对服务器上传木马等恶意程序,进一步控制服务器。

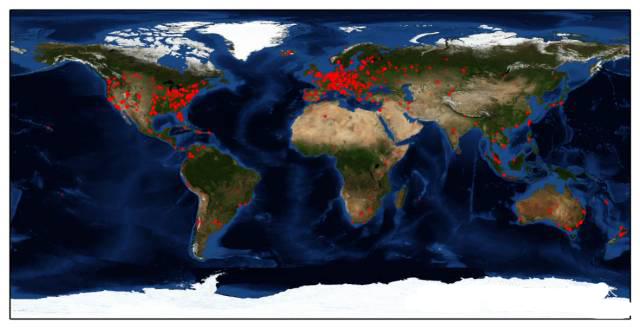

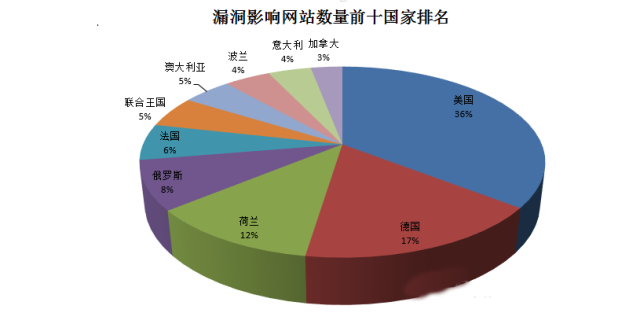

据统计,目前,全球现有将近86万网站使用了Joomla!系统,存在漏洞的网站数量为15296个,共覆盖了100个国家和数百个城市,其中排在前五的国家分别为美国,德国,荷兰,俄罗斯以及法国。

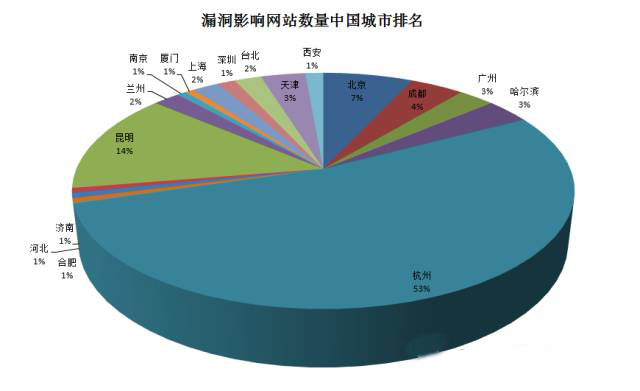

我国受影响网站约有146个,主要位于杭州(53%)、昆明(14%)、北京(7%)等城市,以政府、高校等行业网站为主。

三、修复措施

1、目前,Joomla!官方已发布升级公告,受影响的用户可通过升级至3.6.4版本以消除漏洞影响。

公告链接: https://developer.joomla.org/security-centre.html

2、针对定制化或对系统有改动的用户,可以通过手动删除冗余的注册函数的方式来修复,即删除网站路径components\com_users\controllers\user.php文件中的register方法。

本报告由CNNVD技术支撑单位—北京白帽汇科技有限公司提供支持。

CNNVD将继续跟踪上述漏洞的相关情况,及时发布相关信息。如有需要,可与CNNVD联系。

联系方式: cnnvd@itsec.gov.cn

(责任编辑:宋编辑)