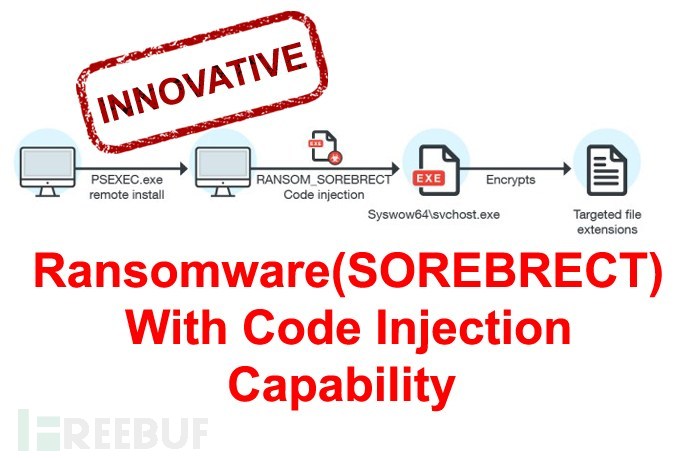

安全研究人员最近发现了一个新的无文件勒索病毒, 被称为“Sorebrect”,它将恶意代码注入到目标系统的合法进程svchost.exe中, 然后自毁以躲避检测。

与传统的勒索病毒不同,Sorebrect主要针对企业的服务器和终端。病毒会同时感染本地文件和网络共享上的文件,对这些文件进行加密。

这一无文件勒索病毒首先会破坏管理员凭据, 然后使用微软的Sysinternals PsExec 命令行实用程序对文件进行加密。虽然攻击者可以使用远程桌面协议(RDP)和 PsExec 在受影响的机器中安装 Sorebrect 恶意软件,但与使用 RDP 相比,利用 PsExec 更为简单。PsExec 可使攻击者能够执行远程命令,而非使用交互登录会话或将恶意软件手动传输至远程机器设备。

可感染网络共享中的文件

Sorebrect同时可以扫描网络上其他计算机的共享文件并锁定这些文件。如果网络上其他计算机的某个共享,被设置为任何人都有读写访问权限, 那么该共享的文件也将遭到加密。

勒索软件随后会在受感染的计算机上使用wevtutil.exe删除所有事件日志,并使用vssadmin删除所有卷影副本。而这二者正是判断病毒感染及发作时间的关键性证据。

此外,勒索软件 Sorebrect 可利用 Tor 网络匿名连接至命令与控制(C&C)服务器中,从而防止追溯。

全球范围内广泛传播

无文件勒索软件Sorebrect专门针对各种行业的系统(包括制造、技术和电信)进行攻击。

根据趋势科技的调查显示,Sorebrect最初以中东国家为目标,但从上月开始, 这一威胁已经蔓延到加拿大、中国大陆、克罗地亚、意大利、日本、墨西哥、俄罗斯、中国台湾和美国。

研究人员指出:“考虑到勒索软件潜在的破坏力和非法盈利能力,Sorebrect很可能出现在全世界的其他地区,甚至有可能在地下黑市被出售。”

然而,这并不是研究人员首次遇到无文件恶意软件。在两个月前,Talos的研究人员就发现过一个完全无文件的DNS Messenger攻击, 并使用了DNS txt消息传递功能来破坏系统。

今年2月,卡巴斯基的研究人员还发现了无文件的恶意软件,这一恶意软件以近40个国家的银行、电信公司和政府机构为攻击目标。

防范方法

由于勒索病毒不仅仅针对个人,也会攻击组织及企业,相关的系统管理员和安全工程师可以采取下列方法进行防范:

· 限制用户的读写权限:如果将所有权限随意授予给普通用户,会使网络共享存在较大风险,因此需要授予不同用户不同的权限。

· 限制PsExec的权限: 限制PsExec, 并且只允许系统管理员运行它们。

· 定期更新操作系统及网络: 始终保持操作系统、软件和其他应用程序的更新。

· 定期进行数据备份: 对所有重要的文件和文档进行定期备份,将数据备份到不经常连接计算机的外部存储设备。

· 培养员工的安全意识:对员工进行恶意软件、威胁情报和安全措施的培训,这一点也同样至关重要。

(责任编辑:宋编辑)