宝马、英菲尼迪、日产聆风和某些福特车的车载资讯系统全部中枪。

美国ICS-CERT称,福特、英菲尼迪、日产和宝马旗下部分老车装载的德国英飞凌芯片集,非常容易入侵。

2009到2010年间发售的宝马车型,2013到2015年间生产的英菲尼迪车型,2011到2015年间制造的日产聆风车型,均有漏洞风险。部分福特混合动力车也可能有此风险。

在IT界,2009年的产品基本已近寿终正寝;但这个年份的汽车,却可能还在延保期内(在澳大利亚,甚至有10年法定保修期)。

英飞凌的漏洞问题在于其2G基带芯片——S-Gold 2(零件号 PMB 8876),上游厂商德国大陆集团用于生产车载信息控制单元(TCU)的。

第一个漏洞是基于堆栈的缓冲区溢出,ICS-CERT称只有物理接触到车辆才可以利用。

经验丰富的老手可能会这一点怅然泪下:该漏洞暴露在调制解调器的AT指令集中。正如DEFCON演示文档中揭示的,这些问题指令是:AT+STKPROF、AT+XAPP、AT+XLOG 和 AT+FNS。

(其中很多都是2015年修复的iPhone漏洞来源——如果iPhoneWiki上的附加信息准确的话。)

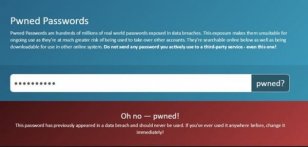

第2个漏洞可使攻击者控制内存,在TCU的基带无线电处理器上远程执行代码——只要有2G连接就行。

漏洞发现者是迈克菲的3名研究员,他们在演示中指出,该固件的漏洞利用程序,早在2016年拉尔夫0菲利普·魏因曼的《iOS黑客手册》中就有介绍。

于是,如ICS-CERT所言,这个漏洞有公开的利用程序。

似乎,最佳缓解措施,就是禁用TCU,日产、英菲尼迪和福特自去年开始正在这么做;宝马则称会为客户开发新程序。

最新更新:该远程漏洞利用也未必需要2G网络。开源2G基站很容易买到:如果攻击者设置了自己的恶意基站,只要用户的TCU连接该恶意基站,便足以触发该移动用户临时识别码(TMSI)漏洞。TCU需做的,仅仅是开机并搜索信号。

(责任编辑:安博涛)