近日,FireEye 发布安全分析报告称,一个名为 TEMP.Zagros(又被称为 MuddyWater)的伊朗黑客自 2018 年 1 月至 3 月期间针对亚洲和中东地区发起了大规模的网络钓鱼攻势。在近期的活动中,该黑客利用了最新的代码执行和持久性技术向这些地区分发一个基于宏的恶意文档,与以往不同的是,该文档删除了一个 VBS 文件和一个包含 Base64 编码的 PowerShell 命令的 INI 文件。一旦被成功执行,恶意文档将会安装一个 POWERSTATS 后门。

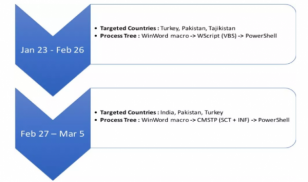

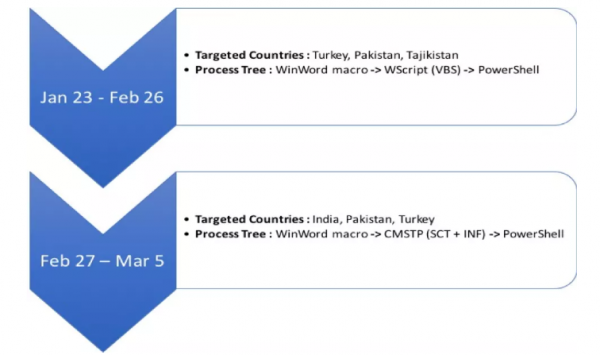

在该恶意活动中,TEMP.Zagros 的战术、技术、程序、以及目标在一个月之内发生了较大的改变。上图为该钓鱼活动的简要时间轴。

TEMP.Zagros 通常会使用具有地缘政治主题的网络钓鱼攻击电子邮件和恶意宏文件,例如声称来自巴基斯坦国民议会或银行技术发展与研究所的文件。在分析这些文件时,FireEye 观察到TEMP.Zagros 重用了 AppLocker 旁路和用于间接代码执行的横向移动技术。此外,研究人员还在 TEMP.Zagros 使用的恶意代码中发现了中文字符串,这些字符串被留作虚假标志使得查询归属变得更加困难。

(责任编辑:冬天的宇)