恶意软件作者劫持易受攻击路由器的DNS设置,将用户重定向至托管安卓恶意软件的站点。

卡巴斯基实验室的遥测数据显示,在2018年2月9日至4月9日期间,犯罪分子仅从150个唯一的IP地址劫持流量,将用户重定向至恶意站点且重定向次数约为6000次,因此攻击规模较小。

虽然研究人员无法判断犯罪分子是如何获得访问家庭路由器的权限从而更改DNS设置,但他们设法获得了用于攻击中的安卓恶意软件样本“Roaming Mantis (“漫步的螳螂”)”。

犯罪分子将恶意软件隐藏在Chrome和Facebook克隆中

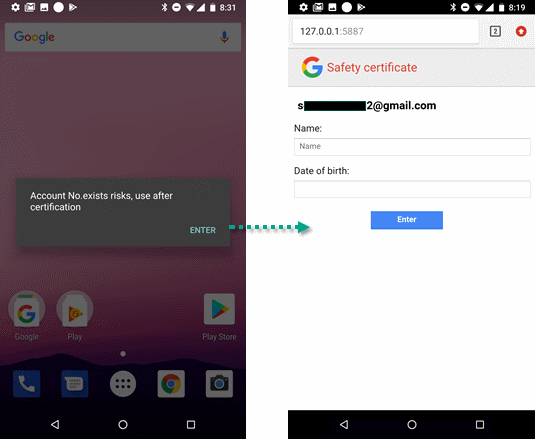

犯罪分子将用户重定向至含有安卓app如Chrome的安卓版本(chrome.apk)和Facebook(facebook.apk)等克隆版本的页面。

这两个站点都托管虚假的app,而这些app本身有5种语言的版本:韩语、中文繁体、中文简体、日语和英语版本。

这些app使用了过多权限,可使得攻击者获得访问用户智能手机的全部权限。这些app的主要目的是覆盖在多种app的登录屏幕上方。

研究人员表示这款恶意软件已遭硬编码,它攻击源自韩国的流行游戏和移动银行app。卡巴斯基实验室的一名研究员Suguru Ishimaru表示,多数受害者位于韩国、日本、印度和孟加拉国,而这些恶意app网页的主要语言以及内部语言都是韩语。

研究人员分析指出,Roaming Mantis似乎是一款信息窃取器,它的源代码中并未包含任何试图从用户账户中盗取资金的代码,尽管被盗信用卡可用于实施线下诈骗。卡巴斯基实验室专门发布一份报告详细说明了这款恶意软件。

路由器备受恶意软件作者青睐

但是,虽然Roaming Mantis的源代码和普通恶意软件并无不同之处,但它劫持家庭路由器DNS设置的传播方式在安卓恶意软件领域尚属首次。

使用受攻陷路由器传播恶意软件和目前出现的一种新趋势相吻合:被黑路由器已成为物联网僵尸网络、代理网络以及网络间谍组织施展拳脚的最佳场地。

(责任编辑:安博涛)