与IPv4协议相比,IPv6提供了更大的地址空间、集成的安全性、简易的配置和更简洁的包头结构。在IPv6中IPSec是一个必须组成部分,使得网络层的安全性得到了增强,但IPv6并未要求强制实施IPSec协议,而且IPSec对PKI基础设施的依赖、可扩展问题和效率问题,使得IPSec在实际IPv6 网络环境中极少部署。

由于IP网络根本的数据传输机制没有改变,IPv6网络面临着许多与IPv4 网络相同的攻击,例如报头处理和分片攻击、地址欺骗、地址解释和DHCP 攻击、蠕虫和病毒攻击等。同时由于协议自身的特性,IPv6还存在许多新的安全威胁,例如IPv6的网络侦察、第三层地址欺骗与地址的隐私扩展、ICMPv6相关安全攻击、IPv6扩展头部的安全、隧道的安全等。随着IPv6在校园网中的广泛部署,IPv6 网络的安全问题日益突出。

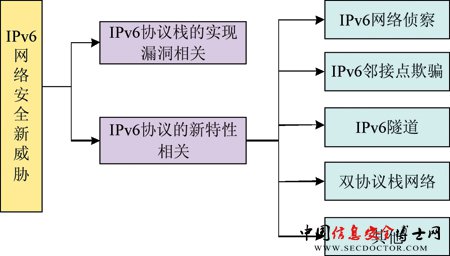

IPv6网络安全新威胁主要分为两类,如图1 所示,一类是IPv6协议栈实现上的漏洞产生的威胁,例如苹果Mac OS X 操作系统的IPv6套接字选项拒绝服务攻击漏洞(CVE-2010-1132),Linux 内核IPv6分片标识远程拒绝服务攻击漏洞(CVE-2011-2699),攻击者可以利用这些漏洞发起攻击,针对这类安全威胁, 用户应及时升级和更新系统;另一类是IPv6协议特有的新威胁,例如IPv6的网络侦察、邻接点欺骗攻击、IPv6隧道攻击等,下面进行介绍几种典型的IPv6 网络安全威胁。

图1 IPv6网络安全威胁分类

IPv6的网络侦察

网络侦察往往是攻击的第一步,但是巨大的IPv6地址空间使得传统的网络地址段ping扫描在IPv6网络中是非常困难的。然而这并不能说明在IPv6 网络中无法进行扫描攻击,攻击者可以通过利用安全性较差路由器上的ND 缓冲、DNS、易于记忆的地址(如::1, ::IPv4等)和采集数据包分析等方式实施攻击,另外IPv6组播机制使得某些扫描变得更容易,如所有路由器、所有DHCP服务器。典型的IPv6网络扫描技术包括以下几种:

1. 搜集IPv6前缀信息

攻击者通过观察路由信息,例如捕获路由器定期发送的RA报文或者伪造一个RS报文发送给所有路由器然后观察路由器回复的RA 报文;或从互联网注册机构分配地址空间的信息可以学习到一些IPv6 前缀信息。

2. DNS查询

通过DNS公告的服务器可以很容易通过DNS查询得到对应的IPv6地址。而且如果管理者使用顺序的方式为主机分配地址,那么只发布一个服务器地址就可能威胁到其他主机。

3. 应用日志文件分析

攻击者通过分析日志文件,可以获得IPv6地址,例如WEB站点的日志文件,P2P 连接的日志文件。

4. 隧道地址分析

攻击者通过分析网络使用的过渡方法(如6 t o4 隧道、ISATAP 隧道、Teredo隧道或是其他技术)确定目标节点的地址。例如有些操作系统的6to4 实现缺省使用的地址为2002:V4ADDR::V4ADDR,如果攻击者发现目标机的IPv4地址,就有可能分析对应的IPv6地址。

5. 虚假路由通告

攻击机通过向目标网络发送目标地址为节点组播地址(FF02::1)的虚假路由通告报文,攻击者通过分析地址重复检测(DAD)的组播报文,可获得目标网络活动主机的IPv6地址。

(责任编辑:)