Design and Implementation of TCG-TNC Prototype System

陈震,邓法超,黄石海,彭雪海,李国栋,姜欣,罗安安,彭冬生,张英,张闰华

网络安全实验室(NSLab)

信息技术研究院,计算机系,信息技术国家重点实验室

清华大学,北京,100084

摘要:研究了TCG-TNC规范,在此基础上设计完成了遵循TCG-TNC规范可信网络连接系统。系统采用开源项目TNC@FHH为TNCS的基础框架,结合802.1x的开源项目HOSTAPD和RADIUS开源项目Free Radius,在此基础上构建TNCS,进行进一步开发,扩展整个系统功能,能够有效集成多种身份认证模块,如生物信息认证等模块。最后,对系统进行了协议一致性和功能性测试,表明系统与TCG-TNC规范完全遵循。

关键词:可信计算、网络访问控制、可信网络连接.

Abstract :A TCG-TNC compatible prototype has been designed and implemented based on TCG-TNC standards. The prototype system is based on open source project TNC@FHH, 802.1X Hostapd and Free Radius to fully exploit the potential of current research work on TNC. The system functionalities have been expanded and multiple ID modules can be integrated extensiblly, such as biometric method etc. The functionality test and compatibility test are also conducted to verify the system’s workability and consistency with TCG-TNC standards.

Keywords:Trusted Computing, Network Access Control, Trusted Network Connect.

一、可信网络连接规范

1.1 可信网络连接标准(TCG-TNC)

TNC(Trusted Network Connect, 可信网络连接)是TCG(Trusted Computing Group,可信计算组织)的TNC工作组制定的标准,是一套开放的标准网络接入控制架构。

TCG成立于2003年4月,由TCPA重新改组形成的。目前该组织已有约143名全球性会员,其中约70名会员参与并将继续积极参与为TNC定义基于标准的开放网络接入控制架构规范。

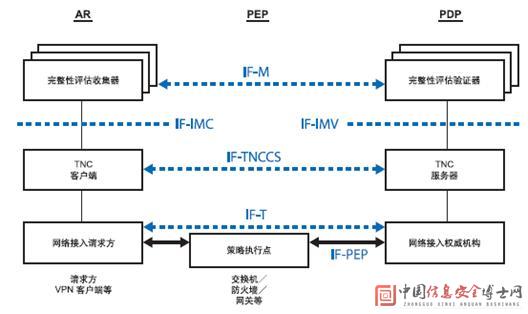

TNC架构构建在现有的业界标准基础上,并定义了多个标准接口,如图1所示。这些标准接口使不同供应商提供的组件之间能够安全地互操作,从而利用现有设备和异构网络创建端点完整性和网络接入控制解决方案。TNC 架构构建在既定的标准和技术的基础上,如 802. 1X、RADIUS、IPsec、EAP和 TLS/SSL等。

TNC架构由三个主要功能实体组成:AR、PEP和PDP,如图1所示。

AR(Access Requestor)主要指笔记本、台式机、PDA、VoIP电话、打印机等接入网络的设备。AR又有三部分组成:

IMC(Integrity Measurement Collector,完整性评估收集器):负责收集终端的信息,对终端的完整性进行测量,一个终端不一定只有一个。

TNC Client(TNC客户端):从IMC那里得到信息,然后传递给Network Access Requestor.

NAR(Network Access Requestor,网络接入请求方):连接网络的客户端,经常是802.1x客户端或者IPSec VPN的客户端。用来传递信息到服务器端。

(责任编辑:adminadmin2008)