个人移动设备已经渗透到了世界各地的企业,这使得企业员工能够在任何地方工作。可以说,现在BYOD(自带设备办公)已经成为现实,并将持续一段时间。根据 Gartner 预测,到2017年,有半数的公司将会要求员工使用他们自有设备进行办公。

BYOD的对立面是数据保护,需要确保员工在携带自己的设备到工作场所办公时,企业的机密数据已经得到充分的保护,同时仍然易于访问。而确保企业的信息和记录符合相关的隐私法律以及行业内和地区性的某些具体的隐私条例,是数据保护的一个重要组成部分,而这也是常常在BYOD策略中未被提及的。

据Acronis近期的研究调查数据,目前企业的BYOD管理政策中,43%的企业规定仅有公司认可的个人设备允许访问企业网络;23%的企业允许所有个人设备均能访问企业网络;另外还有31%的企业严禁使用任何个人设备访问企业网络,而这实际上并不利于可持续发展,同时还会迫使员工绕开企业的政策和规则工作,不甚理想。

那么,企业如何才能实施安全的BYOD策略?在此Acronis为企业提出了五大秘诀,助企业实现安全的移动文件访问和协作。

秘诀 1 : 创建一套移动设备安全策略

创建一套移动设备安全策略并不复杂,需要围绕着设备,数据和文件三个方面展开。对企业而言,可以采用一些简单有效的方法,如要求员工设定个人设备开关和待机密码来保护数据。

使用设备密码是保护数据安全最简单的起步点。无论选择采用的是安全的VPN、密码锁、活动目录监控或者端点安全, 现在是时候制定移动安全策略并付诸实施了。

另外Acronis特别指出:创建和实施一套有效的移动设备安全管理政策只是管理员工使用私人移动设备进入和离开工作场所的一部分,被称为携带自己的设备(take-your-own-device ,TYOD)。如果不执行诸如远程删除之类的妥善管理, TYOD可能造成重大数据泄露。据调查,目前只有21% 的企业在员工离开企业时进行了远程设备数据删除。

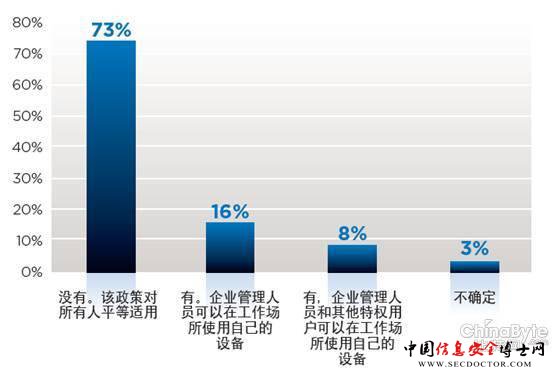

秘诀 2 :严格执行管理政策,杜绝例外

根据调查,41%的企业都拥有一套BYOD政策。但也有近25%的企业允许政策规则之外的例外情况出现。更糟的是,这些例外适用于管理人员。也就是说,那些有权访问企业最敏感数据的管理人员居然可以打破企业的管理规则。企业的首席执行官是否清楚地知道他的平板电脑有可能会毁掉他的生意?

秘诀 3 :让“安全BYOD”成为每个人的责任

某些企业允许员工携带自己的智能手机、平板电脑甚至是Mac电脑进入办公室办公,这提高了生产力、增强了协作和共享。但还有些企业完全禁止BYOD。无论是哪种方式,在员工数据安全教育方面都还有很长的路要走。如果员工了解BYOD所涉及的隐私风险,企业的数据可以稍微安全些,企业的管理更加得心应手。

而事实上,80 % 的企业并没有对员工进行过BYOD隐私风险培训。

秘诀 4:为苹果设备的到来做好准备

如今,很少有人能离得开他们的iPhone和iPad,甚至自己的Mac笔记本。在调查中,65% 的企业会在未来的十二个月内支持苹果设备, 75%的企业表示会在未来两年内实现这一目标。

这意味着企业已经被苹果的设备所淹没:您可以从苹果电脑集成运行,但您绝对无法隐藏。虽然有57%的企业以兼容性和互操性等方面为由不提供苹果电脑的集成,但这已经不再是一个有效的论据了 ——现在已经有相关的方案来解决这些挑战了。

秘诀 5 :不要低估了公共云的危险

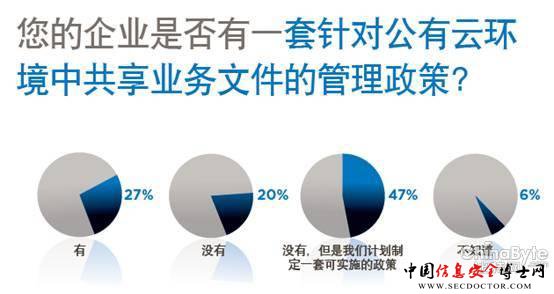

当涉及到数据保护,企业需要担心的不仅仅只是个人设备的问题。在某种程度上,我们每个人都犯过将公司的报告或其他文件存储在公共云服务(如Dropbox和Google Drive)的错误。这的确方便了我们即时访问。但公共云并不安全,企业的数据在公共的数字环境中变得越来越脆弱。

另外,公共云应用环境往往是不兼容的, 这将会导致业务流程脱节,降低员工的工作效率。据调查,有67%的企业都没有具体的针对在公共云共享企业文件的规定和政策。

如果IT部门早已对使用公共云环境所带来的相关威胁了如指掌,那么为何还不制定强制性的自带云(bring-your-own-cloud,BYOC)政策呢?

(责任编辑:安博涛)