“仅仅有一小部分企业在这块做的不错,”Enterprise Strategy Group的高级研究分析师Jon Oltsik说道,“另外一大部分仅仅是战术上的,且带着各种不愿意。”

通讯过程加密已经成为很多企业的标准。但是,不安全的通信过程仍然存在,尤其是随着移动设备的增加。2013年10月至11月,HP安全研究部从全球2000家公司中抽样了600家公司,测试了2100个移动应用,其中有18%的应用,它们一些敏感操作并没有使用安全的HTTP隧道,例如登录,还有18%的应用没有正确地使用HTTPS和SSL技术。

通讯过程加密是最简单的部分。加密存储的数据,通常称为“休眠的数据”——涉及一系列复杂的任务,包括分发密钥、对数据进行分类、确保终端的应用对数据的可读取性。通常而言,加密存储的数据聚焦在四个位置:笔记本电脑、智能手机、平板电脑、内部管理的数据库和存储在云中的数据。

数据迁移

由于笔记本电脑经常丢失,每一个移动PC都应当把加密作为理所当然的事,Gartner安全和风险管理团队,技术专家领域的分析师Erik Heidt说道。“这已经不是1999年了,不对笔记本电脑和移动终端加密是没有道理的。但仍然有很多企业没有加密电脑硬盘,而如果你不加密,你肯定已经是落后了”,Heidt说道。

很多企业显然并没有把这作为预防数据丢失的预防措施。数据显示,只有30%的被偷的笔记本电脑拥有加密的硬盘,根据2010年Ponemon的标杆报告显示,“丢失的笔记本电脑有几十亿美金的损失,”基于对329家美国公司做了调研。(这个报告由Inter赞助,仅研究了丢失笔记本电脑的损失)。在过去的12个月中,被调研的公司平均损失了263台笔记本电脑,每丢失一台预计损失49246美金,且其中数据损失占到其损失的80%。根据调查结果显示,拥有敏感或者机密数据的设备,通常拥有加密的硬盘,但往往也是容易被偷的。

与笔记本电脑相比,加密移动终端会更困难,Heidt说道,需要的不仅仅是加密的数据存储,还包括数据丢失保护技术,甚至是,容器技术。“你应该支持更多的技术——多种终端以及它们上面的多种操作系统,”他说道,“所以从复杂性角度而言它是更为困难的。”

本地的数据库是另一个通常需要加密的地方,加密之后需要进行备份和VPN传输,根据Ponemon的研究显示。因为数据需要存储到云端,这样就变得更为复杂。大量的企业,例如CipherCloud提供一种技术可以在数据传输到云端之前进行加密,并且创造了一种可以对数据进行搜索和处理的技术,哪怕数据做了加密。

随着企业收集越来越多的数据,且信息又是分布在用户的手机、或者云端,在今天这个被数据包围的环境下,企业需要量化的方式部署加密系统。

“对于今天的企业,由云、移动、大数据[注]带了很多变革,这些影响它们制定数据保护战略,”加密服务提供商Vormetric的产品管理负责总裁Derek Tumulak说道。“若采取方式不正确,你将无法在这些大趋势下获得收益。”

从政策到流程

通常企业保护数据的方法是盘点企业的数据资产,分析可能对这部分数据做出的危害,并且创建策略。企业同样也需要知道,什么类型的终端和应用可以被信任,并且将策略应用各种终端设备和云的连接上,密钥管理服务提供商Venafi的安全战略副总裁Kevin Bocek说道。

“一切都源于你所拥有的信息,” Bocek说道。“大部分与我们合作的公司并不知道它们有多少密钥,它们被用在哪里加密,以及哪些应用和终端是可以被信任的。”

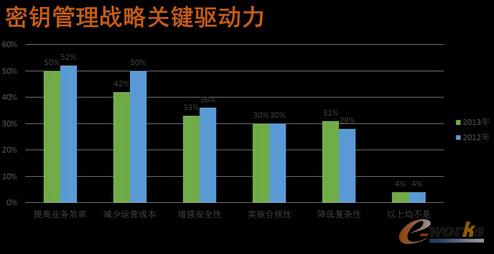

对于密钥管理,企业应当引起重视,毫无疑问这是一个加密系统的最重要的部分,尤其作为一个组织,加密越多的数据,会让基础架构变得更为复杂。“你会发现你需要加密的也越来越多,”SafeNet的首席战略官Tsion Gonen说道,“并且你会发现你有大量的密钥在应用,而且没有一个集中的管理平台。”一些企业当前管理着由15个系统产生的密钥。(见图2)

厂商正在尝试解决密钥管理的问题,但是加密系统之间的互操作性仍然欠缺。OASIS的密钥管理协作协议(KMIP)用于加密产品之间的信息流的标准化和通信,将来可以解决互通性的问题。在2月,11个加密和软件厂商——Dell、IBM、Oracle、SafeNet、Thales e-Security和Vormetric,以及其他一些公司展示了它们之间的协同工作,但是它们仍需要更多的支持。

对于科技的需要是不可否认的,Vormetric的Tumulak说道。“很多组织并不想要去构建一个个加密孤岛——由五个不同的厂商提供的五个不同的解决方案,”他说道,“如果你可以将版本数量从10个减少到2个,那将能真正对业务流程有所帮助。”

让加密产品拥有更多标准化的元素是必要的,但是专家警告,尽管标准化已取得了关键性进展(+微信关注网络世界),加密仍然不是灵丹妙药。如果黑客攻击某人的电脑或者员工故意泄漏,尽管已实施了适当加密,但作用并不大。并在一些案例中,加密可能引发一次攻击,尤其是如果安全的传输通道被控制,通过网络企业中的业务会变得一清二楚。

无处不在的加密

企业网络边缘的消失,让未来的加密变得更为重要。随着数据从云和移动设备中移出,加密不仅仅是为了提供更好的安全,而是未来商业的基础,Gartner分析师Heidt说道。

对于云服务提供商而言,提供加密将会创造更多的商业机会,不仅能够缓解一些第三方的担心(是否有来自国外政府或者军方的黑客行为)他们将能够访问数据,而且很好地解决了黏滞问题,例如一个云服务提供商如何证明他们没有删除输出。“从取证的角度来看,删除硬盘上的数据,并不意味着数据不再存在了,并且删除一个云中的文档将会是更大的问题,因为你甚至都无法控制这个硬盘,”Heidt说道。

相反,如果企业拥有这个数据的密钥,然后再删除自己的密钥,企业就可以确保这个数据永远也无法访问了。

当数据离开了企业,存在于防火墙之外后,更多的企业开始加密数据,同时制定信息安全策略。当然,这并不是一个孤立的问题,企业需要创建能够和加密协同工作的策略,而不仅仅是依赖它,RSA安全公司数据保护的主管Sandy Carielli说道。

“加密是深度防御战略的一部分”,她说道。“你不能只做加密,你也不能仅仅只写更好的程序,你所要做的是组合使用各种不同的实践。”

(责任编辑:安博涛)