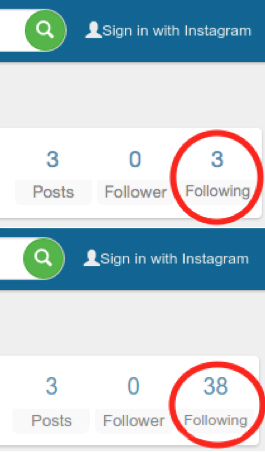

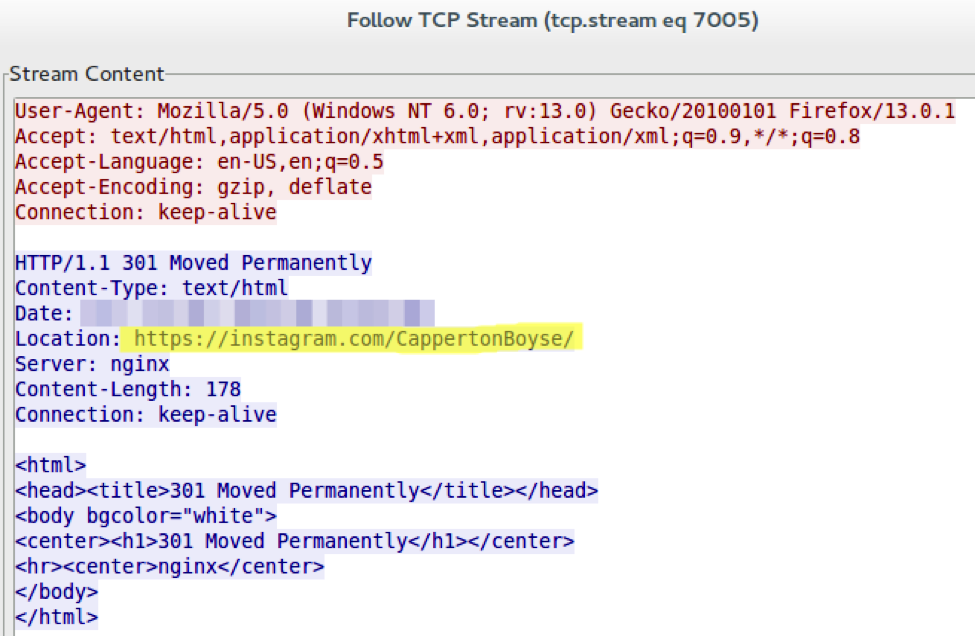

下面是一个实验例子,在此试验中,我们捕获了一个恶意软件的代理服务器所发送的HTTP请求信息:

请大家注意服务器是如何更新其HTTPS链接的。大多数的通信流量是经过了HTTPS加密的,所以我们无法清楚地知道控制器到底执行了什么样的操作。

我们对一台受感染的设备进行了一个月左右的观察,并且我们发现恶意软件的通信流量被发送至了下列社交网站:

· Fotki (Yandex)

· Instagram (Facebook)

· Live (Microsoft)

· Soundcloud

· Vine

· Yahoo

· Youtube (Google)

通过对证书主题域中HTTPS通信的TLS握手信息进行研究,我们便能够确定目标社交网络的域名。

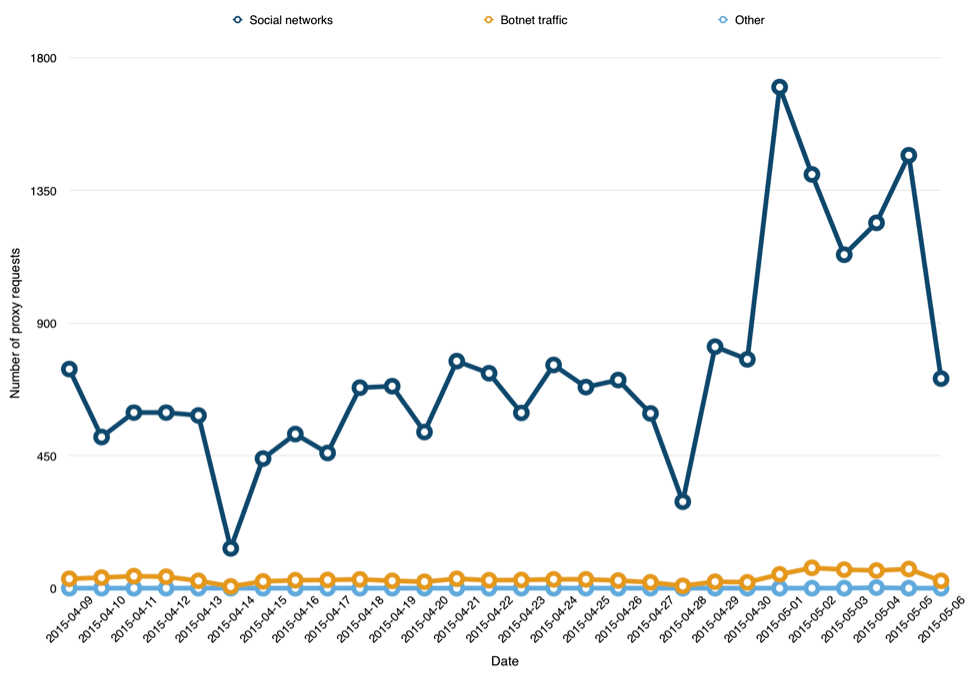

下面这个表格显示的是一个受感染路由器每天向社交网络发出的访问请求数据:

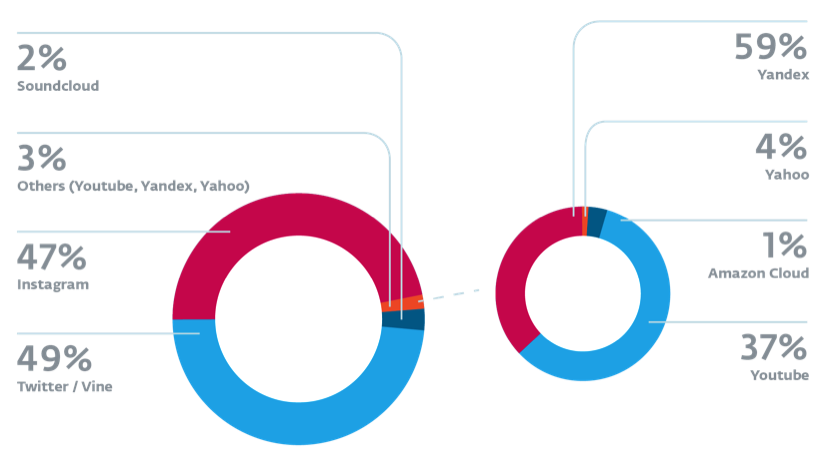

下面的图表描述的是在上面的时间区间内,哪一个社交网络受到的攻击次数最多:

在对该问题的分析过程中,我们经常会质问我们自己,“为什么它要付出这么大的努力与社交网络进行交互?”当然了,关注,点赞,阅读次数等诸如此类的东西是很有市场的。这个僵尸网络的控制器能够通过进行社交网络欺诈而获得收益。而对普通用户的路由器所实施的攻击正好为代理服务器与恶意软件控制器的恶意通信提供了一种有效的途径,恶意软件会利用可信度很高的互联网服务提供商(ISPs)的IP地址来将这些恶意通讯信息会发送给社交网站。

与其他基于路由器的恶意软件相比,这种恶意软件所展现出来的是一种与众不同的网络渗透能力。Moose还可以执行DNS劫持,并且当其他恶意软件的进程与Moose竞争受感染系统中的有限资源时,它可以终结这些与其竞争的所有进程。在这篇报告中还有提供了更多的详细信息,包括命令行与控制服务器(C&C)通信时所使用的网络协议的详细介绍。

研究代码,感染指标(IoCs)以及更多信息

在我们的白皮书中,我们将会向安全社区发布一些资源。首先,我们已经决定将我们github中恶意软件研究代码库的全部代码公布出来,我们所开发的这些代码可用于监控这些恶意软件所产生的威胁。我们认为,如果将这些代码一直保存起来,就不能将它的最大价值发挥出来。这些代码是由一个研究实验室开发出来的,而且也不会在我们所开发出来的产品中走向终点。所以,经过权衡之后,我们希望嵌入式Linux社区以及未来将从事恶意软件分析的同行们能够从这些资源中得到有价值的信息。

其次,我们想要确认哪些供应商的产品受到了感染,而这些则需要大家的共同努力。我们提供了一些操作指南,它们能够帮助大家确认Linux/Moose是否能够感染大家的设备。我们将会对受影响的供应商名单进行持续地更新。

最后,感染指标(IoCs)同样是可以使用的。它们包含了所有硬编码的C&C IP地址,当前C&C IP地址的动态列表,如何确认感染的操作指南,恶意文件的哈希值以及Yara规则。如果你想要验证任意一个文件是否为Linux/Moose恶意文件,那么这个操作指南同样能够帮助你。

清理

重启受感染的设备,然后尽快修改设备的密码。请你无论如何都要记住,恶意软件的控制器能够通过已知的证书信息来访问受感染的系统,因为恶意软件已经得到了目标系统的IP地址,而且它们有很多方法去访问受感染系统的交互式控制平台。它们能够执行手动访问,这就意味着该系统很有可能被进一步感染,例如永久修改固件。用户最好对设备进行恢复出厂设置,固件升级或重装系统,以及修改密码。

防御措施

即便是该设备无法通过互联网进行访问,也请你修改该网络设备的初始密码。有可能的话,将Telnet登录服务禁用,并且使用SSH协议。

请确保你的路由器无法从互联网上通过端口22(SSH),23(Telnet),80(HTTP)和443(HTTPS)进行访问。如果你不清楚如何进行这个测试,那么当你在家的时候,你可以使用GRC.com网站上的ShieldsUP服务来进行系统”常用端口”扫描。请确保上述提到的端口处于隐藏或关闭的状态。

我们还建议用户为自己的系统安装最新版本的固件,固件可以从嵌入式设备供应商那里得到。同时,请你确保已经为设备安装了最新的安全补丁,并且不要在接入了互联网的设备上使用设备的初始密码或者容易被破解的密码。

(责任编辑:安博涛)