火眼研究人员发现的几种恶意软件样本使用了一些耐人寻味的技术,能够更长久地维持对反病毒引擎的隐身状态。

火眼公司刚刚发布了一个新的威胁分析专题,名为“端点上的幽灵”(https://www.fireeye.com/blog/threat-research/2016/04/ghosts_in_the_endpoi.html)。专题第一期中详细介绍了恶意软件使用的几种隐身技术。

研究人员分析了2015年上传到VirusTotal病毒扫描系统、并在2016年1月前成功保持未检测状态的恶意Win32二进制文件和Office、RTF、韩软Office (Hangul Word ProceSSOr)类型的文档。这项研究也罗列出了一小部分被反病毒引擎检测到、却使用了值得关注的绕过技术的恶意软件样本。

一、伪装Excel 利用Flash

火眼公司发现的其中一个威胁被认为是由攻击台湾的某APT小组使用的。在六个月时间内,它在VirusTotal上成功保持0/53的检测率。该恶意软件属于后门程序,被安全专家称为GoodTimes。它将自己伪装成Excel文件并利用 Hacking Team 数据泄露事件中流出的 Flash Player 漏洞进行入侵。

研究人员认为这一威胁并未被反病毒引擎检测到的原因在于:Flash漏洞嵌入在Excel文件中直接包含的ActiveX对象上,而不是在网页上托管。

二、垃圾代码做掩护

火眼发现的另一个威胁被认为是由黑客小组APT3使用的,它是UPS后门的一个变种。这种恶意软件也成功隐身了6个月,原因可能是该样本中包含巨量的垃圾代码,掩盖了其恶意软件的本质,并使得分析工作更难进行。

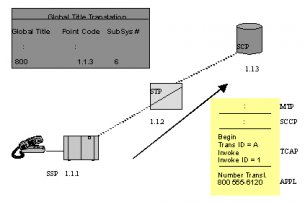

三、比特串串联

火眼在今年1月发现了一种包含VBA宏和Metasploit shellcode加载器后门的恶意软件,它仅被火眼使用的一个反病毒引擎检测到。这一威胁是在2015年9月上传到VirusTotal的,它有可能是中东的APT小组使用的。证据指向了与伊朗有关连的网络间谍小组Rocket Kitten。

由于VBA宏中使用了比特串串联(byte concatenation) 技术,该威胁可能绕过了基于签名的检测手段。

四、堆喷射技术隐身

最后一个与APT相关的恶意软件在六个月时间段内极少被检测到,它是通过韩软Office文档进行传播的,其目标可能是攻击韩国。研究人员认为该恶意软件有可能通过改造后的堆喷射技术做到了隐身,它可以使用一种不同的格式来触发想要利用的漏洞。

五、其他

火眼还发现了无法找到其来源的恶意软件,比如OccultAgent后门、一种用于攻击巴西的远程控制软件,以及一种在一年时间内保持隐身状态的恶意软件下载器。

这些威胁源使用的回避技术包括:使用多种脚本语言、多层封包、多阶段感染,外加多种通过Office文档加载恶意内容的技术。

火眼在发布的博文中说:“要想正确地做到检测,必须从攻击的整个生命周期上进行监控,而不是仅在可疑文档或文件进入网络时才提起注意。这种方式对于检测并拦截多阶段感染策略十分必要。尽管发送启用宏的表格文档等行为看上去是无害的,最终,后续攻击的某一步终将触发检测。”

“在攻击,甚至是多阶段攻击刚刚出现时,制止起来是最容易的。与此同时,也最容易确定是否存在零日漏洞、威胁源是否需要采取文档宏等用户交互手段完成攻击。”

(责任编辑:管理员)