三、通过智能手机入侵气隙网络

几乎每一个对信息安全要求很高的工作环境都会有严格的安全保护措施,而气隙系统则更是常见。不仅如此,很多公司甚至还会禁止员工在公司内使用任何形式的USB设备。而且当工作需要涉及到类似商业机密这样的敏感信息时,某些公司的安全政策还会禁止员工在工作期间携带自己的智能手机。

那么如何才能入侵一台极其安全的未联网计算机呢?其实你可能会感到惊讶,因为你并不需要任何的技术或者设备就可以实现。实际上,一台普通的智能手机就可以帮助你成功入侵一台气隙计算机。

一群来自以色列的安全研究专家们设计出了一种新的攻击方法,这种方法可以从一台安全系数非常高的未联网计算机中窃取数据。所需的工具只有三样:GSM网络、一台普通的智能手机、以及电磁波。

这个有趣的研究项目由安全专家Moradechai Guri牵头,参与了该项目的安全研究人员还有Gabi Kedma,Yisroel Mirsky,Ofer Hasson,Assaf Kachlon和Yuval Elovici。他们在实验的过程中,使用了一台摩托罗拉C123手机来进行攻击,并且在目标计算机和手机中都安装了恶意软件。由于计算机在处理或发送数据的过程中,通常都会向外发射出电磁波信号,所以研究人员就可以通过他们所开发出的恶意软件来捕获这些无线电波,并从中提取出数据。

但是这也意味着,攻击者如果想要从一台被隔离的计算机中窃取数据的话,那么他必须先在这台目标计算机中安装恶意软件。

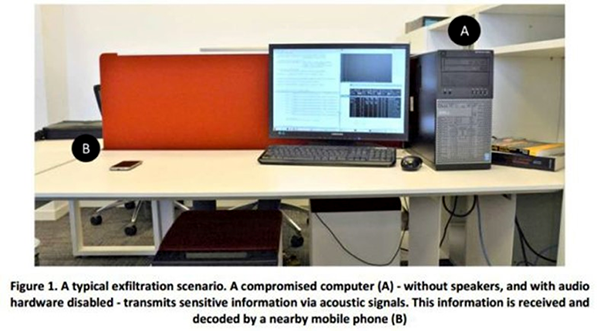

四、通过声波来远程窃取气隙网络中的数据(Funtenna攻击)

另外一种能够从气隙系统中窃取数据的方法是通过声波来实现的。在2015年Black Hat黑客大会上,安全研究人员展示了一种新型的黑客技术-“Funtenna”。 在Funtenna技术的帮助下,研究人员可以通过声波来窃取存储在物理隔离计算机中的数据。除了无需连网之外,这种技术还可以躲避网络流量监控和服务器防火墙等安全防护措施的检测。

那么这种利用声波来窃取电脑数据的方法是否可行呢?事实上,Funtenna技术的诞生就已经证明了这种攻击方法的可行性。

首先,攻击者必须要在目标设备中安装好恶意软件,目标设备可以是打印机、办公电话或者电脑。因为Funtenna技术可以利用联网设备来传送声波数据,而这种声波是人耳无法听到的。恶意软件可以控制目标设备的电子电路,并使其以攻击者预先设定好的频率振动,这样就可以向外发送无线电信号了。接下来,攻击者就可以使用AM收音机的天线来接收这些信号了。但是距离不能间隔太远,否则信号的衰减可能会导致数据出现错误。

实际上,Funtenna技术是一种“硬件无关”的技术,而且窃听设备本身就是一个声波信号发射器。因此,Funtenna技术可以绕过目前所有传统的网络安全防护措施。

安全研究人员发布的攻击演示视频:[请阅读原文]

Red Balloon安全公司的首席研究员Ang Cui表示:“尽管你有网络检测和防火墙等安全防护措施,但是通过这种方式来进行传输的数据是这些安全防护措施无法检测到的。这也就意味着,我们其实并不能完全确定自己的网络是否安全,我们仍然面临着巨大的挑战。”

五、通过风扇噪声来窃取加密密钥

是的,你没看错。来自以色列本古里安大学的安全研究人员开发出了一种名为“Fansmitter”的恶意软件,这款恶意软件可以通过风扇噪声来窃取数据。

这款恶意软件可以让电脑风扇以不同的转速旋转,并以此产生不同频率的噪音,然后利用这些噪声来窃取数据。 因为所有的计算机数据都是0和1的组合,所以Fansmitter可以控制电脑的风扇转速,并可以使其以两种不同的速度旋转,分别对应于二进制代码中的0和1。

Fansmitter可以控制CPU,GPU或机箱风扇,并在一至四米内有效。研究人员认为这是一个可靠的距离,可以让智能手机或专门的录音设备记录风扇噪音。Fansmitter攻击的缺点是数据传输的速度缓慢,在实验过程中,研究人员使用1000rpm代表“0”和1600rpm代表“1”,结果每分钟能够窃取的数据量只有3比特。通过使用4000rpm和4250rpm分别代表“0”和“1“的,每分钟能够窃取到的数据量可以达到15比特。

当然了,这种恶意软件也有它的局限性。研究人员表示,该恶意软件每分钟最高只能传送长度为15位的数据,但这对于发送密码和加密密钥而言已经足够了。通过这种方式来攻击计算机其实并不是很现实,但考虑到目前大多数计算机和电子设备都配备有散热风扇,所以从某种程度上来说,这类设备都存在遭到攻击的风险。

但是研究人员认为,我们仍然可以通过其他的方法来避免此类物理隔离系统受到此类攻击的影响。他们可以在计算机中使用水冷系统替代风扇。另外,他们也可以选择禁止在物理隔离设备附近使用手机。

(责任编辑:安博涛)