在本文中,我们将为广大读者诸君介绍美国思杰公司是如何借助对于应用程序和数据在任何地点、网络和设备的访问控制,以帮助企业客户在实现风险管控的同时,授权业务移动性的。

现如今,企业的IT和安全管理领导人们正面临着将业务安全风险降低到可接受的水平的同时,确保易用性和生产力的挑战。企业员工需要能够以自己最为舒适的方式来工作——即能够在任何地方、借助任何网络或设备顺畅工作,而不会因任何过度的限制或复杂的用户体验感到沮丧。与此同时,保护企业应用程序和数据避免因安全威胁而发生泄露、防止丢失和被盗,并确保完全符合行业标准和监管法规也是必不可少的。

思杰公司跨五大关键支柱为企业客户提供了安全风险管理方面的最佳实践方案支持,这五大关键支柱分别为:身份和访问、网络安全、应用程序安全、数据安全、监控和响应。该公司通过一款建立在保密性、完整性和可用性基础上的紧密集成整合的解决方案,使得其客户能够实施和管理这些关键措施。

一个成熟的应用程序交付模式将应用程序和数据集中在数据中心,并提供跨任何地点、网络和设备的访问控制。这样一来,企业员工、承包商和合作伙伴均可以灵活地选择他们的工作方式,无论是远程、移动设备或在办公室。终端到终端连接的可视化,流量和用户的活动让IT能够重点优先解决隐私,合规性和风险管理问题,而又不影响企业员工的工作效率。与第三方安全供应厂商的集成整合有助于实现先进的系统管理和身份识别、端点和网络保护。

在本文中,我们将与广大读者朋友们共同探讨关于解决关键用户的工作效率和安全挑战的最佳实践方案,以及紧密集成的思杰解决方案如何使得企业客户能够在充分利用业务移动性的全部优势的同时,管理安全风险。

在现代企业的安全生产能力

当今企业所面对的安全挑战正从两个方面迅速增长,包括安全风险水平的不断升级加剧,以及应用程序的不断演变和多样化。与此同时,现已成为任何一家企业组织机构的关键能力的移动生产力——则取决于企业业务部门的用户是否能够随时随地便利的开展他们的工作,并能够确保一致和可靠的工作体验。这一移动生产力必须扩展到他们所使用的每一类型的应用程序、任何网络和任何设备。即使在移动办公的需求所带来的复杂性日渐增长的情况下,企业IT部门也必须为使其进一步简化而继续努力。

在思杰公司,我们相信,一个良好的用户体验是与安全管理齐头并进的。我们的解决方案是建立在旨在保护企业客户的数据、应用程序和使用等事项的安全最佳实践方案基础之上的,同时在每一个场景中为用户提供自由的选择和无缝的体验。这些措施包括:

身份和访问

·对所有用户实施双因素身份验证

·最小特权授权

·基于用户环境的访问控制

网络安全

·移动用户和第三方用户安全的远程访问

·网络和主机分割,以缩小攻击范围

·采用多层的方法来确保可用性

应用程序安全

·应用程序的集中化和加密交付

·移动应用程序集装箱

·Web应用程序的检查保护

数据安全

·数据的集中化和托管交付

·安全文件共享,以减少数据丢失

·对传输过程中和静态的数据采用集装箱

监控和响应

·应用程序流量终端到终端的可视化

·资源访问的审查

·遵守行业标准和监管法规

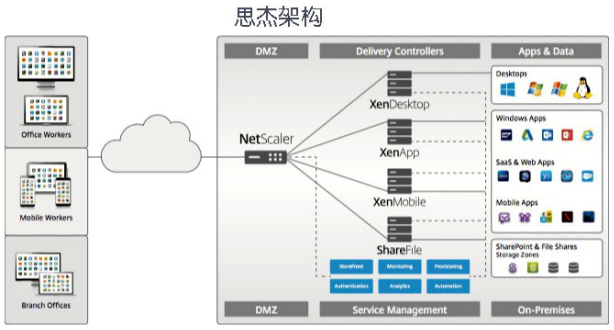

如下,我们将为大家就这些最佳实践方案跨我们所有的产品对我们的安全管理方法的定义,以及客户每天都会从其工作中体验到这些解决方案所带给他们的益处进行深度的剖析和探讨。包括:

·思杰NetScaler产品的背景情况,及其对于终端到终端的系统和用户可视化的控制连接

·思杰XenApp和XenDesktop在数据中心内部对于应用程序和桌面台式机的集中管理

·思杰XenMobile确保移动应用程序和设备具备一个强大的用户体验

·思杰ShareFile提供对于数据访问、存储和在企业内部部署及云环境的共享的的控制和审查

通过这种方式,我们可以帮助企业客户满足他们的安全需求,并实现业务目标,而不会对生产力造成阻碍。

身份和访问

防止对于应用程序、数据和网络的未经授权的访问是一项基本的安全要求。各个级别的用户,从业务人员到管理人员再到企业高管,通常都是网络钓鱼攻击的目标。破坏性的操作行为是永远都是由真实的电子邮件或打错网址而造成的。由于现如今的网络安全攻击者们都专注于窃取身份凭据,故而即使是再强大的,经常改变的密码口令也不再足以能够防止黑客攻破企业的安全措施,如数据库加密了。网络攻击者们只需盗窃到一个用户名/密码的组合就可以打开多个网站和服务了——某个人对于其社交媒体账户的不经意的粗心动作就可以导致一家企业组织的旗舰产品或服务面临安全的风险。对于用户访问的管理需要采用一种平衡的方法,既能够方便用户的访问,又要比采用一个简单的用户名和密码组合更安全。

(责任编辑:安博涛)