6、网络蠕虫

2003年,SQL Slammer 蠕虫在10分钟之内,感染了10万个未打补丁的SQL实例,保持至今仍未被打破的网络蠕虫快速感染记录。蠕虫曾经绝迹了几年,但如今又卷土重来。最近的WannaCry和Petya勒索软件,就是此类蠕虫的明显例子。

蠕虫狩猎未打补丁的软件或用户配置错误,比如弱口令,用以攻入下一个受害者的计算机。无论WannaCry还是Petya,都利用了数百万毫无疑心的PC,让无数以为自己受到保护的用户目瞪口呆。

网络蠕虫一直是最可怕的恶意软件程序,因为就像 SQL Slammer 所呈现的,它们快速传播,造成破坏,然后逃离。在人们意识到发生了什么事情之前,伤害已经造成。

7、社交媒体App

当今时代,最隐秘的攻击来自于你的朋友。流程大体如此:你收到朋友突然发来的新潮软件安装推荐,或者邀请你看一段恶搞视频,但其实发来的都是伪装过的恶意程序。一旦运行了该流氓代码,黑客就收割了你的社交媒体账户,开始利用你所有的朋友联系。

这最初的请求其实不是来自于你的朋友,而是来自获取了他账户的那个黑客。黑客会用盗取的账户来收获更多人的账户,偷走金钱,甚或入侵公司网络。黑客高度认知到:很多社交媒体用户用同样的登录名和口令登录他们的公司网络,只需破解一个,便可进入其他。

8、无线中间人

在温馨安静的当地咖啡馆落座,开始收发晨间邮件。你不会怀疑,也不会知道,就在同一家店里,一名黑客已经攫取了你本应受到保护的Web凭证。

Firesheep(http://codebutler.com/firesheep)就是做这事的最佳工具。黑客和想让高管层认真考虑无线及Web安全的渗透测试员,都喜欢用这款工具。尽管Firesheep已经被其开发者下架了,还有大量其他工具能做同样的事——几乎完全免费,只需等待下载完毕即可使用。

正确配置无线连接,可以消除该威胁,但要找出所有无线连接都被完美防护的计算机还真挺难的。

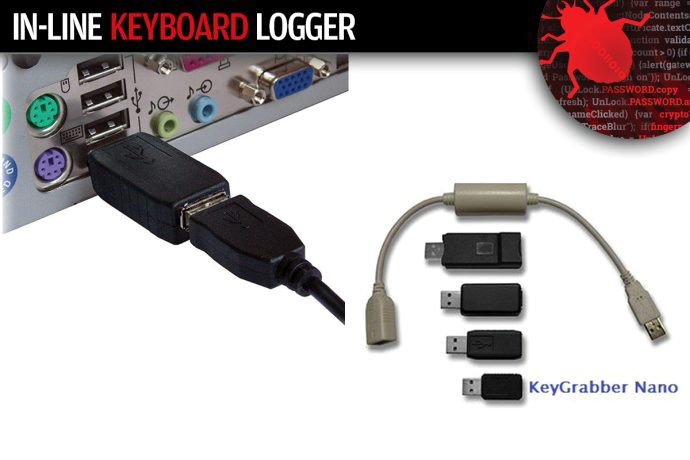

9、内联键盘记录器

键盘记录器是微型硬件设备,一旦在计算机的键盘和键盘输入连接器之间安装上,就会获取从该键盘输入的任何东西。该方法对智能手机或笔记本电脑无效,但黑客成功在酒店、金融机构和其他公共场所中找到了大量传统PC可供利用。

攻击者可以像普通用户一样坐在电脑前把记录器安装上。记录器很容易隐藏,因为安上记录器的键盘线,通常都放在电脑背后或机柜下面。装好后攻击者就可以离开,等数天之后再过来拿走记录器。然后,回家就可以在里面挖掘口令和其他凭证信息了。

10、USB黑客设备

自从USB形态因素的计算机有了足够的存储和处理能力,黑客就对其漏洞利用潜力垂涎三尺了。几十个黑客工具和完整的Linux发行版安装在USB键盘上。不到100美元就能在线买下一个。只需插入受害者电脑,放任上面的黑客脚本大干坏事即可。

此类流行工具之一,是Hak5的Bash Bunny(https://hakshop.com/products/bash-bunny)。里面包含了2种攻击模式,用户可用很方便易学的脚本来配置。比如说,一种模式可利用Windows计算机,另一种就利用Mac机。你需要做的全部,仅仅是瞅个没人看着的机会,走到受害者计算机旁,插上该设备,等待几秒,然后带上你的战利品溜掉。或者,你也可以在计算机背面的USB口插上该设备,在受害者网络中长期留有一个难以发现的流氓黑客计算机。

(责任编辑:安博涛)