苹果公司推陈出新:Apple Pay

尽管苹果和谷歌的首次尝试都遇到了阻力,但两公司还是坚定不移地投入到各自产品的改进工作中。谷歌的工程师通过基于主机的卡仿真技术(Host-Based Card Emulation,简称HCE)来解决安全元件的问题,已在Android4.4系统提供支持。苹果公司放弃了iBeacon,转向NFC支付技术,即今天的主角Apple Pay。

用户在使用Apple Pay时,可用苹果手机进行免接触支付,免去刷信用卡支付步骤。用户的信用卡、借记卡信息事先存储在手机中,用户将手指放在手机的指纹识别传感器上,将手机靠近读卡器,即完成支付。

国内又是怎样呢?

2010年起,中国三大电信运营商和中国银联相继针对NFC启动了移动支付业务,双方均希望以自身为核心建立起包含整个产业链。此后,两大阵营进行了近3年的标准之争,最终以电信运营商妥协结束。移动支付业务虽然宣传已久,但始终难见成效。

2012年,中国移动与中国银联达成协议,NFC行业标准统一为13.56M频段,标志着NFC在国内大规模普及的最大障碍被扫清。2014年,中国移动计划NFC手机销售目标达到3000万部,而中国电信、联通也纷纷针对NFC手机给出相应的补贴政策。

Freebuf科普:NFC、iBeacon、安全单元、HCE

【NFC】:一种近距离无线通讯技术。它允许两个设备在数英尺距离内互相传输数据。NFC手机能够与其他支持NFC技术的设备交换数据,也可以读取海报、价钱或其他产品上的智能标签信息。】

【iBeacon】:是苹果公司开发的一种通过低功耗蓝牙技术,可实现十分精确的微定位技术。iBeacon基站可以创建一个信号区域,当设备进入该区域时,相应的应用程序便会提示用户是否需要接入这个信号网络。

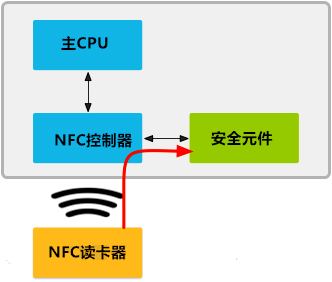

【安全单元(Secure Element)】:为NFC设备上专用的微处理芯片,与手机的主操作系统及硬件互相独立。只有像谷歌钱包这样的已认证程序才能访问该芯片,并发起交易。该芯片可以与NFC控制器集成在一起。另外也可以集成在NFC设备中的其它智能卡/安全设备中。

【基于主机的卡仿真(HCE)】:当采用安全元件提供的NFC卡仿真,被仿真的卡是通过Android应用程序配置到该设备上的SE,如图1。然后,当用户将设备放在一个NFC终端上,在设备安卓设备上的NFC控制器转发所有数据直接从读卡器到安全元件。当使用基于主机的卡仿真模拟的NFC卡,这些数据被传输到运行在安卓应用程序上的主机CPU,而不是NFC协议的帧传输到安全元件上,如图2。

图1 基于安全元件的卡仿真

图2 基于主机的卡仿真

Apple Pay安全吗?

世界上没有100%的安全,只能说针对目前能想到的问题,苹果尽可能的做好了安全措施。

首先,信用卡信息不会存储在iPhone里,取而代之的是一个可变的token code,每次买东西发给银行的动态安全码也不一样,而这一切的钥匙是手机上的Touch ID指纹装置,它已经经过了几代iPhone的验证。

其次,苹果也强调了用户隐私:不会记录任何通过Apple Pay产生的交易行为,也不会进行用户购买行为分析。并且特意提了一句:“这是苹果与其它对手的最大的差异”。

手机或手表丢了会被盗刷吗?

Apple Pay绑定信用卡时候必须启用指纹识别,如果你的iPhone或iPad丢了,首先有用Touch ID保护。用户也能在远程通过“查找我的iPhone”应用,或iCloud.com网页将它设为“丢失模式”,Apple Pay便会停止。

手表上用Apple Pay页必须先启动锁机密码,如果Apple Watch丢失,可以登陆iCloud或者在iPhone手机上解除Apple Watch支付授权。只要虚拟银行卡号被解除授权,即便是Apple Watch处于离线状态,也会终止支付功能。

关于安全性,苹果怎么说?

从技术上看,后台架构为这次的变革做好了准备。最近几年,包括麦当劳的几个企业已升级了他们的电子销售点(EPOS)系统,通过非接触式NFC读卡器来实现快速支付。

苹果支付的工作流程类似于:首先启动手机上的支付APP,然后手机轻轻贴着NFC读卡器来建立NFC链接。终端设备安全地连接到支付系统,然后选择一个已存储在手机上的信用卡。手机上并不存储信用卡号,而是存储设备账号号码(Device Account Number,简称DCE)。

交易过程中,该设备账号号码与一个交易安全码相结合,然后由iPhone6上的指纹扫描器来授权(在iPhone5需要输入PIN密码)。安全元件的芯片会验证这次交易,并将授权信息转发到NFC调制解调器。

接下来,商家把交易信息转发到为商家提供担保的收单银行。信息再从担保银行发送到支付处理网络。支出处理机构(如维萨-VISA, 万事达-Mastercard等)判定账户信息、使用的信用卡,并确保交易安全码是有效的。

因为支付处理机构正在访问设备数据,所以苹果并没有记录什么信用卡正在被使用,或怎样使用。

FreeBuf科普:DCE(存储设备账号号码)

【存储设备账号号码(Device Account Number,简称DCE)】:信息卡信息都会转换成一个设备账户号码,加密后存储在手机安全元件的芯片上,并且和手机进行绑定。设备账户号码并不会存储在Apple的服务器上。每笔消费也是使用设备账户号码,而不是真正的信用卡信息。

苹果支付的安全评估

按道理来说,NFC支付应该更安全。不同于传统的信用卡,NFC支付针对每次购买都会产生一串新的数字,而不是发送用户的信用卡信息。安全元件使黑客难以利用盗取的数字串用于其他的目的。在传统模型中,商家必须要接收信用卡信息,即使已加密过。商家必须承担保存和处理信用卡号的责任。

然而,NFC系统让使用现有的黑客技术难以截获信用卡信息。因为交易过程不需要刷卡,分离器没有机会来获取磁条信用卡的数据。此外,这也缓解了来自内存抓取(memory-scraping)恶意软件的威胁,例如BlackPOS 或 Dexter。

可能在未来的某个时刻,一个小型天线放置在NFC读卡器旁边,用于截获NFC读卡器和手机之间的通信。但是,因为黑客只能截获结合了交易码的设备账户号码,把窃听的数据再次用于恶意目的几乎不可能(因为交易码是针对某笔消费产生,具有唯一性和有时效性)。

这个过程也可以阻止黑客从商家搜集信用卡信息,因为商家仅使用基于NFC支付系统来处理设备账户号码和安全交易信息,而不是信用卡号。即使黑客能够访问零售商的网络,交易信息具有仅使用一次的特性,这让黑客的计划泡汤空了。目前,尚不清楚零售商是否会存储这类信息。当然,我们预料到终有一天黑客们会像传统基于磁条的卡片中的数据使用基于NFC支付系统中的数据。

Freebuf科普:ATM分类器

【ATM分类器(ATMSkimmers)】:直译过来为 ATM 分离器,是一种依附在正常自动提款机上的硬件设备,通常覆盖在键盘、银行卡插槽上,伪装成正常的键盘和银行卡插槽,并且与原设备严丝合缝,基本上普通用户很难区别出来假的键盘、银行卡插槽,用来窃取用户输入的密码以及银行卡数据的一种电子硬件设备。

未来方向

展望未来,移动支付安全会依赖于三个组件:用户身份认证、移动应用程序的验证、第三方支付执行机构(third payment processor)。

第一个是身份认证。苹果支付应用生物特征进行身份认证。然而,iPhone5S仅发布两天后,黑客就成功了绕过了iPhone5S的指纹识别系统Touch ID,由此表明这仍是一项新型的技术。数据的汇聚是关键,也是这种新型金融形式所带来的主要风险。当我们着眼于个人组件、漏洞,以及他们带来的风险,我们必须将这个过程视为一个整体。

第二点,我们必须考虑第三方APP和恶意程序是如何影响Apple Pay。当苹果还没有向第三方APP开放接口时,我们几乎在每个移动环境都观察到了恶意程序。在这种情况下,信用卡号在录入到移动终端时可能存在被盗取的风险。信用卡信息通过对信用卡拍照或手动输入等方式录入到Passbook中。这是数据最脆弱的时候,因为恶意程序可能尝试截获信用卡的照片或手动输入的信用卡信息。

最后,支付的基础设施服务。考虑到要通过这些服务处理大量的资金,这些服务通常拥有比较高的安全性。随着POS系统逐渐转向了NFC支付,商家网络中基于磁条的卡凭证数据会越来越少。黑客们当然不会轻易放弃自己的事业,而是把精力投放到支付流程中下一个最薄弱点。

最后的思考

消费欺诈是一个巨大的市场。我们必须想到那些实施网上欺诈的家伙们一定会挖空心思寻找这个新技术的空隙来维持他们的收入来源。随着智能设备上的购物和银行服务不断普及,你可以清楚预见到未来犯罪所关注的焦点,即能否在衍化的新环境中重现传统的欺诈手段或挖掘出新的漏洞或机会。

此刻,尽管看起来苹果支付和其他NFC移动支付系统提供了增强的安全性,防止传统零售业的信用卡泄露事件发生。由于移动支付能够为人们提供极大的便利和效率,随着消费者不断增加对虚拟的钱包、支付以及账户的依赖,信用卡很有可能将会不断演进。随着消费行为的转变,我们预料到罪犯也会紧跟趋势,不断创新,否则就被市场淘汰了。

(责任编辑:安博涛)