前言

2016年11月24日,SyScan360国际前瞻信息安全会议在上海召开,该安全会议为期两天时间(24日至25日)。SyScan360由奇虎360公司举办,会议中涉及众多技术干货,包括但不限于APT攻击,汽车安全,人工智能安全,Windows安全,iOS安全,Mac OS安全等。本次大会主要聚焦在“人工智能时代的安全”,邀请了全球相关人工智能和网络安全的专家,共同探讨该领域最新的研究成果和方向。

SyScan360大会签到处

烧脑的胸卡

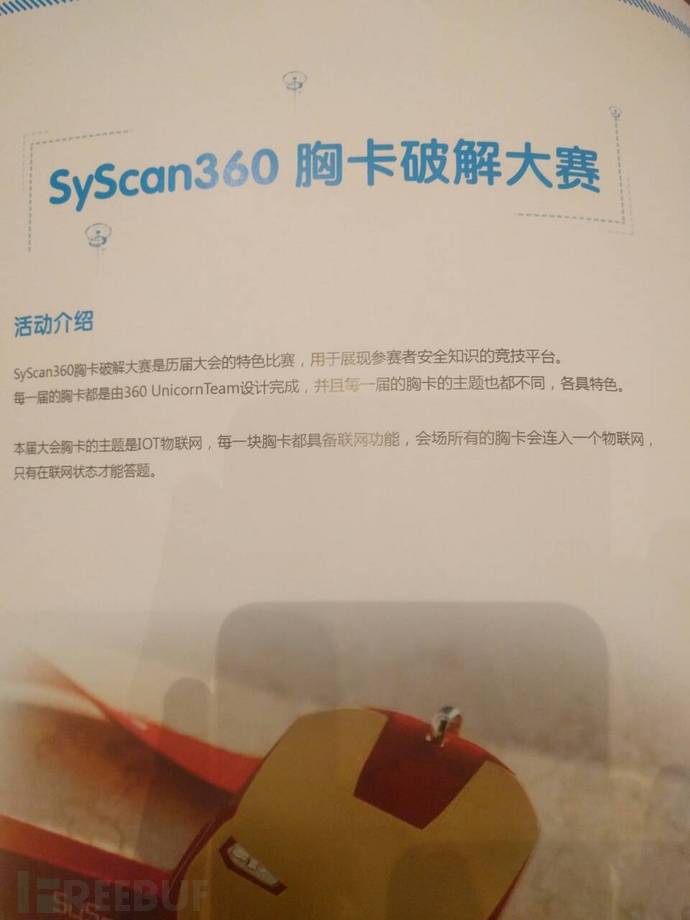

签到完的嘉宾会领取到一枚“钢铁侠”胸牌,胸牌有红黑两个颜色。

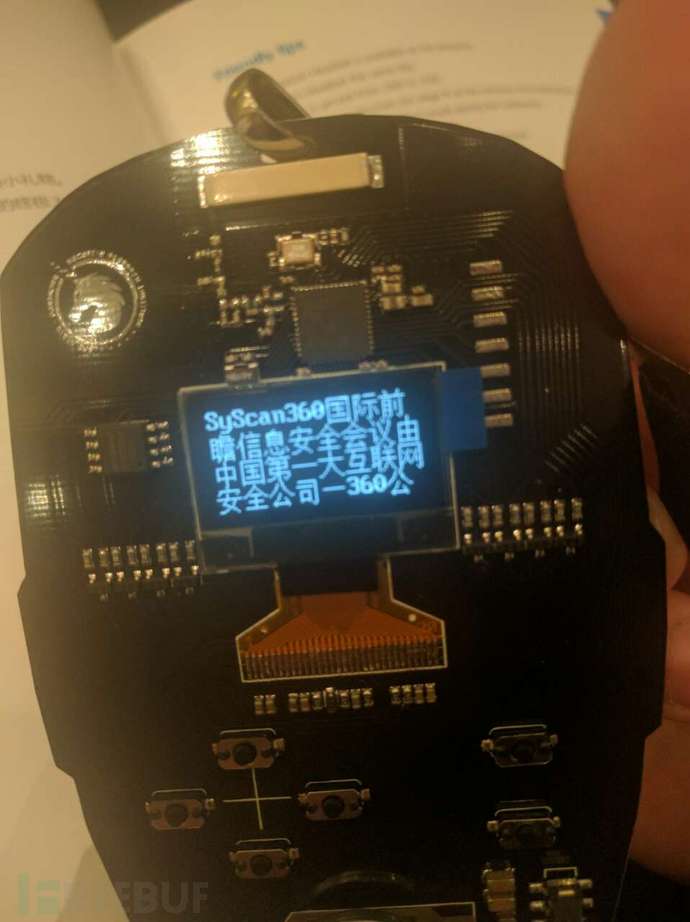

但是这个胸卡暗藏玄机。在胸牌背面有一个显示屏和6个按钮(上下左右,开关机和确定)和360独角兽团队的logo。

仔细阅读官方文档后发现这个胸卡居然还可以破解。

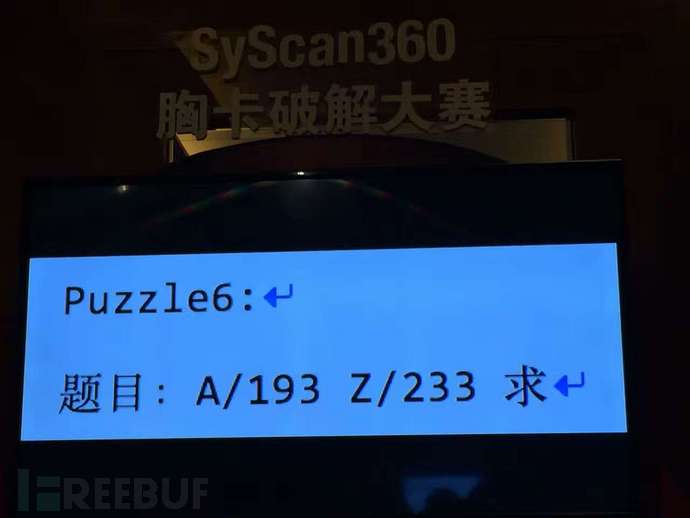

在大会外场有三个显示器,两个轮流滚动着题目,另外一个显示当前破解的人数。你能解下面的题目么?

总共有10道题目,做对一题增加一分,目前最高分的是一个9分的大神。

360车联网安全中心正式上线

今年的互联网安全如同雨后春笋一般。针对智能汽车的安全,中国的安全团队也在跟进脚步。以确保一个产品还未在市场上成熟之前就将安全维护好。

在大会演讲开始前,360企业安全集团副总裁韩笑宣布360车联网安全中心今天正式上线。随着互联网、人工智能、无线网络和云计算、大数据等技术的应用,今天的汽车的智能化、联网化程度越来越高,汽车已经变成名副其实的万物互联时代接入网络的智能终端设备。360车联网安全中心是国内第一个专注于车联网安全研究与实践的创新中心。

360车联网安全中心秉承跨行业协同的发展理念,已经与北京航天航空大学、浙江大学、特斯拉、长安汽车、比亚迪、长城、BOSCH、VisualThreat等研究机构、汽车生产企业和汽车信息安全相关厂商展开了深度合作和共同研究,组建了多个联合实验室和研究院,建立了中国的汽车信息安全研究集群,全方位保护万物互联时代下的汽车、交通及相关领域的信息安全。

同时Syscan创始人Thomas Lim表示,明年的Syscan360将于5月18至19日在美国西雅图举办。

iPhone中隐藏的操作系统

如果有人问你iPhone是用什么系统,普通人只能想到iOS,但是在安全专家的眼里,它还有一个SEP系统。从iOS7开始,苹果就已经加入了TurstZone安全体系:苹果最新的A7处理器内部分离出一个独立硬件和软件结构SEP,专门处理涉及支付等机密数据的处理与存储。该系统有着自己的驱动,内核,服务和应用程序。当用户在进行开机指纹解锁、AppStore支付时,处理器会自动切换到SEP来接管指纹存储、识别,在处理完成后将数据返回给普通处理器。所以很多人认为iOS 就算越狱后也还是安全的,因为恶意APP只能感染到普通处理器,无法触及到SEP系统。

OffCell Research的总经理Mathew Solnik为我们带来了SEP他的研究成果。在会议上,他展示了SEP和硬件设计的引导过程,同时也详细讲解了SEP系统结构的本身。根据长时间的研究,他表示可以利用邮箱机制对iOS内核和SEP系统中的数据做交换。简单来说,这个方法可以让黑客在苹果手机被感染后,跨过iOS系统获取SEP中的隐私数据,比如指纹信息,支付信息,密码等等。在大会最后,该演讲者评估了SEP的攻击面和潜在的攻击向量。

“三体”攻击思路逃出Edge沙箱环境

现如今,很多厂商开始注重安全性,也有越来越多的软件有着自己的沙箱机制。沙箱环境有着严格的安全机制,因此沙箱逃逸对于很多安全研究人员是一座难以翻越的“大山”。在这次大会上,奇虎360古河和MJ0011为我们带来了新的沙箱逃逸漏洞和挖掘沙箱逃逸漏洞的新理念。

首先演讲者们为我们展示了一个demo。他们先在Edge上下载一个恶意文件,很快就被windows defender查杀了。随后,他们又下载了一个精心构造的恶意脚本,并宣称该脚本可以绕过Edge浏览器的沙箱环境。该恶意脚本运行后,跳出了Edge浏览器的沙箱环境,更改了windows defender的内存值,导致windows defender强制关闭,使windows自带的杀毒软件失去保护机制。MJ0011表示,挖掘该漏洞的时候主要是关注在系统API,沙箱和RPC三方面的相互调用,而该灵感主要来源于中国科幻小说《三体》。MJ0011认为,这个攻击思路运用在其它沙箱逃逸的漏洞挖掘上或许可以到达事半功倍的效果。

是天网还是终结者?

今年的Defcon大会则引入了全新的竞赛模式——人机对战。这让世界知道,人工智能挖掘漏洞不再是停留在思想阶段。而在Syscan 360大会上,美国乔治亚大学教授李康为我们带来了他的议题《人工智能在漏洞挖掘等安全领域中的应用现状及前景展望》。李康教授不仅仅是Cyber Immunity实验室的负责人,同时也是著名CTF战队Blue-lotus(蓝莲花)的启蒙导师。在今年的CGC比赛中,李康教授作为Disekt的领队成功入围进入决赛。这次议题的内容是自动化安全分析系统的现状以及人工智能在漏洞挖掘中的已有应用,包括遗传算法在漏洞自动挖掘系统中的使用,机器学习在对恶意行为的分类等。 演讲同时也会覆盖机器学习等算法在安全领域中遇到的困难,以及对近期应用场景的展望。在演讲最后,李康教授也表示了自己的担忧,在人工智能开发的时候,我们除了机器自主学习漏洞挖掘的过程中,也要引导机器正确理解一些错误的行为,以增强人工智能挖掘漏洞的可控性。

李康教授开发的fuzzy lop 源代码:https://github.com/kanglictf/afl-qai/

运用人工智能对抗APT攻击

FreeBuf中部分小伙伴可能对360追日团队不太熟悉,实际上360追日团队在FreeBuf上发表过众多APT分析文章,比如《蔓灵花APT行动攻击报告》,《摩诃草APT组织大揭秘》等等。没错,来自360追日团队的赵雨婷带来了她的研究议题《机器学习在威胁情报挖掘中的应用》。演讲者运用360多维度的海量数据,从中索引出相关的威胁情报。然后在制作机器学习的数学模块,对多种类型的威胁情报定制相应的策略,具备“自学习、自进化”的能力,提高了识别 APT 攻击中威胁情报的效率。以下是对赵雨婷简短采访。

FreeBuf小编:APT攻击总是要经过数年才会被发现,你认为关键原因是什么?

赵雨婷:APT攻击的范围相对要小,攻击集中,隐蔽性强,目的性强和技术性强。而且有些APT攻击的范围处于内网中,因此很难察觉到。

FreeBuf小编:在大会上您说到追日团队开发了自己的人工智能学习模块,请问该方法能否有效提高APT攻击的检测效率?

赵雨婷:从原理上来说的确可以,人工智能相对于普通安全研究人员来说,效率要高得多。打个比方,如果一个安全研究人员一天能最多检测三百个恶意软件,那么人工智能检测上亿的恶意软件也只是几小时的时间,只要机器性能符合要求。

FreeBuf小编:在很多安全会议上都有提到过人工智能安全和威胁情报,请问这些概念性或者实验性的技术什么时候才能成熟的应用到商业领域中?

赵雨婷:这些话题目前安全人员都有了解,但是具体的成熟应用时间不太好预估,目前安全研究人员也是在摸索和实验阶段。有可能过几年就会有成熟的产品问世,也有可能到时候有新的技术去替代吧。

重装系统就可以删除病毒?在Mac上或许不行!

Patrick Wardle 是 Synack 的安全研究主管,他的议题是《攻击 Mac Recovery OS 和本地操作系统升级过程》。在Mac系统中,包含着另一套藏在 OS X 背后的操作系统:Recovery OS。在虚拟机环境中,这套操作系统的完整性并没有受到保护。尽管在最新的原生环境中,苹果已经加入针对这套系统完整性的验证,但这不妨碍演讲者可以介绍并演示攻击者如何可以攻击虚拟的 OS X 系统,并使其恶意软件可以在完全的 OS X 恢复下存活。更有趣的是,本次演讲指出,Recovery OS 在进行 OS X 还原处理的过程是同 OS X 升级过程的逻辑是同样的。苹果并没有完全验证操作系统升级和安装过程的完整性,这使得本地的攻击者或恶意程序可以直接注入代码到操作系统升级和安装器程序中,使得恶意代码可以直接控制并传播到被升级的操作系统中。

任重道远的汽车安全

如果个人电脑被黑,最坏的情况可能是经济损失,但是如果汽车被黑客攻击,那么后果不敢想象。随着汽车技术的发展,有越来越多的汽车都进使用了总线结构及电子化、智能化技术,近年来汽车破解事件日益突出。为了更好的研究汽车信息安全技术,奇虎 360 汽车信息安全实验室的刘健皓和严敏睿开发了自己的CAN总线安全工具,并且命名为CAN Pick。该工具可以发现电子控制单元ECU、中间人测试攻击、模糊测试攻击、暴力破解、扫描监听CAN总线报文、被动的分析验证CAN总线报文中的校验和和时间戳。同时可以对于分析出来的报文可以通过可视化的方式分析出报文的变化量,从而确定控制报文的区间值,通时还可以在平台内共享可编程的汽车测试用例。以下是FreeBuf对360 汽车安全实验室的刘健皓采访。

FreeBuf小编:请问你们是否会对外发布或者开源CAN Pick工具包?

刘健皓:暂时还不考虑开源。原因是我们还在对工具做优化和更新。并且如果该工具被好人掌握还好如果被坏人掌握,那么危害性不可想象。

FreeBuf小编:请问该工具是什么语言所编写?

刘健皓:主要是基于python,其中部分借鉴了CANTOOLZ开源项目。

FreeBuf小编:那么如果智能汽车要做到安全是否需要将ECU系统做到物理隔离?

刘健皓:有些汽车可以通过APP进行操作,如果APP端或者WEB端没做好安全防护,一样可以威胁到汽车安全。在某些情况下,多媒体系统和操作系统进行物理隔绝的确可以避免高危威胁。

再安全的盾也难以保护训练不佳的兵

虽然网上有着各种各样的线上支付系统,规范的开发文档和安全的支付组件。但是,如果开发者缺乏支付安全的知识储备与开发经验,那么将导致大量APP存在或多或少的安全支付漏洞。奇虎 360 Vulpecker Team 团队的张清和毕业于新加坡国立大学的白光冬博士为我们带来了曾经发现过 15 种不同类型的支付漏洞,来自移动端和 web 端。开发人员在开发的过程中引入了大量的开源代码。如果存在大量安全漏洞,一旦更新不及时,则会存在严重的支付安全风险。并且大部分 web 端的支付安全漏洞与移动端是通用的,移动端的环境更为复杂。如果开发人员稍有不慎,就会产生支付漏洞。由于支付过程涉及金钱,因此支付安全漏洞较之其他类型的安全漏洞具有更高的敏感性和危害性。在最后,演讲者提供了一种新的基于 model checking 的支付安全模型。这个安全模型能够提供给用户和商家无时无刻的全场景的支付安全保护,从而极大地提升支付交易过程的安全。

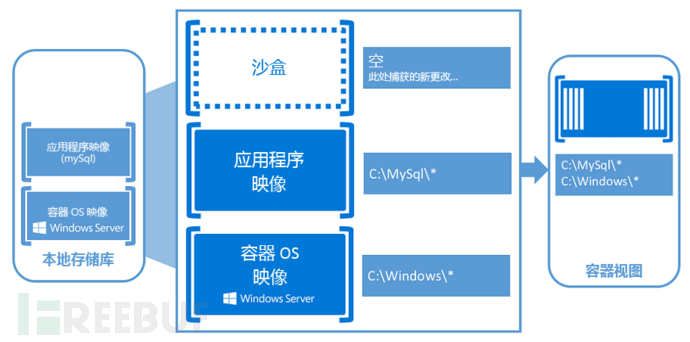

Win粉的福音,Windows服务器容器发生重大改革

传统的windows服务器安全性控件已经无法为服务器保持安全性,如果攻击者越过防火墙那么就可以为所欲为。并且容器技术很大程度上基于Linux平台,比如最流行的容器Docker就是一个例子,也因此减缓了容器Windows环境中的应用。然而,微软 Windows和设备组安全保障团队的安全工程师Saruhan Karademir表示,在新一代Windows Server将支持Docker容器技术和新的Hyper-V容器技术等。他直接与开发团队合作,确保在整个设计过程中考虑安全性,并与内部和外部团队积极合作,在发布之前验证安全承诺。在今年十月份左右,微软官方也宣布过将开放源码的容器现已内置到了Windows Server 2016中。

新windows服务器容器的主要概念为:

容器主机

容器映像

沙盒

容器操作系统映像

容器存储库

冬天除了吃火锅,还有HACKPWN汽车破解大赛

这次HACKPWN汽车破解打算和SyScan360国际前瞻信息安全会议期间举行,主办方为360车联网安全中心。经过前期选拔,最后总共有五支队伍进入总决赛。其中三支由在校大学生组成,另外两支是由汽车白帽子组成。这次汽车破解大赛主要聚焦在汽车CAN总线和仪表盘。比赛选手将通过工具进入CAN总线,劫持汽车仪表盘的24项功能,随意控制引擎故障、安全带、打压异常、安全气囊、速度、油耗、转向等功能。

最终,来自上海科技大学的King团队仅用了2分钟就攻破了汽车电脑,并成功劫持了汽车的仪表盘,随意控制仪表盘上的引擎故障灯。据说,King团队的核心成员小秦是一名只有18岁的大一新生。小秦表示,以前参加过很多次的CTF比赛,参加汽车破解还是首次。

(责任编辑:宋编辑)