近期,一场争夺物联网设备控制权的“战争”正在激烈进行中,尽管参与者众多,但只有2大家族“脱颖而出”:Mirai的剩余僵尸网络,以及名为“Hajime”的新型蠕虫家族。

去年10月,安全研究人员首次发现Hajime蠕虫。与Mirai(Linux.Gafgyt)相似,该蠕虫同样利用未采取保护措施的设备(远程登录端口处于打开状态并使用默认密码)进行传播。事实上,Hajime所使用的用户名及密码组合与Mirai完全相同,且仅比Mirai多两组。

与Mirai在命令和控制(C&C)服务器使用硬编码地址不同,Hajime建立在一个点对点网络之上。该网络中不存在C&C服务器地址,而是通过控制器,将命令模块推至点对点网络,然后将消息传播至所有点对点中,这导致此类网络的设计更加坚固,将其摧毁的难度也随之增加。

与Mirai相比,Hajime的行动更为隐秘,技术也更为先进。一旦感染设备,该蠕虫便会采取多个步骤,掩盖其运行的进程,并将相关文件隐藏于文件系统之中。蠕虫制造者可随时在网络中的任意受感染设备打开Shell脚本。由于该蠕虫使用了模块化代码,因此设计者可随时添加新的功能。从Hajime的代码可明显看出,设计者对该蠕虫病毒进行深入的开发与设计。

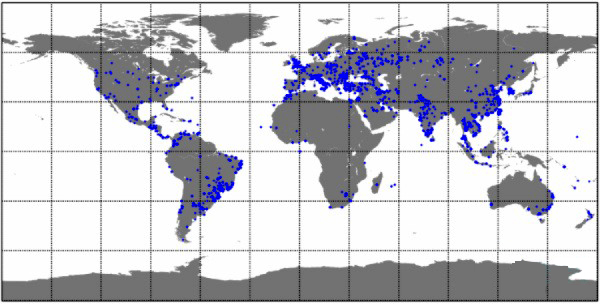

在过去几个月中,Hajime的传播速度迅速。赛门铁克通过对全球范围内的感染设备进行跟踪,发现受感染的主要国家为巴西和伊朗。尽管现在难以预计该点对点网络的规模,但赛门铁克保守估计,全球受到感染的设备数量已达到数万台,中国也是受到感染的市场之一。

十大主要感染Hajime蠕虫的国家和地区

背后的原因

赛门铁克发现,Hajime与其他蠕虫病毒相比,明显缺少了部分功能 ——目前,Hajime只有传播模块,不含有任何分布式拒绝服务(DDoS)功能与攻击代码。但该蠕虫会从自身控制器中获取一份声明,并每隔10分钟推送展示在设备终端上。消息内容为:

“我们是保护系统的白帽子。我们将通过此方法显示重要信息!Hajime制作者。联系关闭。请保持警惕!”

上述消息以加密方式进行显示,同时,该蠕虫仅接受通过硬编码密钥所显示的消息。因此几乎可以肯定,上述文字来自该蠕虫的真正制作者。然而,由于制作者在系统中安装了后门程序,因此制作者是否为白帽子,或其目的是否仅为保护系统免受攻击的真实性仍存疑问。Hajime的模块化设计也表明 —— 一旦制作者改变心意,便可将受感染设备转变为一个巨大的僵尸网络。

值得提出的是,Hajime蠕虫确实能够改善所感染设备的安全性。该蠕虫可阻挡外界对端口23、7547、5555和5358的访问,物联网设备正是依赖这些端口为其提供托管服务。Mirai 便是利用上述部分端口作为目标,感染设备。

根据位置分布显示所发现的Hajime感染量

白色蠕虫

这并非首次出现所谓正义者试图保护脆弱的物联网设备的事件。2014至2015年,赛门铁克曾发现恶意软件Linux.Wifatch。该软件由“白色团队(The White Team)”所编写,与Hajime的目的相似,试图为物联网设备提供安全保护。此外,Brickerbot也曾以类似方式,通过删除关键系统文件或破坏系统,从而使物联网设备处于离线状态,为设备提供保护。

但通常来说,由于白色蠕虫的生命周期较短,因此防护效果只是暂时性。在受到蠕虫感染的一般性物联网系统中,为改善安全性所做出的改变只出现在RAM中,且并不持久。

一旦设备重启,所采用的仍是默认密码,同时由于远程登录处于开启状态,设备便会再次处于无保护状态。对相关固件进行升级才能够持续保护设备。但由于不同设备的升级过程各有不同,有时用户需要对设备进行物理访问才能对其加以升级,因此,大规模的固件升级十分难以实现。因此,嵌入式设备便陷入了电影《土拨鼠之日》中时间无限循坏的情节 —— 某天,设备也许处于Mirai 僵尸网络中,而在重启后,则可能感染Hajime。这样日复一日,总会有更多物联网恶意软件/蠕虫,不断寻找使用硬代码密码的设备,并试图进行感染。这个循环将在设备每次重启后继续,直到设备固件升级或安全性增加。

安全研究人员成为蠕虫的“质量管理者”

还有一点值得注意,在所显示的信息中,开发者将自己称为“Hajime 制作者”,但Hajime这个名称并未出现在其二进制代码之中。事实上,“Hajime” 这个名称并非蠕虫制作者所起,而是由发现该蠕虫及它与Mirai僵尸网络相似处的安全研究人员所命名。研究人员希望保留日语名称中的意义(Mirai 在日语中代表“未来”,Hajime代表“开始”)。这说明该蠕虫的制作者已注意到研究人员的相关报告,并似乎对这个名字十分满意。

此外,研究人员的报告中还发现了蠕虫中的漏洞,并提供了检测这些漏洞的签名。而该蠕虫的制作者似乎也注意到了这一点。目前,该蠕虫中所标出的所有漏洞均已得到修补,所有相关签名均已失效。某种程度上,这个报告为该蠕虫制作者提供了免费质量保证报告,向他们展示了需要进行修补的漏洞。

目前看来,帮助漏洞制作者修补漏洞也许不会造成太大的损失,但安全研究人员在无意中协助恶意软件制作者的这种情况,多少让人感到担忧。因此,安全研究人员需要找到一个更好的平衡点 —— 在报告中透露多少信息以帮助IT团队识别病毒,但又避免因暴露过多信息为攻击者提供培训和关键性评论。赛门铁克不提倡在调研报告中高调指出恶意软件的错误的这种做法,这是由于这种行为为保护者采取行动所提供的情报非常少,如同玩扑克牌一样,安全研究人员应该谨记,如非必要,不要向别人亮出自己的底牌。

防御措施

赛门铁克建议物联网设备用户采取以下措施,以抵御针对物联网设备的恶意软件威胁:

- 在购买物联网设备前,事先了解设备性能与安全功能

- 对网络中所使用的物联网设备执行审核

- 更改设备上的默认信息。在设备账户和 Wi-Fi网络中使用唯一的强密码

- 在设置Wi-Fi保护接入(WPA)时,使用强加密方法

- 禁用不必要的功能和服务

- 禁用Telnet登录并尽量使用SSH

- 非必要时,禁用路由器的通用即插即用 (UPnP)功能

- 依据自身的要求与安全策略,修改物联网设备的默认隐私和安全设置

- 非必要时,禁用或保护对物联网设备的远程访问

- 尽可能使用有线连接代替无线连接

- 定期登录设备制造商网站,以了解固件升级情况

- 确保设备不会因硬件故障而处于危险状态

赛门铁克安全防护

赛门铁克和诺顿产品能够检测本文中所提到的以下恶意威胁:

- Trojan.GEN.NPE

- Linux.Trojan

- Linux.Mirai

- Linux.Gafgyt

- Linux.Wifatch

(责任编辑:安博涛)