当整个世界都在忙于应对 WannaCry恶意软件之时,维基解密发布了CIA Vault 7工具包中新的一批文件,详细披露了针对Winodws平台上的两个恶意软件框架——AfterMidnight以及Assassin。

早在2017年3月7日,维基解密就披露了成千上万个来自CIA的文件及秘密黑客工具,维基解密称之为Vault 7。这被认为是CIA史上最大规模的机密文档泄露。

而本次5月中旬最新的文件披露,已经是Vault 7系列中的第八次文件披露。这次公布的AfterMidnight以及Assassin均属于CIA恶意软件框架。它会在受感染的计算机上监控并汇报用户行为,再由远程主机执行恶意行为。

AfterMidnight 恶意程序框架

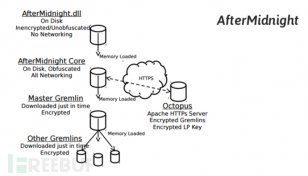

维基解密在文件中称,攻击者会使用AfterMidnight在目标系统上进行动态载入,然后执行恶意payload。

恶意payload中的主控制模块,会伪装成Windows动态链接库文件(DLL),执行Gremlins(小精灵)操作(这里的gremlins是个术语,指的是一种隐藏在目标计算机中的payload)。它会检测、破坏目标软件的功能,或者为其他gremlins提供服务。

目标设备一旦安装了AfterMidnight,就会使用Octopus来检查预定事项(Octopus是一种基于HTTPS的LP服务)。系统如果在检测时发现了新的预定事项,AfterMidnight就会自动下载并存储所有必要的组件,然后再在内存中载入这些新的gremlins。

AfterMidnight是一个伪装成Windows服务的动态链接库。它通过基于HTTPS的LP服务进行Gremlins操作。目标设备上安装了AfterMidnight后,会在配置设置下调用配置好的LP服务,然后检查是否有新的计划需要执行。如果有新的计划,它就会下载并存储所有需要的组件到本地,然后载入到内存中。所有的存储文件都以一个LP密钥加密保存。而这个密钥保存在远程计算机上,如果AfterMidnight无法与LP进行连接,则无法执行任何payload。

最新披露的用户指南中也指出,AfterMidnight的文件密钥保存在其他地方。程序中有一个叫做AlphaGremlin的特殊模块。AlphaGremlin中包括了一种特别的脚本语言,可以让使用者在目标设备上设定自定义的任务,然后远程执行这些恶意操作。

Assassin 恶意程序框架

Assassin 类似于AfterMidnight ,可以理解为针对微软Windows操作系统的自动植入软件。它为攻击方提供了远程数据收集的平台。Assassin 安装在目标计算机上后,这个工具会在Windows服务进程中运行植入程序,允许攻击者在目标设备上运行恶意任务,整体作用与AfterMidnight非常类似。

Assassin中总共包含了四个子系统:分别是implant, Builder, Command and Control以及Listening Post。

Implant子系统中具有该工具的核心逻辑及功能部分,如通讯功能和任务执行功能。通过Builder可以对此进行配置并部署在目标计算机上。

Builder子系统则是对植入及部署可执行文件之前,提供了一个定制化的命令行界面,这样在植入操作执行之前可以先设定植入的相关配置。

Command and Control子系统则像是操作和 Listening Post (LP)之间的接口,LP来允许Assassin Implant与Command and Control子系统通过web服务器进行通讯。

披露的后果与影响?

上周,维基解密也放出一个中间人攻击工具Archimedes,该工具据称是CIA用来攻击LAN网络中计算机的。

美国情报机构试图隐藏并独占漏洞,而不是公布于众。而在过去的三天内,利用一个月前Shadow Brokers泄露的漏洞利用工具的恶意软件WannaCry猛烈席卷全球超过150个国家和地区。

微软Brad Smith谴责美国情报机构的这种做法,他们将此次事件评价为“影响广泛的危害事件”,而WannaCry事件发生的本质原因还是在于NSA,CIA和其他情报机构试图独占0day漏洞却不愿意公布于众。

2017年出现了一种新的态势,我们看到CIA试图独占的漏洞被公布在维基解密上,现在这个威胁已经影响到世界各地的用户。

也许是出于避免滥用的考虑,维基解密目前没有公布任何exlpoit。近期发生的WannaCry事件应该已经验证了公布情报机构的exploit可能会有的严重后果。

最后附上三月开始公开的Vault7系列文件,最新的文件披露如下所示:

• Year Zero:应对软硬件入侵的CIA Exploit

• Weeping Angel :侵入智能电视的间谍软件

• Dark Matter:iPhone和Mac的入侵 Exploit

• Marble:混淆网络攻击的一款框架

• Grasshopper:为Windows系统构建定制化恶意软件的平台

• Scribbles :文档水印预处理系统,用以追踪告密者及国外间谍的软件。

(责任编辑:宋编辑)