我们知道许多通过恶意软件或系统漏洞来窃取密码的技术方法,而其中最难抵御的方法之一就是让用户在不知情的状况下主动披露自己的登录凭证。

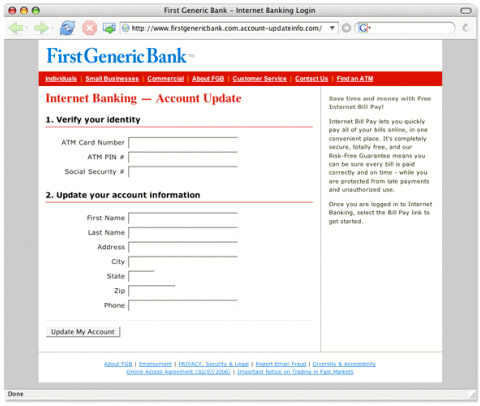

是的,这就是网络钓鱼。具体来说,网络钓鱼就是诱骗用户访问假冒的钓鱼网站并将自己的登录凭证输入其中的一种技术手段。

我们经常会看到假冒的Gmail或Dropbox电子邮件,而且大多数用户都有能力判断这些邮件属于传统的钓鱼邮件。

但是,一旦钓鱼邮件涉及工作相关内容或看似来自其他可信来源时,用户便难以判断其真伪。

试想一下,如果你收到一封自称为企业IT部门的电子邮件,内容为邀请用户登录新的人力资源系统。而企业又具备非常正规的沟通方式和渠道,那么这种通知方式就不免显得十分奇怪。

但是,如果情况并非如此,该电子邮件可能会提示用户点击链接,而且如果该钓鱼网站看起来足够有说服力的话,信任的用户甚至可能会输入自己的登录凭证,这样的话,攻击者的恶意目的就达成了。

所以说,企业应该如何防范这种网络钓鱼方式呢?

最好的防御措施之一就是尽可能地实施双因子身份认证。如果登录证书被盗用,攻击者在利用这些证书之前还需要第二个认证因素。这种措施无法阻止攻击者窃取登录凭证,但是能够有效地阻止攻击者成功利用这些获取到的凭证。

另一个重要的防御措施就是对用户进行安全培训。

对用户进行培训能够加深用户对网络钓鱼技能的认知,以便识别钓鱼行为。此外,还能使安全团队从用户行为(可能被技术人员认为是理所当然的行为)中学习到有价值的见解。

例如,用户可能会习惯假设组织已经对电子邮件进行了过滤,以防止任何恶意邮件通过,但是这种假设是错误的。无论多么高质量的电子邮件保护措施,都可能会无法避免地“放过”一些恶意电子邮件。

对于恶意网站也是如此。用户可能会理所当然地认为有保护措施已经对恶意网站进行了过滤,但是即便是最好的网页过滤工具也可能会漏过少数的恶意网站。

一旦用户能够了解到,任何安全工具无法完全保障百分百地阻止所有的恶意电子邮件或站点,他们才有可能形成一种高度的责任感,来帮助维护组织的网络安全。

此外,用户能够了解攻击者可以轻松地建立一个钓鱼网站也是非常重要的。

对攻击者而言,建立一个包含登录表单、标题和组织logo的网站是一件非常简单的事情。此外,攻击者还可以轻松地克隆任何公开可用的网页(甚至是您公司的网页),并注册一个类似的域名来迷惑用户。

更重要的是,攻击者还可以获得免费的证书来显示锁定图标,该图标只意味着该网站的URL与证书相匹配,且其流量已被加密,但是这并不能保证用户的安全。

用户是安全等式成立的重要组成部分。因此,重视用户培训使其能够做出正确和安全的选择,树立企业安全意识文化将帮助企业在安全态势中获取重大成功。

(责任编辑:安博涛)