一个自然语言水印嵌入安全性评估方案(3)

信息。最终,提取者试图从攻击后的媒体中提取完整的水印以证明版权归属。

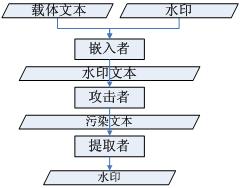

我们的自然语言水印的通信模型如图1所示。嵌入者通常是一个持有版权的发行者,他将水印嵌入到载体文本从而生成水印文本。攻击者可能是一个想移除或修改水印的盗版者,他使用各种可能的手段污染水印文本。最后,提取者可能是一个法官,试图从污染文本中提取水印作为法庭的呈堂证供。

与文本隐写不同,在自然语言水印领域中,载体文本本身通常比水印更有价值。所以在嵌入过程中须保持载体文本的含义和风格。对于攻击者来说亦然,一个严重污染到无法识别其含义的文本也是无价值的。因此,嵌入者和攻击者双方都被限制只能引入较小的失真。

图1自然语言水印协议通信模型

3 预备知识

在这篇文章中,我们用到计算不可区分这个概念。Goldreich在他的著作中对可忽略函数和计算不可区分做了如下的定义[10]:

相关阅读:

- MySQL CMake source code can't find Curses 2015.08.19

- 网络安全:互联网安全 如何防范木马及病毒的攻击 2015.08.17

- 加强网站服务器安全维护的技巧 2015.08.17

- 电脑离线就安全?这个软件一样能远程窃取数据 2015.08.12

- 如何在Linux上最妥善地管理加密密钥? 2015.08.11

最新内容

热点内容

图文资讯

网络安全:互联网安全 如何防范木马及病毒

一、计算机中毒有哪些症状? 人生病了,会有各种各样的症状,同样,电脑中毒了也会有...[详细]

加强网站服务器安全维护的技巧

计算机系统服务器的维护工作十分重要,稍有不慎就会使整个网络陷入瘫痪。目前,网络经...[详细]

电脑离线就安全?这个软件一样能远程窃取数

以色列的一个研究团队已改良了窃取离线电脑数据的方法。人们一直认为这种离线电脑在面...[详细]

如何在Linux上最妥善地管理加密密钥?

存储SSH加密密钥和牢记密码可能是一件让人很头痛的事儿。不过遗憾的是,在如今恶意黑...[详细]

如何在 Linux 上运行命令前临时清空 Bash

我是个 bash shell 用户。我想临时清空 bash shell 环境变量。但我不想删除或者 unset...[详细]