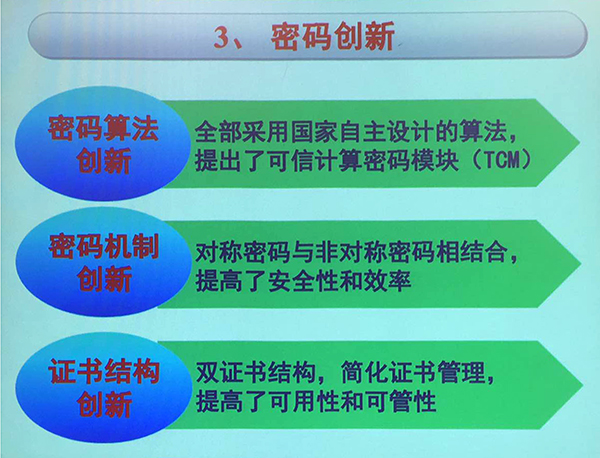

我们确实做了很多非常科学的事,首先从2005年列入国家的安标委体系,制定的一系列的中国可信计算标准。第一,05年启动了自主密码体系的标准制定。第二,我们构筑主体,架子搭起来,控制的芯片、主板、软件、网络,然后还要配套。比如服务器、存储器以及平台,而且对结构要做规范标准的起草,什么叫可信?评估很重要,参加的标准单位有上百个,非常热闹,我们标准搞得还是相当科学,成体系的标准后来没有启动。 那么我们用标准说话,我们搞得怎么样呢?比TCG有什么好的地方?我说有,从根本上比TCG强。那TCG有什么问题呢?当时这也是2000年左右的一个稿子,我们没有说它怎么样,有局限性,给它留了很多面子。一、密码的体制局限性。它是用了单一的RSA公钥体制,回避了对称密码。这样出现什么问题呢?存在密码不可安全证明性的问题,简单来说,一个密码既用认证,又用加密,就存在被破译的危险。写密码的同志知道,这样讲你们就清楚了,存在这个重大问题。为了弥补这个问题,采取很多措施,细化认证,密钥搞得很细,还是解决不了问题。因此我们提出颠覆性的意见,要采用对称非对称相结合的密码体系,可惜我们还没有全部实现推广,就被他们拿走了,我们06年发布公开以后,07、08年人家拿走了,而且用了,挺好用。然后以后申报ISO国际标准,现在TPM2.0国际标准采用了我国的可信密码体制,并成为国际标准。

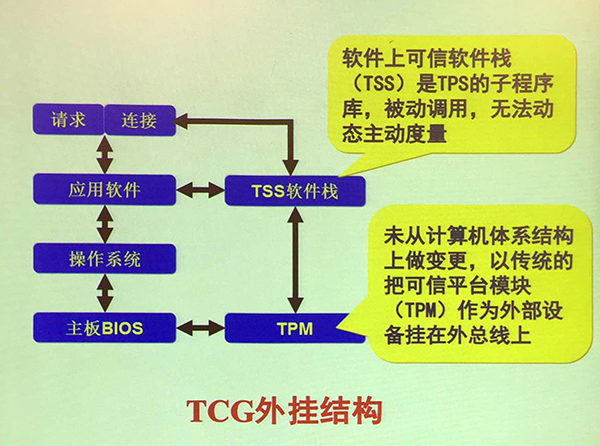

体系结构不合理,什么不合理呢?在工程层面上,功能调用上解决问题,比如TPM可信密码模块,是外部设备挂接在外总线上,BIOS进行管理,子程序TSS软件栈,没有改变体系结构,被动调用被动挂机,因此构不成双体系,构不成主动免疫的体系。主动免疫是融合的,大脑也要有免疫体系来保护,不受大脑指挥的。人们换个肝,大脑高兴了,但是免疫系统不干,排异。我们的密码采用了自主设计的,更重要的是,定位TCM,到现在TCG没有这个词。有人写文章写错了,中国的TPM就是TCM,不对,密码模块的定义就是创新,我们把密码定位于基础核心的支撑,有名有姓有管理。密码换了不重要,重要的是怎么实现的,模块怎么回事,TCM中国的可信密码计算模块,不是中国的TPM,请注意,这一点就是创新。 那么我们更重要的,第二个,采用对称非对称相结合的密码体制,就是解决了TCG单一公钥体制的缺陷,我们的更简便,更方便。我们跟有关领导汇报很简单,把一个链链起来以后,大家用公钥就可以兑付,很方便。

但是解决个人就有风险了,因此我用公锁认证,私锁解决个人保密问题。我们公开以后,反映良好,现在申报国际标准,进展也是挺顺利的。所以我们在非保密条件下,用这个密码体系是很好的,我们军工不军工,对于国家秘密体系不用这个,对于可信保证是完全可以解决问题的。因此,我们下面的标准也是,国军标起很大的作用,我们多方面的创新,密码已经讲过了,更重要的是可信的、主动度量的控制模块,也就是控制芯片,叫TPCM。这是中国的创新核心所在,下面我们专门要讲标准,这个标准最核心的,就是用最核心的,我们起草完了以后,翻来覆去军民融合都是用这个标准,而且芯片也流片了,证明是对的。但是我们起草完了有多少年了?08年起草完到现在没有发布,我们要求今年立项,赶紧发布,但是遇到一些障碍,障碍是谁?第一是美国人,因为IBM、微软参加了我们国标委的成员。不要紧,国军标已经立项,不受影响。

业务处理表,还是迁移,还是应用单位说了算,哪位各个地方怎么保护的,哪一点参数防控是什么,四要素是用户应用系统说了算的,每个点怎么描述,怎么保护。接入平台要求更严一点,不仅要验证用户是可信的,用户也要验证云可信不可信,所以要加强可信连接。通信更要注意,因此管理中心,架构不变,但是以前是自己负责,现在系统实现管理,以资源服务的计算中心为主。安全管理第二张表安全管理中心为主的,对信息流程怎么控制,对应与策略制定,安全管理,这以用户为主。审计管理负责追踪和应急处理,服务流程的审计,业务处理过程要审计,以免产生问题扯皮,比如我们在宾馆开会,会议没有开好,我们找宾客说是宾馆不好,宾馆说你会议开不好,是因为中间有人进去捣乱是我的事吗,会扯皮,因此要进行第三方裁决。

大数据。大数据是指无法用现有的软件工具进行处理的海量复杂的数据集合,首先数据量大不是光海量,是多源异构,数据量大,是构成多源异构搅在一块,成为非结构化。一、搜集来的数据是低价值度的,因此我们应该快速处理,根据这些情况,相当于数据废品和垃圾再收集,再处理。垃圾数据处理就是大数据,我讲了好几年了,在贵阳每年大数据会上都讲,因为原来都搞不清楚,都建数据中心,不是,我讲了以后他们讲不要建大数据中心,要快进快出。二、一定是由常规数据处理工具,也就是一些关系数据库的工具不能解决问题,因此一定是非结构化。三、丢掉一些东西没有关系,因为李总理在今年互联网大会上讲是钻石矿,采钻石的时候大量的是岩石,运行不好钻石就丢了。所以要寻找它的规律,才能发现钻石。所以我们要从大量的废料当中,寻找它最有价值的东西。在大量废料矿石当中,可能会出现钻石。因此,我们要从中发掘知识智慧,也要发现本质的规律。因此这样的东西,更珍贵,更高层次了。这是社会的财富,一般每家每户的数据是解决不了的,我们的数据都是资源,资源用完了以后,废料不要轻易扔掉,要回收回去,因为它能卖点钱,再进行处理。所以有些大数据的单位,数据不开发,我说不对,你理念不对,你一定要收购人家,人家的数据收购回来做买卖,不要等着人家给你,有些等着政府数据开放,不可能,但是政府有可能扔掉不要,请你不要放在那个地方,你给我,我换成一点钱,要回收垃圾,回收废料的经营模式来收购。因此,我们要处理多环节,还是用计算环境来做。

一个系数据采集源,多方式采集,采集过程当中,要网络通信,要汇集,这也就是大数据的改变,打包。打包完了以后要在数据处理过程当中,我们分为数据处理过程,数据计算节点,从采集到汇集,然后要规约清理,因为没有经过垃圾处理的人可能不清楚,见过垃圾处理,是先粉碎,然后精拣出有效物质,再进行清理。所以我们要规约清理,要搜索它们相互的关联,这是第一步。第二步,要变换挖掘,还要分析评估,这是结算环节的,进入第二个大工序,跟手机买卖一样,来了以后先打包,放在仓库里面,垃圾袋里面,现在要规约清理,搜索关联,然后进一步去发掘它内部的东西,分析评估,哪些有价值的分类。目的是达到应用的知识表达,知识表达很重要,这是什么样的东西,让大家能用,能表达清楚,再后来是买卖,要共享交易,要卖钱。你搜集来那么多东西,处理以后要卖给谁,所以一定要找到出路,把废料变成有价值的东西,这才是我们真正的大数据理念。

因此在这个环节当中,完全符合三层管理体系,安全管理中心也是吻合的。请注意,制定标准的时候要注意,重点是在业务信息维,怎么保证,怎么达到密级定级,因为不同的垃圾处理,我处理中央办公厅的处理,都是国家秘密性的,处理老百姓垃圾不是这样的。所以也要定级。所以第一、是要保证大数据应用业务系统安全,加强环境整体多重防护,多级互联体系结构,确保大数据处理环境可信。第二、要加强处理流程控制,如果处理不好,一个人给你捣乱一下,某个环节就慢了,所以防止内部攻击,提高计算节点自我免疫能力非常重要。第三、加强全局层面安全机制,制定数据控制策略,梳理数据处理流程,建立安全的数据处理新模式。第四,要加强技术平台支持下的安全管理。 那么大数据计算服务平台安全,应该说都不是单独去建一个计算机机房,原有的信息处理已经不能用了,怎么办呢?虚拟动态,都是在操作系统平台上完成的,为什么?单个建是不可能的,现在大部分都是用云计算中心做的,阿里云也一样,因此我们强调结构图,或者三层防御体系,重点保护在业务处理流程的安全,系统服务虚拟化动态资源要调度与分配,这方面的安全与云计算中的要求一样。所以这主要是解决大数据计算服务平台安全,我们这个也是两张表,一个是计算服务的表,以及业务处理的表,这样就搞清楚了。 等级保护是创新的,等级保护不仅适用以前,对于我们现在有现实意义的,一定要按照国家法律进行等级保护。总的来说,我们国家可信计算是创新的,某种意义上也是,我们非常有信心建设成为世界网络安全强国,我们一定要推广我们相应的可信计算,来构造我们国家网络空间安全保障体系,为我们建设成为世界网络安全强国做出贡献。

(责任编辑:安博涛)