根据业内知名市场咨询机构IDC的最新报告显示,国内网络入侵防护市场已形成了群雄割据的局面,仅进入IDC市场报告统计名录的企业就有14家之多。众说纷纭的入侵防护产品技术让人难辨良莠,孰优孰劣,市场需要一把可以适度评价的标尺。

“安全、高速、易于部署”,这是国际著名安全产品测评机构——NSS Labs在评价一款IPS产品时,认为其应该具备的三种能力。也就是说,NSS Labs的专家们在建议企业客户选择IPS时,虽然要充分考虑产品的性能、部署能力及TCO(Total Cost of Ownership,总体拥有成本)等各项指标,但仍将安全有效性指标排在首位。IPS产品所面临的挑战,以及相应的解决思路。IPS的安全有效性IPS一般采用特征检测、异常检测和关联分析等多种技术手段,以降低产品的误报率和漏报率。特征检测技术主要用于识别和定位各类已知威胁,异常检测方法则通常集成针对协议、应用和统计数据的异常检测技术,能够保护企业信息系统免受未知攻击的侵害,包括新的蠕虫、蓄意的隐性攻击、新环境下的攻击变种,以及分布式D.DoS攻击流量。IPS等产品保护时,攻击者往往会根据攻击目标的协议特性或漏洞,对攻击方式或攻击内容进行精心调整,进而逃避IPS等产品的检测。IPS产品形同虚设,将用户的网络资源暴露于攻击者面前,从而降低用户网络环境的安全性,增加用户资产遭受损失的风险。IPS此类产品的检测。目前比较流行的攻击规避技术包括:数据包分片、数据流分隔、RPC分片、URL混淆,以及攻击负载的多态和混淆等。下面将针对几种主流的协议和应用逃避技术,分别进行较为详细的介绍和分析。IPS的检测带来很大困难,IPS只能被动地跟踪通信双方的数据及状态变化,通过实时的数据流重组以进行检测。IPS必须内置TCP状态跟踪及流汇聚机制,以确保对TCP会话的持续跟踪和分析。然而在数据传输过程中,一旦出现数据包顺序错乱,报文丢失或重传等问题,很多IPS的检测机制就会失效,一些规避攻击恰恰利用这个缺陷,得以绕开IPS的检测。IPS产品不仅能够实现一个完整的TCP/IP协议栈,还要能够根据保护目标的类型进行重组策略的调整。IPS产品仍未具备完善的数据重组能力,这给入侵成功创造了很大空间。

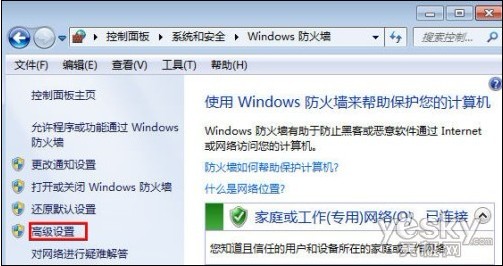

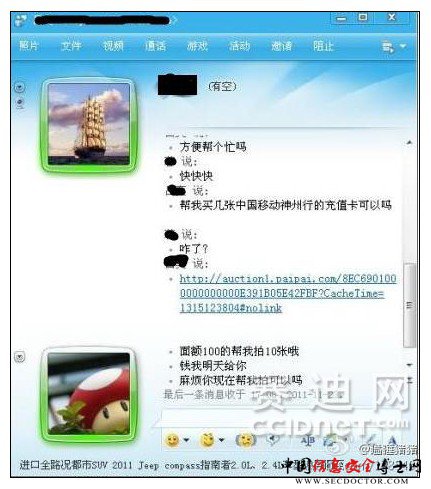

IPS对这种异常权限提升行为的检测,攻击者可以对RPC请求进行分片处理,下图是在单TCP数据段内进行分片后的效果:IPS不仅需要能够对底层协议进行精确解析,还需要有非常细粒度的应用层协议处理能力。IPS产品的URL过滤机制,这类规避方式主要包括如下几种:IPS就不能在原始URL中进行特征匹配操作,而应先对URL进行恢复和整理后再进行规则检测等操作。IPS产品对FTP攻击的识别与拦截,攻击者通常在FTP命令中随机添加一定数量的干扰字符(空格符、Telnet非文本控制符等),这些干扰字符在FTP服务器的处理过程中往往会被过滤掉。IPS需要先于FTP服务器正确识别CWD请求命令,并过滤请求参数中是否存在“test2”这个特征,如果IPS不能在正确解析FTP协议的同时,准确的滤除干扰字符,它最终看到的将是“txffxf3est2”进而导致漏报发生。

(责任编辑:)