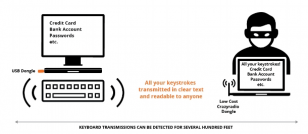

据外媒报道,近日专家发现,使用特殊的USB适配器有可能会暴露你的所有秘密——密码、信用卡卡号等你通过键盘输入的一切……多家厂商的无线键盘在与USB适配器连接时没有加密,易遭受KeySniffer攻击。

Bastille公司的安全专家发现了一种被称之为‘KeySniffer’的新型黑客攻击技术,可以远程拦截击键或发送命令至目标计算机,上百万无线键盘可能受到影响。

原因:缺乏加密与安全更新

安全专家对12个厂家的飞蓝牙无线键盘进行了检验并发现其中多数设备在与USB适配器连接时未对信息加密。这些受到影响的无线设备通常是使用了廉价的收发器芯片(非蓝牙芯片)——基于无线电通信协议,缺乏安全性。

主要问题是这些芯片不像蓝牙芯片般会经常进行安全更新。并且,这些受影响的键盘使用了未加密的无线电传输。

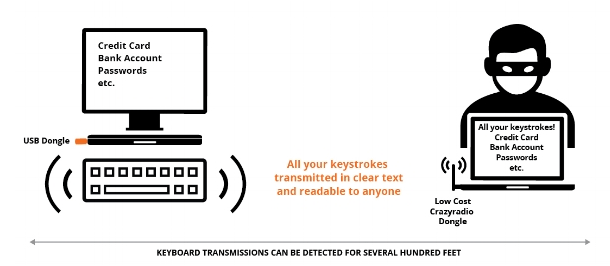

这也就意味着在100米范围内,他人可使用一个价值$15至$30的长距离无线电适配器拦截您的键盘与计算机之间的通信。

“KeySniffer包含了可影响8大厂商的非蓝牙无线键盘设备的安全漏洞。使用未加密无线电通信进行数据传输的无线键盘易受KeySniffer攻击,几百英尺外的攻击者可窃听并获取受害者的所有击键记录,”Bastille发布的一篇博文称。“这也意味着攻击者可以截获个人或隐私数据,如信用卡卡号,用户名与密码,安全问题答案以及其他敏感或隐私信息,并且这些都是明文。此外,这个设备仅需不到100美元(约700人民币),多数青少年黑客都能负担得起。”

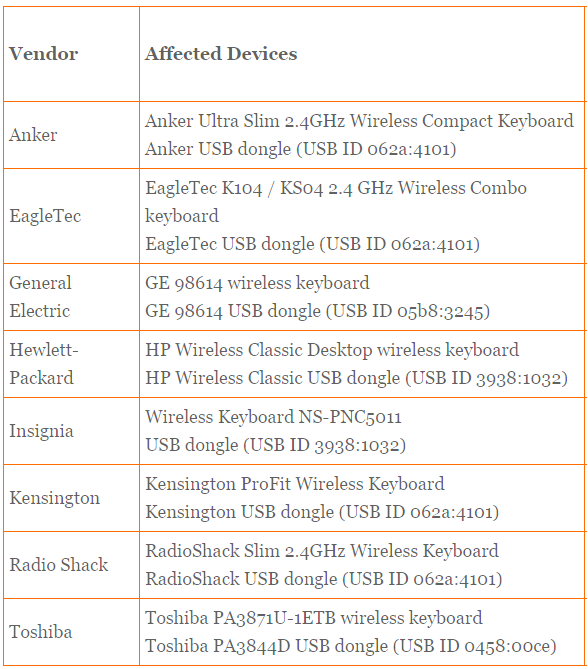

受影响的厂商包括 Anker、Insignia、Radio Shack、鹰泰科技、通用电气、惠普、金士顿,以及东芝。研究人员现在已经证实戴尔和联想的无线键盘对通信进行了加密,无法利用KeySniffer进行攻击。

那么未加密通信的非蓝牙无线键盘,是否就易被KeySniffer攻击呢?

Bastille 的研究人员解释称,攻击者可以使用不超过100美元工具在250英尺(76.2米)范围内发动攻击。远程USB无线适配器如Crazyradio PA,可被远程攻击者用来拦截未经加密的通信。KeySniffer 攻击不需要攻击者在攻击前事先侦查受害者无线设备的传输。

易受KeySniffer 攻击的键盘使用USB适配器以一定间隔连续传输无线数据包,这样攻击者很容易便能识别存在漏洞的设备并获取数据。

Bastille称,“存在漏洞的键盘使用了USB适配器,并以一定间隔连续传输数据,攻击者可以快速进行环境调查判断是设备在房间、建筑物或公共空间内,无论受害者是否在现场。……这也代表着无论受害者是否在使用键盘,攻击者都可以设置在用户开始打字时记录信息。”

专家们解释称KeySniffer攻击者可以对目标系统注入击键、传播恶意代码或执行恶意操作。

Bastille的专家已经像相关厂商报告了这一情况。

专家建议应换回有线或蓝牙键盘

基于无线电的无线键盘和鼠标一直是黑客的目标。今年5月FBI就发出警告,提醒部分厂商应当高度重视其中存在安全隐患,易被嗅探密码与监听输入数据。

早在今年二月,Bastille就公开展示了如何利用无线鼠标与键盘适配器漏洞入侵计算机,当时,该公司警告称一些知名供应商的产品易受MouseJack攻击。

超过80%的机构受MouseJack 漏洞影响。部分厂商,如微软、逻辑、联线发布了固件升级以解决这一问题,其他一些供应商也提供了如何缓解这一威胁的建议。

受影响的产品分别是:

(责任编辑:宋编辑)