从代码的结构来看,跟上一个apk拦截马的基本相差不会太大,可见是同一团伙,或来自同一上层人员。或许是之前的拦截马被发现的次数较多了,WooYun网站上也有很多案例,基本上都属于同一类的APK。但是看现在这个,明显将邮箱信息和手机号码给加密了。

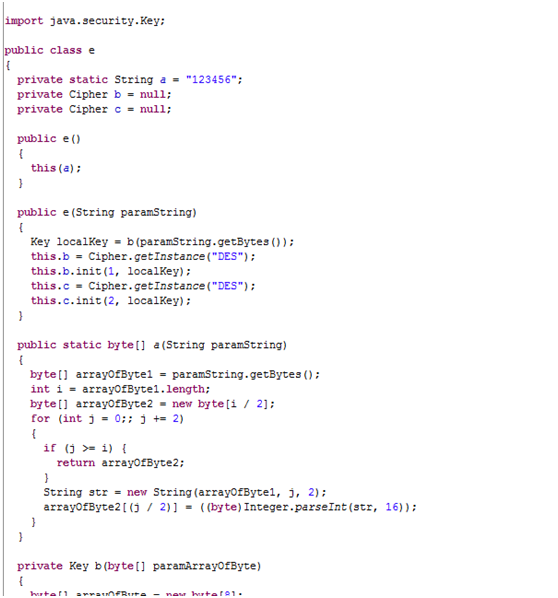

根据加密后的字符串来看,我们大致可以看出可能是通过DES加密的(这类基本上都是对称加密方式,加密方式应该也是存在代码中的),只要找到该加密类和Key就基本可以解开加密字符串了。

但是混淆过的代码看上去就让人无语了,小菜我不懂java,一开始还一个个函数去看,发现DES加密解密类中有个“123456”,开始窃喜,以为找到Key了,后面一番尝试,这个Key根本就无法把加密的字符串还原,所以只好继续找其他方式去解这个东西了。

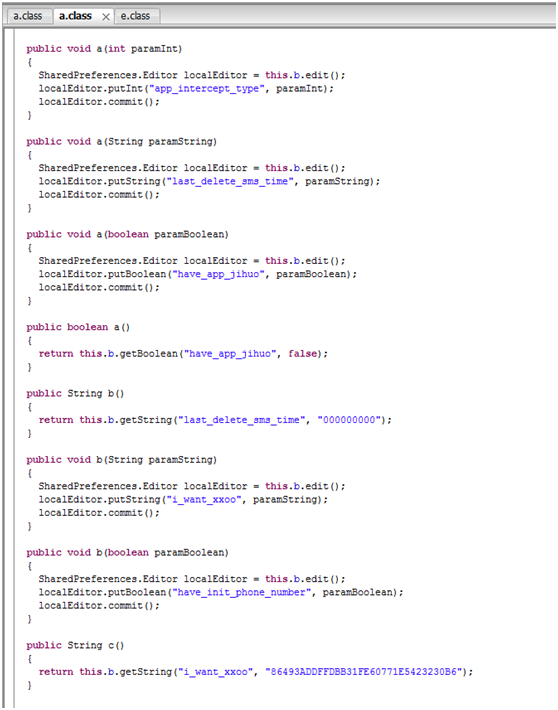

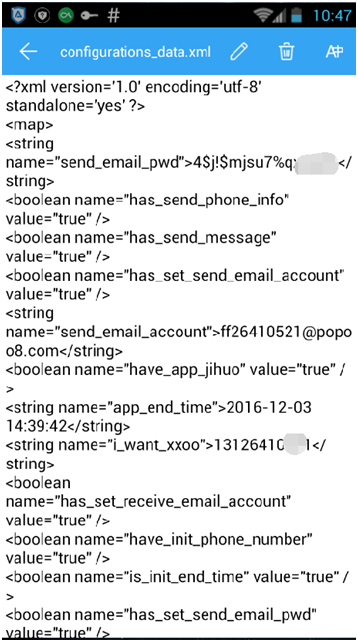

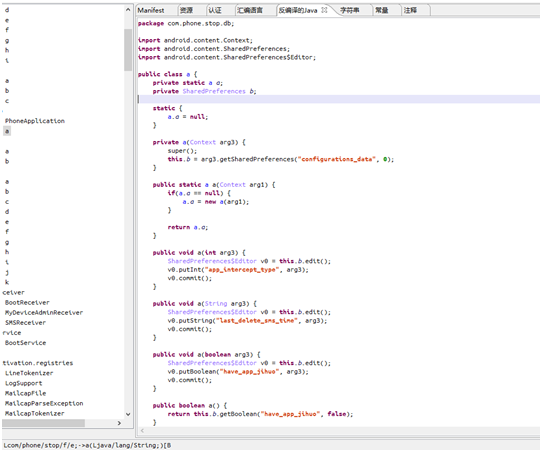

接着又重新回到这个包含邮箱帐号密码的关键类,看是否有其他突破口。此时看到这个类中的方法中,关键的键值对会通过android的SharedPreferences写配置文件。看来该木马会将收信手机、收发邮箱帐号、帐号密码等信息写入到配置文件中。

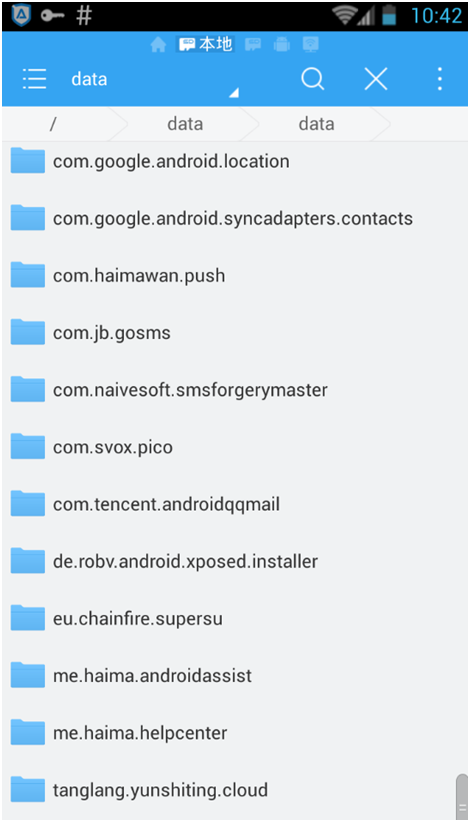

安装这个apk之后果然在/data/data/tanglang.yushiting.cloud(apk包名)/shared_prefs/configurations_data发现存在明文的手机号码、邮箱帐号密码等数据。

友情提示:千万不要轻易的将未知apk安装在root过的手机上,即便安装了也请谨慎给予权限,毕竟无法保证对未知的程序进行彻底的卸载。

发现这些要花太多时间,而且安装这种apk还不安全。同时我也是个强迫症患者,不解出这些字符串就睡不着,所以还是想着用什么方法可以直接解出明文来。

祭出神器JEB,该工具可以进行跟踪分析,我也是第一次使用这个工具,折腾了好久才会下面的方法……

(责任编辑:安博涛)