我们所要讨论的东西听起来可能会让你觉得有点像《克里斯汀魅力》一样的荒谬。《克里斯汀魅力》是Stephen King和John Carpenter导演的一部电影,这部电影拍摄于1983年,这部电影讲述的就是一台汽车的故事。剧中的主人公购买了一辆产于1958年普利茅斯的红色敞篷车,这台车就是克里斯汀”。随着时间的推移,主人公阿尼疯狂地爱上了这台车,但是他却开始逐步的疏远他的朋友以及现实社会,不理会周边朋友的劝告。他的女朋友和最好的朋友发现“克里斯汀”以前的主人是一个不在乎任何事情的人,而现在阿尼也开始变得像他一样。他们唯一能拯救他的办法就是毁掉“克里斯汀”,但是阿尼和克里斯汀已经准备先毁掉他的朋友们以及那些所有阻拦在他和“克里斯汀”之间的人。这是一部科幻恐怖片,但幸运的是,这只是一部电影。但是当我们回到现实生活中之后,我们看到得更多的就是:在没有车钥匙的情况下入侵他人的汽车。

现在,越来越多的网络犯罪分子喜欢使用嵌入式技术来对他人的汽车进行非法控制。比如说,网络犯罪分子可以在没有汽车钥匙的情况下,打开汽车的门,并从中窃取物品。利用同样的方法,网络犯罪分子们还可以窃取那些配备了无钥匙启动系统的汽车。这些系统在设计之初,是为了方便用户对汽车进行远程操作控制而设计的,而且现在越来越多的汽车配备了这种系统,因为这类系统可以方便人们的日常使用。这一技术也成为了各大汽车制造商们的宣传噱头,并以此来帮助他们更好地开拓汽车的销售市场。

实际上,根据Kelly蓝皮书(一家位于美国的专业汽车评价公司)提供的相关数据显示,大约有百分之六十二的受访者担心将来他们的汽车有可能会受到黑客的攻击。不幸的是,似乎这一天比我们想象的要来的早。

比如说,CNBC曾经报道过一个事件。Yash是旧金山市的一名技术工人,他曾购买了一辆配备了无钥匙启动系统的汽车。而一个精明的黑客利用了这个系统来获取到了Yash汽车的控制权,并且成功地在没有对车辆造成明显损害的情况下将这辆车偷走了。

那么,这些黑客到底是如何做到这些的呢?没错,他们使用的攻击方法肯定不只有一种。

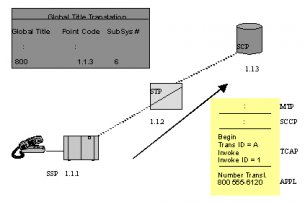

在第一类攻击场景中,Yash的汽车成为了放大攻击的受害者。攻击者利用了一个廉价的功率放大器,然后再对汽车遥控器的远程控制信号进行放大处理。在第二类攻击场景中,攻击者需要在汽车附近放置一个信号拦截设备,并且截获汽车车门的开启代码。这种方式其实与之前黑客在对婴儿监视器以及监控摄像头进行攻击的过程中所使用的技术类似,我们对此类攻击技术也非常熟悉了。

配备了联网系统的汽车就截然不同了。在2015年夏天,WIRED有线新闻网的记者Andy Greenberg当时正驾驶着一辆联网的Jeep汽车行驶在密苏里州的一条拥堵的高速公路上。此后,Greenberg便撰写了一篇关于两名专业安全研究人员对汽车进行无线攻击的文章。在他的驾驶过程中,这两名安全研究人员对Greenberg汽车的空调,收音机,雨刮器,挡风玻璃的雨刮液等系统进行了远程攻击,并且成功地切断了汽车与这些设备控制系统的连接。值得注意的是,这一切都发生在一台行驶在高速公路上的汽车身上。

幸运的是,在此测试过程中并没有造成人员的伤亡。而这个故事足以为我们敲响警钟了。当用户驾驶的是一辆能够联网的汽车时,我们所发现的这种攻击方法将会给用户带来非常严重的后果,这也是目前各大汽车制造商亟待解决的问题。

那么,我们到底如何才能保护我们的汽车以及车上的贵重物品不受高科技犯罪分子的威胁呢?下面我们给大家提供了一些小技巧,请大家一定要记住:

l 当你在做选择时一定要考虑清楚,最新的往往未必是最好的。如果你对如今最新款的汽车或者技术并不感兴趣的话,我们建议你选择一辆老款的汽车。不仅是因为老款的汽车安全性较高,而且对于你来说也是一个省钱的方式。

l 如果你的汽车配备了高科技系统,那么请你一定要及时对车载系统进行更新。每一款硬件设备都会配备有相应的控制软件,汽车也不例外。当系统接受到软件更新提示之后,请及时进行更新,这不仅能提升你的驾驶体验度,而且也可以最大程度地保护汽车系统的安全。请记住,有的汽车制造商会通过无线网络来推送系统更新,但是有的却要求用户将汽车开到经销商处进行更新和升级。

l 请对相关新闻保持关注。针对汽车的网络攻击相对而言是比较罕见的,如果相关事件发生之后,那么第二天的新闻报纸头条肯定会报道这些事件。如果你看到了相关的新闻,请及时与您的汽车制造商联系,以了解相关系统的更新情况以及事后处理的细节。

当然了,如果大家对最新的移动技术和移动安全感兴趣的话,请关注我们的推特账户@IntelSec_Home,别忘了在我们的Facebook上点赞噢!

原文链接:https://blogs.mcafee.com/consumer/keyless-entry-car-hacks/

(责任编辑:管理员)