Mirai僵尸网络在1年半前震惊世界。但早在那之前,安全专家就已警告过物联网(IoT)设备对僵尸网络控制者的吸引力。IoT传感器已经渗透进我们的工作和个人生活之中,存在于摄像头、汽车、电视机、冰箱、可穿戴设备等等各类用品中。

在攻击者眼中,IoT传感器就是完美僵尸网络节点:无处不在、联网、默认设置糟糕、软件漏洞成堆,而且人们很容易遗忘它们的存在。这些设备部署之后基本处于无人监管状态,既没有软件或固件升级,也不会打补丁。所以,网络罪犯开始利用IoT设备开展僵尸网络攻击行动不过是个时间问题。

Mirai僵尸网络就是首个大规模IoT僵尸网络案例,且自2016年末出现以来,此类攻击源源不断。下面我们就用数字来解说一番IoT僵尸网络攻击。

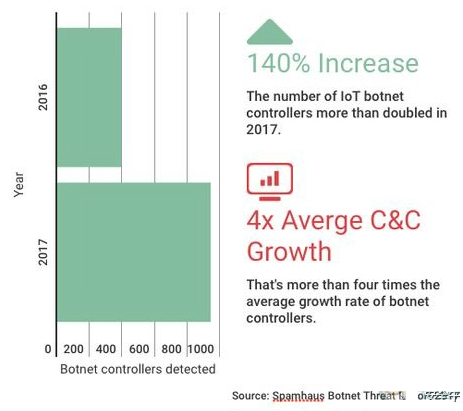

1、2017年IoT僵尸网络控制者倍增

国际反垃圾邮件组织(Spamhaus)的报告显示,所有僵尸网络活动中IoT僵尸网络的增长是最快的。2017年,僵尸网络控制者的数量暴增32%,但IoT僵尸网络控制者的数量直接翻了一倍。

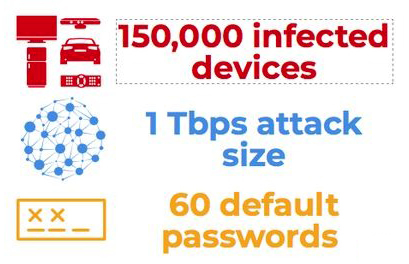

2、早期Mirai攻击

安全研究人员在2016年8月发现了Mirai僵尸网络,该IoT僵尸网络拉开了僵尸网络威胁最新一波进化的大幕。Mirai在该年早秋正式开始兴风作浪,搞瘫了安全博主克雷布斯的网站KrebsonSecurity.com,并以创纪录的1.5Tbps DDoS攻击流量让法国虚拟主机提供商OVH直接下线——该攻击至今依然保持着流量洪水纪录。专门针对IoT设备设计的恶意软件驱动了Mirai僵尸网络的所有早期活动,而且方法很是简单:用60个常见默认口令挨个尝试登录即可。

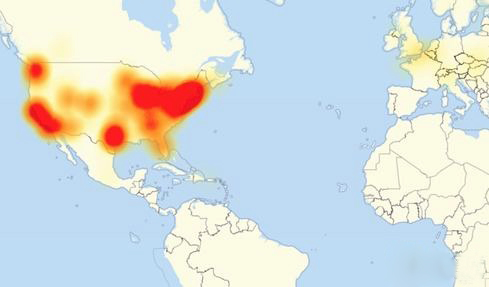

3、Dyn被拿下

Mirai早期活动的高潮发生在2016年10月21日:该僵尸网络组织了一系列DDoS攻击,成功致使托管DNS提供商Dyn无法提供服务,令北美各大网站均无法访问,包括亚马逊、Spotify、Netflix、推特、GitHub和Yelp。Dyn的团队最初报告称攻击来自数百万台被黑设备,但稍后的调查表明该攻击是由仅10万台IoT僵尸主机发起的。

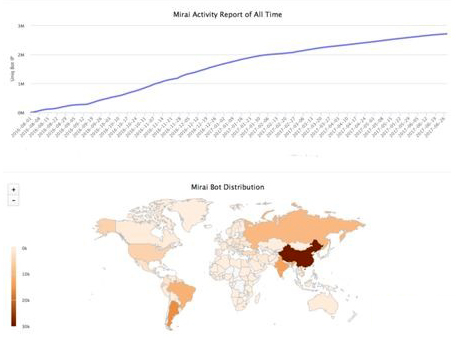

4、Mirai成为僵尸网络暴涨源头

最初几次攻击过后,Mirai恶意软件的源码便在网上公开了。自此,使用该源码发起的僵尸网络攻击迅速增多。360网络安全实验室的研究人员自Mirai出现伊始就一直跟踪记录遭其入侵的设备:截止去年夏天,在不到一年的时间里,Mirai累计感染了270万台IoT设备。

5、Mirai开发者被判

今年1月,Mirai恶意软件的3名开发者与美国司法部达成认罪协议,迅速宣判。这3名开发者不过是20岁上下的青年,他们在宿舍中开发出了Mirai并将其租给网络罪犯使用。认罪后,他们将面临5年监禁和25万美元的罚款。

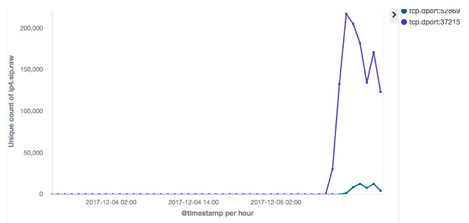

6、Satori迅速冒头

无论Mirai的开发者是否被绳之以法,IoT僵尸网络魔盒已被打开。去年,基于Mirai的各类变种代码突然出现,攻击方法甚至比以往还要强大而有效。其中最成功的一种名为Satori,出现于去年年末,可利用华为HG532e家庭网关路由器零日漏洞发起攻击,真正引爆了IoT僵尸网络的攻击能力。据360网络安全实验室研究人员所说,Satori可利用该漏洞在12小时内感染28万台设备。

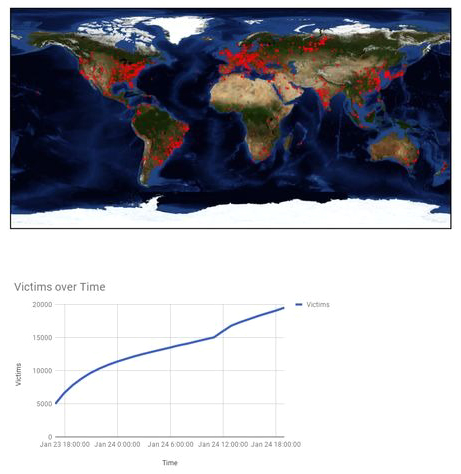

7、Hide N Seek可快速发现僵尸主机

IoT僵尸网络进化的最新例子是Hide N Seek(HNS),这是安全公司Bitdefender在本月检测出的新僵尸网络。1月10日至今,HNS在相当大的地理范围里发展了2.4万台僵尸主机。该新型僵尸网络的特征之一,就是其先进的点对点通信系统。

8、僵尸网络租赁

IoT僵尸网络的租用费用是多少呢?一份报告揭示,暗网上某僵尸网络租赁广告称,租用5万台僵尸设备在2周内进行每小时5-10分钟冷却时间的间断性攻击,需要3000-4000美元。

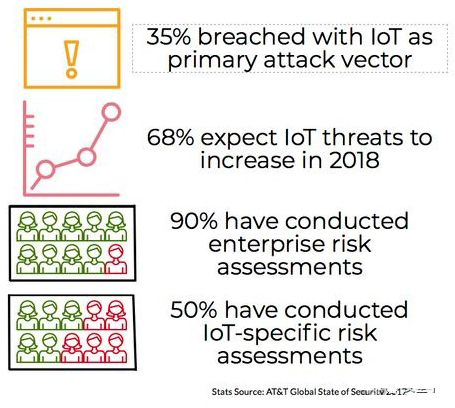

9、企业已感受到IoT僵尸网络威胁

AT&T全球网络安全状态报告称,35%的企业认为IoT设备是过去12个月里数据泄露的主要源头,其中68%预测IoT威胁在2018年还会继续增长。90%的企业在去年已进行了全面网络风险评估,但仅50%执行了特别针对IoT威胁的风险评估。

(责任编辑:安博涛)