1.事件信息

1.1 事件描述

Petya0627和传统的勒索软件不同,不会对电脑中的每个文件都进行加密,而是通过加密硬盘驱动器主文件表(MFT),使主引导记录(MBR)不可操作,通过占用物理磁盘上的文件名,大小和位置的信息来限制对完整系统的访问,从而让电脑无法启动。如果想要恢复,需要支付价值相当于300美元的比特币。

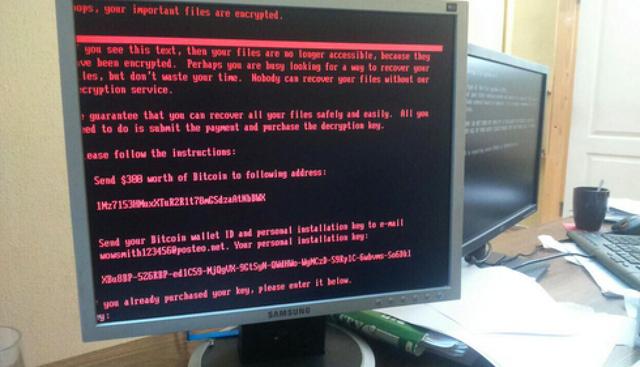

被感染的机器屏幕会显示如下的告知付赎金的界面:

1.2 影响范围

由于本次Petya0627勒索病毒传播使用永恒之蓝漏洞,受永恒之蓝漏洞影响的系统均在该病毒威胁范围之内。使用开源(OpenVAS)或商业漏洞扫描工具检查内网,发现所有开放445 SMB服务端口的被认定存在漏洞终端和服务器,对于Win7及以上版本的系统确认是否安装了MS17-010补丁,如没有安装则受威胁影响;Win7以下的Windows XP/2003如果没有安装KB4012598补丁,则也受漏洞的影响。

1.3 处置建议

l建议立即配置防火墙相关策略;如未购买防火墙模块,可致电360服务热线:400-136-360获取帮助。

l对于Win7及以上版本的操作系统,微软已发布补丁MS17-010修复了“永恒之蓝”攻击的系统漏洞,请立即安装此补丁。

补丁地址:https://technet.microsoft.com/zh-cn/library/security/MS17-010

l内网中存在使用相同账号、密码情况的机器请尽快修改密码,未开机的电脑请确认口令修改完毕、补丁安装完成后再进行联网操作。

2. 应急方案

2.1 防护工具

360企业安全天擎团队在第一时间推出Petya0627勒索病毒的免疫工具,可阻止已知病毒的加密和传播等恶意行为。免疫工具下载地址:

http://b.360.cn/other/petya0627

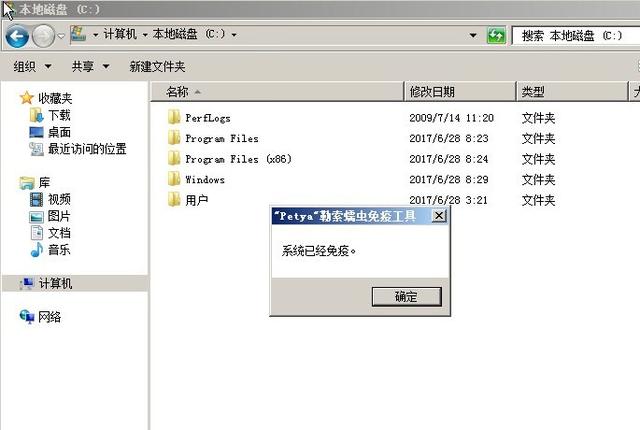

Petya0627勒索病毒免疫工具使用方法如下:

1.下载最新版的Petya0627勒索病毒免疫工具。

2.解压文件,双击运行AntiPetya.exe(Win7及Win7以上操作系统需要右键以管理员身份运行), 出现如下弹框表示已经免疫成功。

2.2 已购买防火墙模块的用户

为了减少损失,我们建议客户首先对向外开放的135端口和445端口进行防火墙阻断控制,并及时部署MS17-010补丁,同时升级IPS、应用识别等设备的特征库。

提醒:执行应急处置办法之前,请管理员先自行评估关闭135端口和445端口对业务是否带来影响。

适用于以下虚拟化安全产品版本:

n360虚拟化安全管理系统v6.0(轻代理型)

n360虚拟化安全管理系统v6.1(轻代理型)

n360虚拟化安全管理系统v7.0(轻代理型)

n360虚拟化安全管理系统v6.1(无代理型)

2.2.1 360虚拟化安全管理系统v6.x(轻代理型)

在虚拟化安全V6.x版本控制中心,点击【策略】-【防火墙策略】-【策略模板】,新建策略模板Petya。

在【防火墙策略】-【防火墙规则】中新建规则。

配置参数:

优先级:建议最高

流向:设定为流入

协议:TCP

端口:135,445

远端IP:任意

远端端口:任意

进入【策略】-【分组策略】-【网络防护】,开启防火墙功能,并引用刚才创建的防火墙模板。

点击保存,并执行生效。

2.2.2 360虚拟化安全管理系统v7.x(轻代理型)

在虚拟化安全V7.x版本控制中心,点击【防火墙】”,新建策略模板Petya,并选择“新建防火墙配置”。

配置参数:

优先级:建议最高

流向:设定为流入

协议:TCP

端口:135,445

远端IP:任意

远端端口:任意

设置好策略好,将规则开启。

并到【主机策略】-【分组策略】中确认防火墙功能是否开启,将防火墙策略模板调整到Petya策略模板即可完成应急处置。

2.2.3 360虚拟化安全管理系统v6.1(无代理型)

在虚拟化安全V6.1无代理版本控制中心,点击【安全策略】-【安全配置】”,新建安全配置。

点击【新建防火墙规则】

配置参数:

方向:设定为入站

动作:组织

协议:TCP

本地IP信息

本地端口信息:135,445

远端IP信息:所有

远端端口信息:所有

设置完防火墙规则后,点击“确定”。并调整优先级为置顶,最后点击“保存”。

2.3 未购买防火墙模块的用户

2.3.1 关闭135和445端口

1.开始菜单->运行,输入gpedit.msc回车。打开组策略编辑器

2.在组策略编辑器中,计算机配置->windows设置->安全设置->ip安全策略 下,在编辑器右边空白处鼠标右键单击,选择“创建IP安全策略”

3.下一步->名称填写“封端口”,下一步->下一步->勾选编辑属性,并点完成

4.去掉“使用添加向导”的勾选后,点击“添加”

5.在新弹出的窗口,选择“IP筛选列表”选项卡,点击“添加”

6.在新弹出的窗口中填写名称,去掉“使用添加向导”前面的勾,单击“添加”

7. 在新弹出的窗口中,“协议”选项卡下,选择协议和设置到达端口信息,并点确定。

8.重复第7个步骤,添加TCP端口135和445。确定。

9.选中刚添加完成的“端口过滤”规则,然后选择“筛选器操作”选项卡。

10.去掉“使用添加向导”勾选,单击“添加”按钮

11.选择“阻止”

12.选择“常规”选项卡,给这个筛选器起名“阻止”,然后点击“确定”。

13.确认“IP筛选列表”选项卡下的“端口过滤”被选中。确认“筛选器操作”选项卡下的“阻止”被选中。然后点击“关闭”。

14.确认安全规则配置正确。点击确定。

15.在“组策略编辑器”上,右键“分配”,将规则启用。

2.3.2 停止服务器的WMI服务

WMI(Windows Management Instrumentation Windows 管理规范)是一项核

心的 Windows 管理技术 你可以通过如下方法停止 :

在服务页面开启WMI服务。在开始-运行,输入services.msc,进入服务。

或者,在控制面板,查看方式选择大图标,选择管理工具,在管理工具中双击服务。

在服务页面,按W,找到WMI服务,找到后,双击 ,直接点击停止服务即可。

3.总结

3.1虚拟化安全产品功能介绍

360虚拟化安全管理系统是集防病毒、防火墙、入侵防御、Hypervisor层防护、主机加固、webshell检测于一体的虚拟化安全解决方案,旨在解决虚拟化环境下虚拟主机的病毒风险、攻击风险、管理风险及宿主机的安全等一系列安全问题。

3.2虚拟化安全产品试用

360虚拟化安全管理系统对于以购买我司产品的用户通过上述防护设置,可以有效防御Petya勒索病毒,保障用户虚拟化环境安全。

对于未购买我司产品的用户,360虚拟化安全管理系统提供免费试用。可以邮件方式联系g-zqy-marketing@b.360.cn。(注明:客户名称、联系方式、虚拟化平台)

(责任编辑:宋编辑)