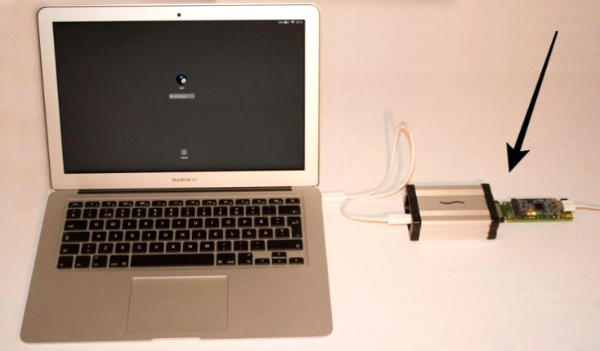

所需仅为PCILeech设备和物理接触到MacBook

PCILeech是瑞典渗透测试员为成功获取Mac或MacBook完全控制权而采用的价值仅为300美元的设备。该设备创造者名为乌尔夫·弗雷斯克,秒黑MacBook无压力。

基本上任何苹果笔记本电脑的口令都能被该设备获取,无论电脑是在睡眠状态还是锁定状态。而且,盗取口令的过程仅耗时约30秒。攻击者可轻易解锁任意Mac电脑或笔记本,解密硬盘上存储的所有文件。

弗雷斯克开发的这一技术基于苹果FileVault2全盘加密软件的2个重大却不太为人所知的设计缺陷。在博客帖子中,弗雷斯克详细阐述了他的发现和破解过程。根据他的帖子,通过插入该价值300没有缘雷电(Thunderbolt)接口设备,物理接触到Mac电脑的黑客便可以利用 MacOS FileVault2 获取到电脑的明文口令,无论电脑是处于睡眠还是锁定状态。

弗雷斯克写道:“口令可被用于解锁Mac,访问电脑上的所有资料。想保护你的Mac,只需更新安装上2016年12月的更新即可。任何人,包括但不限于你的同事、警方、邪恶女佣和小偷,只要能物理接触到你的电脑,就能拥有对你数据的完全访问权——除非你的Mac完全关机。即便Mac是在睡眠状态无法挡住此类攻击。”

弗雷斯克发现并利用的MacOS缺陷,包括了MacOS启动前对直接存储存取(DMA)攻击的防护不足。Mac可扩展固件接口(EFI)允许插入到Thunderbolt接口的设备在不激活DMA防护的情况下控制内存。这揭示了Thunderbolt设备拥有内存读写权的事实。

第2个问题,是MacOS在内存中以明文的方式存储FileVault加密硬盘的口令,甚至电脑锁定或睡眠状态都一直存在内存中,硬盘解锁了都不会自动清除。该口令位于多个内存位置,重启会改变存储位置,但总限定在一段内存地址范围内。

值得指出的是,PCILeech是能自动化DMA攻击并秒获 Mac FileVault2 口令的设备。弗雷斯克已知会了苹果公司其研究结果,苹果承诺在近日发布的 macOS 10.12.2 中解决该问题。建议各位尽快更新您的Mac电脑。

(责任编辑:安博涛)