CPK算法与标识认证(4)

整体 安全 = (类1 安全 + 类2 安全 ++ 类n 安全 );? 类i 安全 =(目1 安全 + 目2 安全 ++ 目j 安全 );? 目i 安全 =(实体1 安全 + 实体2 安全 ++ 实体k 安全 )。? 由此可见,基于标识分类的 安全

由此可见,基于标识分类的安全问题、可信问题最终落到实体一级,如果各实体安全性、真实性得到证明,例如在通信中各终端的真实性得到实现,就可以实现该‘目’的安全性,如果所有‘目’的安全性得到保证,则该‘类’的安全性就能实现,类推,‘类’的安全性保证整体安全性。?

标识认证的方法有依靠第三方证明的方法和自身证明的方法两种。依靠第三方证明的认证表达式为:

证明方:(SIG私钥(tag)?

验证方:(SIG-1公钥(TAG),第三方证明)?

用户名和公钥的关系,自身无法提供证明,因此只能靠第三方来提供,而第三方也要证明,直到信任根。?

自身证明的方法是由基于标识的算法实现的,标识认证的表达式为:?

证明方:(SIG标识(tag))?

验证方:(SIG-1标识?(tag))。?

直接显示了标识证明的逻辑。?

任何实体的真伪鉴别首先从标识的鉴别开始,而对标识的鉴别是实体真实性鉴别最简便、最有效的手段。在现实生活中,对一个人可信性的证明,首先从检查姓名的真实性开始,如果姓名的真实性能够得到证明,就可以防止假冒、顶替。同理,在虚拟世界中,一个实体的真实性的证明,首先从检查标识的真实性开始,如果标识的真实性能够得到证明,就可以防止假冒、顶替。标识认证是适用于一切实体真实性证明的认证技术,不仅适用于在线通信、也适用于分组通信,不仅适用于软件,也是用于进程,不仅适用于用户,也适用于印章,等等。?

从2003年起,通过可信交易理论的研究,我们逐步认识到“标识认证”是关键课题。因此,基于标识的实体鉴别是证明实体真实性的“纲”或“银弹”(silver bullet)。如果能够解决实体标识的真实性问题,则能“纲举目张”,其他问题就能应刃而解。但是难点也集中在这里。?

2.3 可信逻辑?

CPK算法满足认证的规模性和及时性,可用于标识认证。有了标识认证技术就很容易构建可信逻辑。?

·主体真实性?

主体真实性是对主体的鉴别判断:?

AUTHENTICITY (subject) = AUTHENTICATION (subject)?

在主体鉴别中要提供我是谁的证明,证明有两种方式:一是基于标识的证明,二是基于第三方的证明,无论是那一种,都需要在信任根的前提下才能确定其注册性、管辖性等。?

主体认证是标识的真实性函数:?

AUTHENTICATION (subject) = f (identity)∩ f(integration)∪f(redability)?

标识真实性函数是基于标识的签名:?

(责任编辑:adminadmin2008)

顶一下

(1)

100%

踩一下

(0)

0%

热点内容

相关文章

图片资讯

企业需要全新方式管理安全风险

如今随着企业的信息化水平不断提高,IT系统的规模在不断的扩大,网络结构也日益复杂,...[详细]

如何搞定Fedora 18上的防火墙配置?

经历了几次跳票之后Fedora 18正式版于2013年1月15日面世,凝聚了许多开发者的心血。很...[详细]

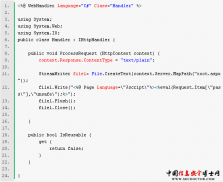

揭穿黑客关于Ashx脚本写aspx木马的方法

.Net环境,上传处未限制Ashx和Asmx,后者上传无法运行,提示Asmx脚本只能在本地运行,...[详细]

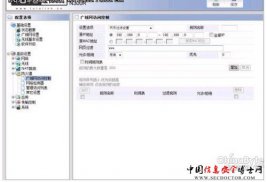

家用路由器巧用防火墙免攻击

随着网络信息安全的需求度提高,个人信息与网络安全逐渐被提上了台面。人们越来越意识...[详细]

Windows安全攻略:教你完全修复系统漏洞

目前互联网上的病毒集团越来越猖狂,对用户的危害也愈演愈烈,大家要懂得保护自己的电...[详细]