CPK算法与标识认证(7)

统来说,如果在该系统中只允许运行该银行认可的软件,而不允许运行一切没有认可的软件,那么银行行长对这样的系统是比较放心的。? 依靠进程标识认证的可信验证模块(TVM),与传统的可信平台模块(TPM)在设计思路上

统来说,如果在该系统中只允许运行该银行认可的软件,而不允许运行一切没有认可的软件,那么银行行长对这样的系统是比较放心的。?

依靠进程标识认证的可信验证模块(TVM),与传统的可信平台模块(TPM)在设计思路上存在很大差别。新型可信验证模块只需要标识认证、完整性测量代理、行为监管代理等三个部件就能满足可信计算环境。如果需要部分软件和数据的保密,则以密钥交换和数据加密解决即可。?

软件标识的认证由国家级认证单位认证的称一级认证,由行业级认证单位认证的称二级认证。软件的标识由厂家定义,软件标识真实性的证明是由认证单位对该标识的签名和数据的签名。如果软件和数据有隐私要求,由密钥交换提供,如:?

SIG认证单位(TAG);?

SIG认证单位(MAC);?

E密钥交换(DATA);?

至于程序的执行情况,就要靠行为认证来判别。?

验证模块对任何标识都能当场验证,只允许经过认证的软件在本机上运行,以此保证计算环境的可信性。验证模块中只有公钥矩阵(R??ij?)等公开变量而没有任何秘密变量,且能做到通用化。?

3.4电子标签认证?

在交易的物流环节中,如果假冒物品充斥,那么无可信可言,于是便产生了防伪的需求。射频卡(FRID)的出现,为电子防伪提供了很好的基础。物理性的射频卡能防止复制,逻辑性的标识认证能防止假冒,两者结合起来就能提供强有力的防伪功能。物流标识认证与软件标识认证基本相同,由厂家定义物品的标识,由一级认证单位或二级认证单位负责对物品标识签名。?

SIG认证单位(物品标识+序列号);?

基于标识认证的防伪,可用一个验证机对上千万不同物品标识进行鉴别,而且可将验证机做到人手一个。比如将验证功能做在手机中,对任何FRID标签当场进行鉴别,从而形成防伪的汪洋大海,有效抑制假冒产品的泛滥。?

3.5 网络秩序与管理?

现在,信息安全(Information Security)进入信息世界安全(Cyber Security)的新时代。信息世界安全的主题是建立可信世界,不是被动防护型系统,而是主动管理型世界;不是与物理世界隔开的信息系统,而是与物理世界融为一体的信息世界。美国提出建立可信世界反映了新时代发展的脉搏,代表了时代发展的主流。可信世界或和谐社会的本质体现在社会的“秩序”。建立秩序、维护秩序,最终构建可信的或和谐的社会是新一代信息安全的主要任务。?

可信世界的基本要求是建立秩序和维持秩序,只有靠标识认证技术才能建立秩序,维持秩序。建国以来,经过几十年的努力,物理世界的秩序已建立起来,比如,公安部颁发的“个人身份证”,在建立社会秩序中确实起到纲举目张的作用。物理世界的经验,直接为即将建立的可信信息社会提供宝贵的经验。如果在互联网上,像现实的物理世界一样每一个人都有可证明的唯一标识,网上的秩序是不难建立的。网上秩序一旦建立起来,一切匿名活动将受到限制,网上执法的对象也就限制在无合法标识的信息上。现在人们越来越认识到,网上的秩序已关系到互联网的生存。?

(责任编辑:adminadmin2008)

顶一下

(1)

100%

踩一下

(0)

0%

热点内容

相关文章

图片资讯

企业需要全新方式管理安全风险

如今随着企业的信息化水平不断提高,IT系统的规模在不断的扩大,网络结构也日益复杂,...[详细]

如何搞定Fedora 18上的防火墙配置?

经历了几次跳票之后Fedora 18正式版于2013年1月15日面世,凝聚了许多开发者的心血。很...[详细]

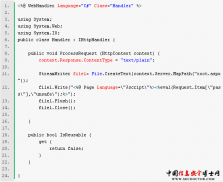

揭穿黑客关于Ashx脚本写aspx木马的方法

.Net环境,上传处未限制Ashx和Asmx,后者上传无法运行,提示Asmx脚本只能在本地运行,...[详细]

家用路由器巧用防火墙免攻击

随着网络信息安全的需求度提高,个人信息与网络安全逐渐被提上了台面。人们越来越意识...[详细]

Windows安全攻略:教你完全修复系统漏洞

目前互联网上的病毒集团越来越猖狂,对用户的危害也愈演愈烈,大家要懂得保护自己的电...[详细]