6月23日讯 美国网络和数据服务提供商Infoblox于上周公布了2016年第一季度的安全评估报告,Infoblox 测试的企业网络中,83%—超过五分之四的企业网络存在恶意DNS活动。

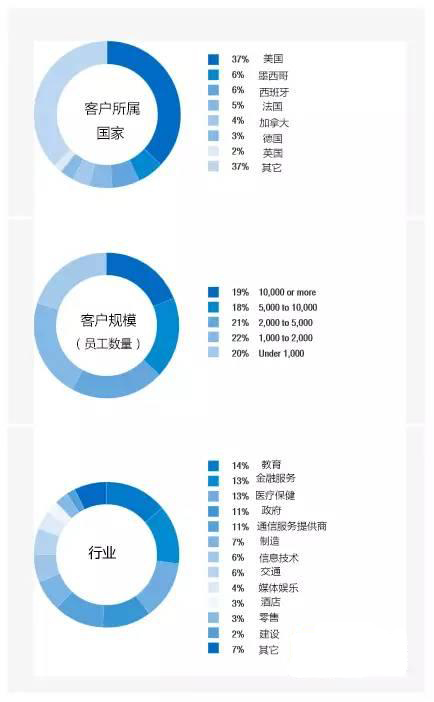

2016年第一季度, 235个客户(来自各个行业和不同国家地区)将519个捕获DNS流量的文件上传至Infoblox,Infoblox通过分析后发现,83%的文件(429个文件)存在可疑的DNS活动。

Infoblox安全产品资深总监Craig Sanderson表示,这个结果与安全专家所说的一致:周界防范不够,因为几乎所有大型企业网络或多或少受到攻击。企业安全小组的最新使命就是在未造成重大损害之前快速发现网络内的威胁并及时修复。

在文件中发现的威胁,如下:

➤ 僵尸网络 – 54%(280个文件)

僵尸网络是一组被感染的计算机相互通信协作散播恶意软件或参与拒绝服务攻击,它们可以使用命令与控制对等通信达到目标

➤ 通讯协定异常 – 54%(282个文件)

目标服务器的畸形DNS数据包,包括意外的数据头和有效载荷值。它们使用协议中分析和处理中的软件漏洞。通过无限循环或事故让服务器停止响应

➤ DNS 隧道(tunnelling)– 18%(93个文件)

DNS隧道让网络罪犯插入恶意软件或通过DNS传递被窃数据,从而将DNS作为隐蔽的通信渠道绕过防火墙。服务提供商已经发现这种技术用于避开收费系统,影响他们的收入。虽然DNS隧道有合法用途,但作为恶意用途使用的例证很多。互联网上就有许多现成的隧道工具包可用。

➤ ZeuS 恶意软件 – 17%(87个文件)

ZEUS 是一种恶意软件,可以捕获按键和/或抓取受感染设备的网页窃取用户凭证比如银行信息。然后被窃的数据用来将资金转移至罪犯账户。ZEUS已经用来创建对等 僵尸网络或访问恶意软件,比如CRYPTOLOCKER。鉴于ZEUS的稳定性,它难以追踪并使用DNS与控制和命令服务器通信以及避免被防火墙检测到。

➤ 分布式拒绝服务 (DDoS)流量 – 15%(80个文件)

DDOS攻击使用成百上千或成千上万的主机用流量淹没目标,比如DNS请求,目的就是让目标站陷入瘫痪。一些基于DNS的DDOS攻击使用。

PHANTOM DOMAIN通过等待响应或发送随机数据包占用DNS解析器。DNS解析器等待有效响应会消耗有价值的资源,结果导致合法查询得不到响应。

➤ CryptoLocker 勒索软件 – 13%(69个文件)

CRYPTOLOCKER 是一种勒索软件,主要针对WINDOWS计算机。可以在电子邮件中添加恶意软件伪装成PDF或电子语音邮件音频文件进行散播。它还可以通过被感染设备上的 木马进行下载。一旦设备上存在该恶意软件,CRYPTOLOCKER就会通过获取网络服务器的加密密钥在本地硬盘或映射网络驱动器上加密文件,然后要求用 户支付赎金找回数据。阻止CRYPTOLOCKER的途径是通过防止DNS查询禁止访问加密服务器。

➤ 反射放大流量 – 12%(63个文件)

反 射攻击使用一个或多个第三方DNS服务器,通常是互联网上的开放解析器,在受害者的服务器上散播DDOS攻击。攻击者愚弄DNS查询,他将受害者的IP地 址作为源IP发送至开放解析器。解析器将所有响应发送至受害者的服务器,从而淹没它并潜在创建拒绝服务。放大是一种伪造查询带来大量应答的攻击。网络罪犯 通常结果放大和反射攻击增强对受害者服务器的影响。

➤ Heartbleed漏洞 – 11%(55个文件)

HEARTBLEED 是2014年4月在特定OPENSSL版本(存在严重的内存处理缺陷的)中发现的安全漏洞。攻击者利用这个漏洞读取系统内存,盗取用户的会话、COOKIES和密码。

Sanderson 表示,“这些攻击泛滥表明DNS的价值所在:发现扰乱公司和窃取有价值数据的威胁,以及一定程度上发现劫持组织的基础设施可对第三方发动攻击的威胁”。好 消息是DNS在网络内还是强大的执行点。当检测到可疑的DNS活动,网络管理员以及安全小组可以使用该信息快速识别并修复被感染的设备—并可以使用DNS 防火墙防止网络内的恶意软件与命令与控制服务器通信。

Infoblox通过先进的技术提供可操作的网络智能,分析DNS流量帮助防止数据渗透,扰乱高级持续性威胁(APT)和恶意软件通信,以及在网络上提供攻击和感染环境。

(责任编辑:宋编辑)