数据泄露始终成为头条新闻,但通过外部的网络攻击目标实际上是非常罕见的,组织的努力可能需要更好地服务于其他防御机制。

企业遭遇攻击很容易通过新闻报道而家喻户晓。但那些具有国家层面支持的、有针对性的网络攻击的性质比普通网络钓鱼骗局更加严重。但只是因为一个特定的威胁具有新闻价值,这并不意味着它是正确的事情,这需要组织耗费大量宝贵的资源进行保护。

这其中的原因可能不完全是显而易见的,所以需要花点时间来理解为什么那些具有新闻价值的安全攻击实际上可能会影响企业的安全态势。然后,将解释为什么面向内部的方法更为有效。

具有新闻价值的安全漏洞的现实

当宣布有一个大型安全漏洞时,组织将会发生什么?那会这个消息会在社交应用软件Slack上讨论,还是通过电子邮件从首席执行官那里发送给整个公司,并发出警告消息?团队是否急于购买工具来防范类似的威胁?如果是这样,可能是停止的时候了。

事实是,人们在新闻中听到的大多数零日攻击(被发现后立即被恶意利用的安全漏洞)对组织的影响非常小。而更常见的威胁,如网络钓鱼,恶意软件或利用常见漏洞攻击组织的机会则要高得多。

所以,如今行业专家鼓励企业采取面向内部的安全方法,而不是外向的方法。这将使相关人员可以了解哪些漏洞和威胁与其组织最为相关,以及如何持续关注和重视。遵循这种方法,相关人员将能够保持正常轨道上,将其团队的时间和资源用于正确的优先级事项上。

组织的目标应该始终是确定并优先考虑其环境中的风险,然后以有条不紊的方式处理它们。以下介绍如何做到这一点。

1.确定组织安全目标

首先,第一步是与团队进行诚实的对话:安全对组织意味着什么?

对于一些公司来说,如果是在受监管的行业,或者如果客户需要,可能意味着需要维持某些安全标准。对于其他人来说,可以防御常见的恶意软件。对于一些人来说,则会对每一段代码进行静态分析,以支持连续释放周期。

要开始定义组织的独特安全目标,需要提出以下问题:

·组织处在什么行业?

·组织的客户是什么行业?

·组织(或组织的客户)遵守什么合规规定?

·组织在过去遇到过什么类型的攻击或威胁?

·组织所在行业中的其他公司经常遇到什么类型的攻击或威胁?

·组织拥有什么类型的敏感数据

将这些答案写在工作表中,例如云安全策略设置中提供的表格。一旦组织清楚了解什么是最重要和适用于其业务,就可以确定首要任务,需要天天坚持,这样就会实现和管理它们。

这样,下一次大型攻击到来时,组织可以验证其团队是否应该修补新发布的漏洞,或者购买一个全新的工具来应对类似的威胁,或者如果最好地保持当前轨道。

2.审核组织的环境

一旦从安全角度定义了对组织很重要的内容,就应该将重点放在那里。在大多数情况下,最好在开始时查看自己的环境中发生了什么。可以想到就像锁好门窗户,就不必担心外面攻击的威胁一样。通常,人们发现主要漏洞来自简单的错误,如过时的安全证书或未修补的软件。

如果组织在云计算中工作,你可能会使用AWS的服务。因此,开始实施安全的一个好地方是确保组织的服务配置正确,并确保提供满足组织和客户需求的最佳实践。

以下五个最受欢迎的AWS服务,也是安全最佳实践的示例:

·CloudTrail-是否在所有地区启用?

·EC2-是否启用EBS加密?

·IAM-是否为root禁用访问密钥?

·RDS-是否启用备份?

·S3-访问控制列表是否为每个人提供权限?

所有这些最佳实践可能首先听起来压倒性的。但是,利用ThreatStack的审核功能等应用程序,组织可以扫描整个基础架构,并根据AWS最佳做法和CIS基准自动比较其安全设置。这将帮助组织确保正确的安全设置已就位并启用,同时还为组织提供了衡量未来活动的基准。当然,组织还应该确保其有多个冗余备份,并验证它们已加密。

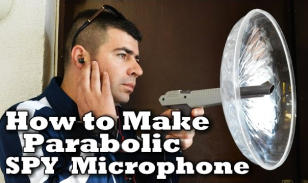

3.连续监测

一旦定义了目标,并审核了当前环境,就可以为组织设置“正常”的基准。使用此基准,组织可以监视整个云环境中的异常活动。当可疑事件发生时,应该收到警报,尤其是发生未经授权的登录或密钥文件更改等严重性事件时。

要实现此目的,请设置与组织的各种威胁的重要性匹配的警报严重性级别。这样,当发生需要防御大多数事件的高严重性事件时,组织就会知道立即采取行动。

组织可以通过查看其环境中发生的情况,以及确定需要完成的工作的优先级,持续主动地维护其安全目标。

结语

一旦组织定义了安全目标,审核了环境,并设置了持续监控,就应该确信其团队,工具和流程将注意力集中在他们应该关注的事项上,从而主动为组织提供最具影响力和有价值的结果。在这一点上,将会很少有让浪费组织宝贵的时间,资金和资源的的风险。

(责任编辑:宋编辑)