距离5.12,全球性勒索蠕虫WannaCry(魔窟)攻击的大规模爆发已经过去了近两周时间。中国大陆虽然也罕见地成为了这起全球性网络攻击事件的重灾区,但本土安全厂商对此次安全事件的响应表现,小到厂商的每个客户,大到某个行业,以及和国家相关部门的配合,都是可圈可点的。

同时,作为一起造成全球范围恶劣影响的勒索攻击事件(注:微软甚至因此次攻击而在5.13发布了针对Windows XP、Server 2003等老旧操作系统的追加安全补丁),还有诸如IBM等拥有更广阔视野的国际IT/安全厂商,他们对勒索攻击的认识和防范思路也同样值得我们思考和借鉴。

超过半数个人用户未做针对性防护 近4成遭遇勒索企业支付超过1万美元赎金

时间回拨到半年前。2016年12月IBM X-Force团队发布了一份关于个人和企业如何透过勒索攻击看待数据价值的报告,十分具有预见性。

目前企业和个人对勒索攻击的认知和有效防护手段及意识的缺失,是造成近两年勒索攻击事件几乎成井喷式爆发的主要原因之一。

通过对1千余名美国居民的调研,IBM发现,仅有41%的个人用户采取了针对勒索软件的保护措施,而超过1/3遭受勒索攻击的个人最终会选择以支付赎金的形式换回对数据的正常访问权限(虽然FBI并不鼓励这种行为),而典型针对个人用户的赎金金额一般会介于200到10,000美元之间,但是有一半以上的人表示即使是财务数据也最多支付100美元用于数据找回。

而企业侧遭受勒索攻击的情况则与个人大相径庭。

勒索攻击往往通过对公司服务器和关键数据和备份的加密/公开,并以此要挟勒索赎金,而这些行为会对企业业务的正常运营造成严重的负面影响。

据IBM统计(调查对象覆盖大/中/小不同规模企业的各200名高管),近半数企业高管曾经历过勒索攻击,其中选择付费找回数据的高管占7成。

在金额方面,近半数选择支付的企业支付了超过1万美元的赎金,而这其中支付赎金超过4万美元的企业约占4成。甚至部分高管还曾向黑客表示愿意支付更多费用,以获取对企业IT资产修复和保护的建议。

IBM还发现,企业高管最终是否会选择支付赎金以及支付数额,直接取决于被加密数据类型以及企业规模。

尽管不同行业企业对数据的风险偏好不尽相同,但总体上来看,虽然差别不明显,但财务、客户和销售记录是企业选择支付赎金的强大驱动力,企业邮件系统/服务器、知识产权数据、人力资源档案等则要次之。有意思的是,商业及研发计划、源代码等数据却排到了末位。

而在企业规模上,无论是对于财务还是销售记录,愿意支付高额赎金(超过5万美元)的大型企业占比几乎是中/小型企业占比总和的2倍。

应对勒索攻击 更成熟的安全能力建设是关键

针对勒索攻击,无论是从执法部门打击网络犯罪还是企业高管挽回业务损失的角度,也无关具体勒索金额,支付赎金都不是上策。此次WannaCry勒索攻击的爆发,无疑再次给企业敲响了加强内部安全能力建设的警钟。

当然,选择具有更加及时、全面响应能力的安全厂商在应急响应中显得至关重要。但除此以外,企业安全建设成熟度和运营能力也亟待提高。

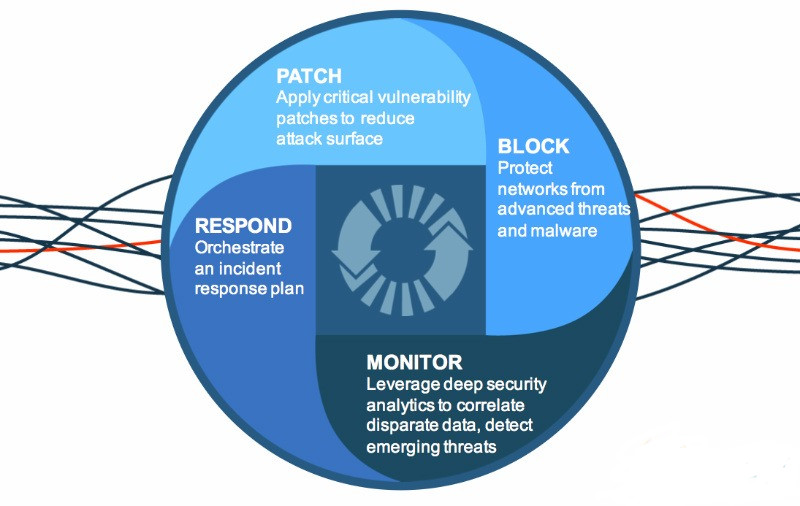

IBM给出的企业安全能力建设最佳实践模型

还是以WannaCry为例:

在攻击爆发前不到两个月的时间,微软已经推送了相应安全补丁,企业的漏洞管理平台未能及时对企业现有资产进行漏洞扫描、告警管理员并实现各终端的补丁下发,这体现了企业安全建设中“预防”能力的不足;

攻击爆发后,各企业安全或IT部门的无法快速根据攻击事件相关的威胁情报修改企业防火墙、IPS等安全产品规则和策略配置,并快速对企业内部资产自检,隔离受感染终端,而是没有响应流程可依据,不知所措地等待供应商能第一时间来现场帮助解决问题,虽然确实国内很多安全厂商做到了这一点,但是远水解不了近渴,这是“响应”能力的缺失;

在攻击事件不断蔓延,企业正遭受勒索蠕虫入侵时,短时间内加密大量文件、或者大量对某些不常用端口访问等异常行为没有持续性监测,并即使与外部情报实现关联分析确定攻击的发生,是“监测”能力的不足;

拓展到传统的安全之外,对数据和系统的容灾备份和灾难恢复能力准备的不充分,没有持续的业务连续性规划,是“恢复”能力的空白。

除此以外,上文所涉及的报告还提及了应加强员工对勒索攻击等安全事件的认知和安全防范意识的教育,包括邮件宏附件禁用、安全浏览站点等。

这些都是降低企业所面临的勒索风险,以及将来安全能力建设的方向。

Tips

特别在漏洞管理&补丁分发、网络层阻断、监测和响应这四个点,IBM给出了以下安全能力建设建议:

1. 漏洞管理&补丁分发

确保安全管理员不受位置和网络带宽限制地发现所有终端在安全漏洞方面的状况,并将补丁开发自动化。同时,因为补丁的修复可以大幅减少企业的攻击面,所以需要闭环确认补丁安装是否成功,并把以上工作通过内部规定等形式常态化。

2. 网络层阻断

确保IP信誉库、URL过滤库、签名、固件的随时更新,以实现对恶意站点接入的自动阻断。

3. 监测

对与安全分析相关的日志、网络流和用户行为数据进行关联分析;确保监测的实时性和持续性;使用云端的恶意软件分析服务可以更快速的对威胁进行识别;利用认知技术实现更快速有深度的决策辅助。

4. 响应

提前做好事件响应计划并测试,确保响应流程的一致性、容易重定义和合规,注重流程的编排和自动化,遇到棘手情况要果断求助专家服务。

(责任编辑:宋编辑)