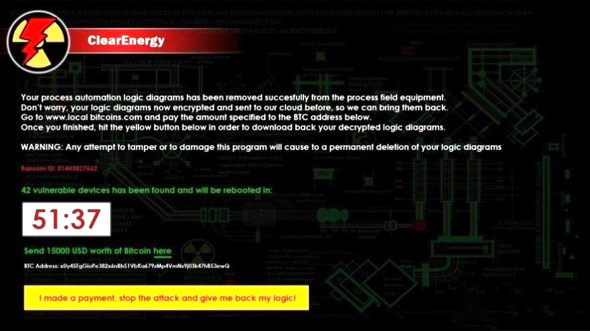

二、ClearEnergy——清空全部梯形图程序

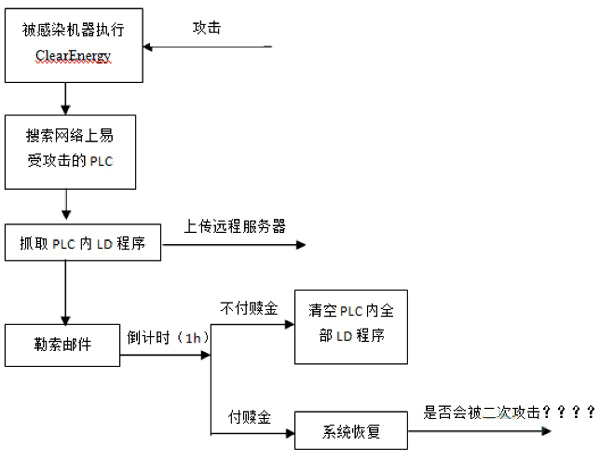

2017年4月初CRITIFENCE“关键基础设施和SCADA / ICS网络威胁”研究小组展示了一款概念型(POC)勒索软件(即ClearEnergy)验证模型,攻击对象是SCADA、ICS系统,意在勒索关键资产和基础设施(他们易攻击且难恢复、防护薄弱)。

CRITIFENCE研究者发现ClearEnergy是基于CVE-2017-6032、CVE-2017-6034漏洞发起的攻击,影响范围非常大,包括Schneider Electric Unity系列PLC和2.6版及更高版本的Unity OS。

UMAS协议是施耐德Unity系列2.6版以上PLC和Unity OS管理层的内核级协议,依赖于Modbus协议,是关键基础设施、SCADA、工控系统中通用协议,用于PLC、SCADA系统访问未分配和分配的内存。UMAS协议的会话密钥设计存在”绕过身份验证”的漏洞(易受攻击的事实已被施耐德证实)。经研究发现GE、AB(MicroLogix系列)等厂商的产品也存在极易被这种勒索软件感染的漏洞。

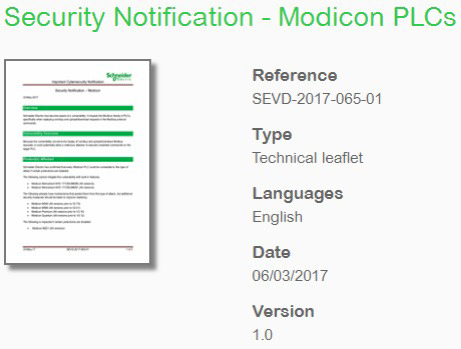

施耐德发布重要网络安全通知(SEVD-2017-065-01):

ICS-CERT发布重要通知:施耐德确认的基本缺陷允许攻击者轻松猜测一个弱(1字节长度)的会话密钥(256种可能性),甚至嗅探。攻击者用会话密钥能完全控制控制器,读取程序并用恶意代码重写。

最大的问题是未来几年内可能没有办法完全修复,因为涉及众多硬件和供应商,修复期间工厂完全关闭会造成巨大损失,例如能源厂,化学反应需要恒定的温度,如果反应链被破坏则需要几周的时间重新初始化。操作上OT网络更加复杂化,甚至很多工厂都没有最新的备份,需要全部重新配置,因此企业会比较愿意付赎金,而付款之后谁又能保证不会遭受二次攻击?

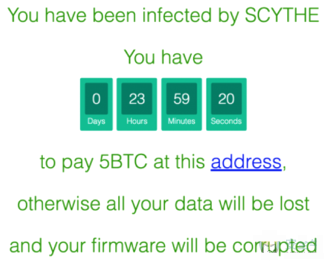

三、Scythe——替换控制器firmware并锁定“更新固件”

2017年4月27安全周上发布了ICS安全公司Applied Risk在ICS会议上的一篇演讲稿,指出攻击利用“固件验证绕过”漏洞并锁住“升级更新固件”的功能,攻击对象是分布于SCADA现场设备和OPC服务器间的I/O系统(例如远程终端或RTU),这些设备由嵌入式OS支撑并运行着web服务器,shodan搜索引擎或google搜索上可以找到很多公网资产,攻击者很容易在web上寻找到潜在目标,更换受害者的固件版本从而实现勒索。

Ariciu已测试不同供应商的4台设备,大都缺乏身份认证,不费吹灰之力便可以访问到,硬件调试确定工作模式,分析端口,使用许多硬件攻击技术、固件摧毁、逆向工程等技术来研究目标设备工作原理和攻击方式。

该攻击依赖于绕过固件认证的漏洞来替换合法固件,攻击者连接目标设备接口,备份目标设备配置,并安装破坏常规进程的固件,随后受害设备的连接断开,弹出勒索信息。

攻击者禁用“固件和配置更新”功能防止受害者恢复固件,虽然“恢复出厂设置”不会减轻攻击,但已被黑客禁用。如果受害者支付赎金,攻击者能恢复设备配置是因为“固件更新”功能并没有被禁用,若用户知道固件文件名即可更新固件,若攻击者指定了32个字符或更多的随机文件名,则受害者不可能确定并执行固件更新。

这种攻击的发生是因为一些企业从未考虑过备份配置或部署设备后很少会重新配置。受影响的4家厂商产品价位在$300到$1000之间,其中的两个供应商已经承认“固件验证绕过”漏洞的严重性,同时指出修复安全漏洞并不是容易事,至今仍在试图找出解决问题的最佳方法。

虽然ICS网络到目前为止没有受到恶意勒索软件的攻击,不是因为他们更安全,而是犯罪份子在之前的很长一段时间里没有找到一个合适的商业模式。网络犯罪分子似乎已开始将防护薄弱的ICS网络视为下一个潜在对象。

工控系统里的勒索软件发展速度如此快值得我们高度重视,设备商、用户、安全厂商等要提前做好防御措施,才能在未来打好这场硬仗。

(责任编辑:安博涛)