5月中旬,“魔窟”(WannaCry)开始席卷全球,短短几天已经波及150余个国家和地区的30多万台电脑,涉及能源、电力、交通、医疗、教育、制造等重点行业领域,影响范围之广令人震惊。半个月时间过去了,看似攻击已经平息,而实际情况却是更加危险的勒索病毒却在暗处隐藏,随时都有可能发起致命一击。

攻击者的欲望日渐膨胀,个人的那一点点赎金早已无法满足他们贪婪的心,于是乎勒索对象由个人变成企业,将魔掌伸入防护薄弱的工业控制领域,SCADA和ICS系统首当其冲。

与此同时攻击者的手段也有所升级,从单纯的锁定、加密发展到清空控制系统全部运行逻辑并毁掉控制器使企业瞬间停产,且恢复周期相当漫长。这不仅会让相关企业蒙受巨大经济损失,甚至会毁坏昂贵的生产设备或者造成人员伤亡。

九略智能收集、整理并分析了当下针对于工业网络的勒索病毒的危害、相关案例以及防护建议。

一、LogicLocker——锁定逻辑程序

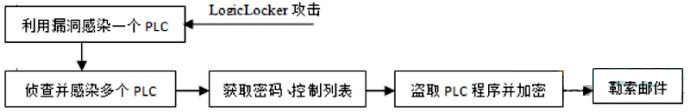

2017年2月旧金山RSA大会上,乔治亚理工学院(GIT)的研究员演示了一种新研发的、可感染工控设施并向中水投毒的勒索软件即LogicLocker,攻击对象是ICS和SCADA等基础设施,例如发电厂或水处理设施,通过LogicLocker感染PLC并修改密码锁定合法用户,关闭阀门控制水中氯的含量并在机器面板上显示错误的读数。

1. 勒索过程

LogicLocker主要针对3种PLC系统,分别为Schneider Modicon M221、Allen Bradley MicroLogix 1400和Schneider Modicon M241,利用API接口扫描工控系统内已知安全漏洞设备,通过感染和绕过方式突破安全机制,锁定设备合法用户,修改PLC代码破坏工控设备或设置程序逻辑炸弹触发更严重的安全威胁。

1.1 初始感染阶段

入侵联网ICS设备或电脑终端,实现恶意软件或勒索软件驻留。

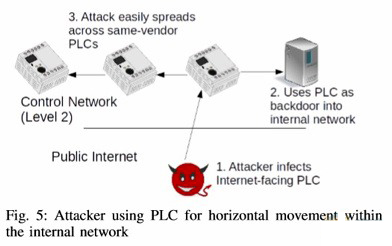

1.2 横向渗透阶段

通过内网和感染设备发现存在漏洞和脆弱性的PLC设备。

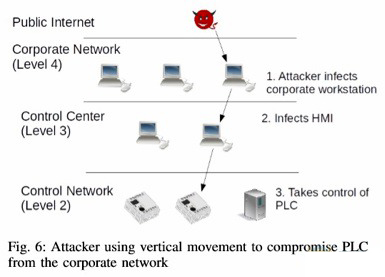

1.3 纵向渗透阶段

1.4 锁定加密阶段

找到目标PLC后,锁定和加密。

1.5 勒索谈判阶段

成功锁定或加密后就获取了控制权限,以邮件、PLC页面方式勒索。

2. 逻辑炸弹

在取得PLC控制权后使PLC拒绝服务(DoS)、改变PLC行为、获取传感器和控制消息的数据。由于它是用梯形图编写的,可潜伏于梯形图程序中伪装成正常程序块,所以不容易被发现,当炸弹的触发条件满足即刻“爆炸”执行payload。

(责任编辑:安博涛)