分布式拒绝服务(DDoS)攻击相信大家都不会陌生,当攻击者面对一些安全防护极佳的网站时,拒绝服务往往会成为他们最后的攻击选项。拒绝服务攻击的原理其实非常简单,就是模拟大量的合法用户,向目标服务器发送大量请求,最终导致目标服务器超负荷而瘫痪。现今市面上虽然有许多的抗D服务,但价格却非常的高昂,这对于那些已经存在资金困难的中小型企业来说无疑是一场生与死的博弈。

目前的DDoS攻击通常采用的是放大攻击(PDF)的手段,攻击者的手中往往会掌握大量的‘肉鸡’服务器,并利用类似于‘养鸡场’的客户端控制程序来强制调用‘肉鸡’服务器,向目标服务器发起数量倍增的请求访问。由于目标服务器自身有限的负荷量,最终往往会因此而拒绝服务。想象一下,如果在星期天超级碗的门户因此而瘫痪,他们将会损失多少钱?令人诧异的是,目前在互联网中可以用于此类攻击的互联网协议竟然多达十来种。

将IoT设备添加到列表中

DDoS攻击并不是什么新鲜事物,但如今DDoS攻击的目标却早已不仅仅是个人电脑那么简单。随着物联网的逐渐兴起,DDoS的这只黑手早已伸向了IoT设备。自2014年第一次针对IoT设备攻击以来,近年对于使用ARM,MIPS和PPC CPU架构并基于Telnet的物联网攻击大大增加。

日本横滨国立大学的研究人员Yin Minn Pa Pa,Shogo Suzuki, Katsunari Yoshioka,Tsutomu Matsumoto,和日本国立信息通信技术研究所的Takahiro Kasama,以及德国萨尔州大学的Christian Rossow他们早已意识到了IoT僵尸网络的严重危害性。为此他们成立的研究团队决定共同开发一种,能够捕获损害IoT设备的恶意软件二进制文件的蜜罐系统,以及恶意软件分析环境,来逆向分析他们捕获的恶意软件样本。该研究团队同时还发表了一篇题为IoTPOT:分析物联网崛起(PDF)的研究成果论文。

IoTPOT,用于IoT设备的蜜罐

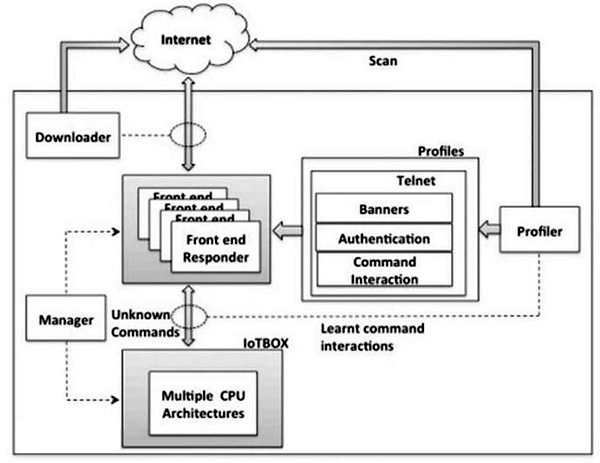

IoTPOT蜜罐的设计思路也很简单,就是模拟各种IoT设备的特点欺骗攻击者。在论文中作者如是阐述:“IoTPOT由前端的低互动响应程序组成,并与后端高互动的虚拟环境IoTBOX合作。“IoTBOX运行嵌入式系统常用的各种虚拟环境,用于不同的CPU架构。”

如图A 所示,IoTPOT包括:

- 前端响应程序(Front-end Responder):该软件通过处理传入的连接请求,banner信息的交互,认证以及与不同设备配置文件的命令交流来模拟许多不同的IoT设备。

- 配置程序(Profiler):该软件介于前端响应程序和IoTBOX之间,从设备收集banner,并更新命令配置文件,加快发送Telnet查询的速度,提升设备的交互度。

- 下载程序(Downloader):检查恶意软件二进制文件及其URL的交互和下载触发器。

- 管理程序(Manager):处理IoTPOT的配置,并将IP地址链接到特定的设备配置文件。

图A:

IoTPOT在Linux嵌入式设备上运行,并提供:

- 支持可用的Telnet选项(可能被攻击者使用的);

- 逼真的欢迎信息和登录提示,以应对攻击者专门破坏某些设备的情况;

- 登录界面在身份验证过程中观察用户特征;

- 以及多个CPU仿真架构,允许跨设备捕获恶意软件。

Telnet攻击的步骤

如果你难以确定DDoS攻击是否使用IoT僵尸网络,那么IoTPOT将会告诉你答案。“在39天的稳定运行中,我们发现共有70,230个主机访问了IoTPOT。其中49141次成功登录,16,934个尝试下载外部恶意软件二进制文件,”我们共观察到了76,605次下载尝试,我们手动下载了来自11种不同CPU架构的43个恶意软件二进制文件。

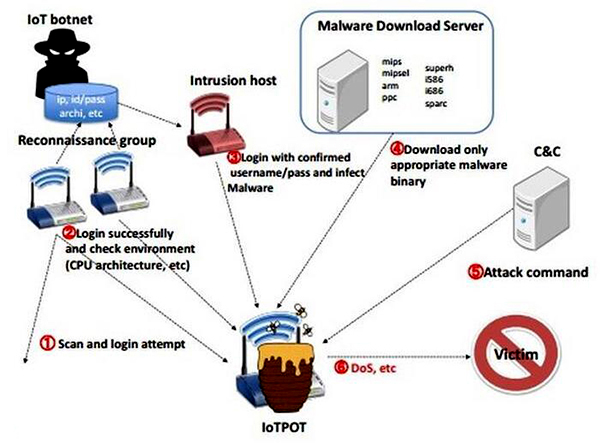

一个成功的Telnet攻击,如图B所示的攻击,步骤如下:

- 入侵:攻击者使用固定(字典攻击)或随机的凭证,顺序登录到IoTPOT。

- 感染:通过Telnet发送一系列命令,以检查和配置环境。一旦操作完成,攻击者将尝试下载,然后执行恶意软件二进制文件。

- 获利:随着恶意软件的成功执行,攻击者可以自由地进行DDoS攻击等恶意操作。

图B:

IoT沙箱:IoTBOX

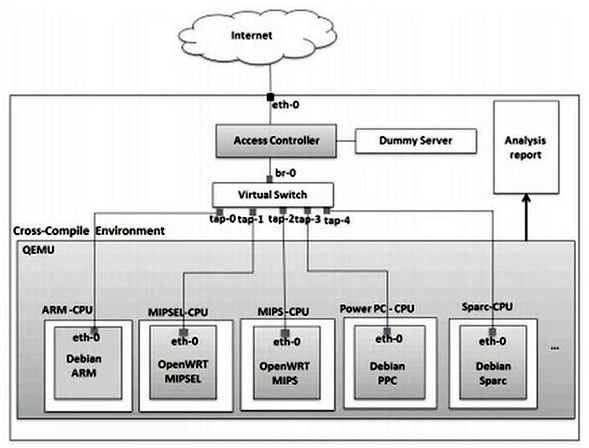

IoTBOX由用于分析捕获恶意软件的后端虚拟环境组成(图C)。研究论文中提到:“要运行不同CPU架构的恶意软件二进制文件,我们需要一个交叉编译环境。因此,我们选择使用开源模拟处理器QEMU,在仿真CPU上运行各自的平台(OS)。”

图C:

研究人员的结论

该研究论文发表于2015年。在40天的测试期内,共有超过7万个主机访问了IoTPOT,并有超过76,000次的下载尝试。研究人员总结说:“物联网现阶段仍处于发展初期,而物联网设备也存在诸多的安全隐患,因此物联网设备俨然已经成为攻击者新的青睐对象。我们的实验测试结果,也充分表明了我们的担忧。我们确定了四个恶意软件家族,它们表现出类似蠕虫的扩展行为,所有这些都被用于主动的DDoS攻击的。”值得一提的是,在2016年10月21日发生的史上最大的DDoS攻击,使用的正是由100000(估计)IoT设备组成的僵尸网络所发起。

(责任编辑:安博涛)